linkedin-skill-assessments-quizzes

Cybersecurity Assessment

Q1. Welches Cloud-Computing-Modell legt laut dem Shared Responsibility Model die meiste Verantwortung auf den Cloud Service Provider (CSP)?

- Hybrid Cloud

- Software as a Service (SaaS)

- Platform as a Service (PaaS)

- Infrastructure as a Service (IaaS)

Q2. Welche Option entfernt das Risiko von Multitenancy im Cloud Computing?

- PaaS

- public cloud

- private cloud

- IaaS

Q3. Ihre Organisation hat kürzlich eine einheitliche Messaging-Lösung und VoIP-Telefone auf jedem Desktop implementiert. Sie sind dafür verantwortlich, die Schwachstellen des VoIP-Systems zu erforschen. Welche Art von Angriff sind VoIP-Telefone am anfälligsten?

- denial-of-service

- brute force attacks

- malware

- buffer overflow

Q4. Welche Sicherheitskontrolle kann keine aktive Antwort auf ein Sicherheitsereignis produzieren?

- cloud access security broker (CASB)

- intrusion prevention system (IPS)

- intrusion detection system (IDS)

- next generation firewall

Erklärung: Ein intrusion detection system (IDS) ist ein Gerät oder eine Softwareanwendung, die ein Netzwerk oder Systeme auf bösartige Aktivitäten oder Richtlinienverstöße überwacht.

Q5. Packet sniffer wird auch _ genannt.

- SIEM

- UTM

- protocol analyzer

- data sink

Q6. Welche Option testet Code während er in Betrieb ist?

- code review

- code analysis

- static analysis

- dynamic analysis

Q7. Welche Option beschreibt Tests, die einzelne Softwareentwickler an ihrem eigenen Code durchführen können?

- gray box testing

- integration testing

- white box testing

- unit testing

Q8. Bei Black Box Penetration Testing, welche Informationen werden dem Tester über die Zielumgebung bereitgestellt?

- none

- limited details of server and network infrastructure

- all information

- limited details of server infrastructure

Q9. Welche Sicherheitskontrolle kann am besten gegen Shadow IT schützen, indem sie nicht genehmigte Cloud-Apps und -Dienste identifiziert und deren Nutzung verhindert?

- intrusion prevention system (IPS)

- next generation firewall

- cloud access security broker (CASB)

- intrusion detection system (IDS)

Q10. Welche Option beschreibt die beste Verteidigung gegen Kollusion?

- monitoring of normal employee system and data access patterns

- applying system and application updates regularly

- fault tolerant infrastructure and data redundancy

- separation of duties and job rotation

Q11. Während eines Penetrationstests finden Sie eine Datei mit gehashten Passwörtern für das System, das Sie zu kompromittieren versuchen. Welche Art von Angriff wird wahrscheinlich am erfolgreichsten sein, um in einer angemessenen Zeit auf die gehashten Passwörter zuzugreifen?

- rainbow table attack

- pass-the-hash attack

- password spray attack

- brute force attack

Erklärung: Ein rainbow table attack ist eine effizientere und effektivere Methode, um viele gehashte Passwörter zu knacken, während Brute-Force viel länger dauern würde und möglicherweise nicht in angemessener Zeit abgeschlossen werden könnte.

Q12. Welcher Bereich ist die DMZ?

- 4

- 1

- 2

- 3

Q13. Sie konfigurieren ein verschlüsseltes USB-Laufwerk für einen Benutzer, der eine sensible Datei bei einem persönlichen Meeting übergeben muss. Welche Art von Verschlüsselung wird typischerweise verwendet, um die Datei zu verschlüsseln?

- file hash

- asymmetric encryption

- digital signature

- symmetric encryption

Q14. Was ist der Unterschied zwischen DRP und BCP?

- DRP arbeitet daran, ein Unternehmen trotz einer Katastrophe am Laufen zu halten. BCP arbeitet daran, die ursprünglichen Geschäftsfähigkeiten wiederherzustellen.

- BCP arbeitet daran, ein Unternehmen trotz einer Katastrophe am Laufen zu halten. DRP arbeitet daran, die ursprünglichen Geschäftsfähigkeiten wiederherzustellen.

- BCP ist Teil von DRP.

- DRP ist Teil von BCP.

Q15. Welchen Aspekt der Cybersicherheit beeinflussen Distributed Denial of Service (DDoS) Angriffe am meisten?

- non-repudiation

- integrity

- availability

- confidentiality

Q16. Sie müssen eine Lösung empfehlen, um Ihre cloud-gehosteten VMs automatisch gegen CIS-Benchmarks zu bewerten, um Abweichungen von Sicherheitsbest Practices zu identifizieren. Welche Art von Lösung sollten Sie empfehlen?

- Cloud Security Posture Management (CSPM)

- Intrusion Detection and Prevention System (IDPS)

- Cloud Workload Protection Platforms (CWPP)

- Cloud Access Security Brokers (CASBs)

Q17. _ validiert die Integrität von Datendateien.

- Compression

- Hashing

- Symmetric encryption

- Stenography

Q18. Welches ist ein Beispiel für Datenschutzregulierung auf der Ebene der Landesregierung in den USA?

- CCPA

- GDPR

- NIST Privacy Framework

- OSPF

Q19. Was ist der Begriff für die Richtlinien und Technologien, die implementiert werden, um Identitäten mit Zugang zu sensiblen Daten und Ressourcen zu schützen, zu begrenzen, zu überwachen, zu auditieren und zu verwalten?

- identity and access management (IAM)

- privileged account management (PAM)

- authentication and authorization

- least privilege

Q20. Sie haben Audit-Einstellungen in den Cloud-Diensten Ihrer Organisation konfiguriert, falls ein Sicherheitsvorfall auftritt. Welche Art von Sicherheitskontrolle ist ein Audit-Trail?

- preventive control

- detective control

- directive control

- corrective control

Erklärung: Ein audit trail wird typischerweise als detective security control im Kontext des CISSP betrachtet.

Q21. Wie lautet der Name für eine kurzfristige Unterbrechung der Stromversorgung?

- grayout

- blackout

- brownout

- whiteout

Q22. Ihr Sicherheitsteam empfiehlt, eine Verteidigungsschicht gegen aufkommende persistente Bedrohungen und Zero-Day-Exploits für alle Endpunkte in Ihrem Netzwerk hinzuzufügen. Die Lösung sollte Schutz vor externen Bedrohungen für netzwerkverbundene Geräte bieten, unabhängig vom Betriebssystem. Welche Lösung ist am besten geeignet, um diese Anforderung zu erfüllen?

- Security Information Event Management (SIEM)

- Extended Detection and Response (XDR)

- next generation firewall (NGFW)

- Cloud App Security Broker (CASB)

Q23. Welches ist keine Threat Modeling Methodologie?

- TRIKE

- TOGAF

- STRIDE

- MITRE ATT&CK

Q24. Ihre Organisation führt eine Pilot-Bereitstellung einer neuen E-Commerce-Anwendung durch, die für den Kauf in Betracht gezogen wird. Sie müssen eine Strategie empfehlen, um die Sicherheit der neuen Software zu bewerten. Ihre Organisation hat keinen Zugang zum Quellcode der Anwendung.

Welche Strategie sollten Sie wählen?

- dynamic application security testing

- unit testing

- white box testing

- static application security testing

Q25. Sie müssen die Kamera auf Unternehmensgeräten deaktivieren, um Screenshots und Aufnahmen sensibler Dokumente, Meetings und Gespräche zu verhindern. Welche Lösung wäre am besten für diese Aufgabe geeignet?

- Mobile Device Management (MDM)

- Data Loss Prevention (DLP)

- Intrusion Detection and Prevention System (IDPS)

- Cloud Access Security Broker (CASB)

Q26. Wie viele Schlüssel wären notwendig, um 100 Benutzer in einem asymmetrischen Kryptografiesystem zu berücksichtigen?

- 200

- 400

- 100

- 300

Erklärung: Die Formel für asymmetrische Verschlüsselung ist 2n; wobei n die Anzahl der kommunizierenden Parteien ist.

Q27. Zwei konkurrierende Online-Händler verarbeiten Kreditkartentransaktionen für Kunden in Ländern auf jedem Kontinent. Eine Organisation hat ihren Sitz in den Vereinigten Staaten. Die andere hat ihren Sitz in den Niederlanden. Mit welcher Regulierung müssen beide Länder konform sein, während sie die Sicherheit dieser Transaktionen gewährleisten?

- Federal Information Security Management Act (FISMA)

- Payment Card Industry Data Security Standard (PCI-DSS)

- General Data Protection Regulation (GDPR)

- International Organization for Standardization and International Electrotechnical Commission (ISO/IEC 27018)

Erklärung: Der Payment Card Industry Data Security Standard (PCI DSS) ist der globale Kartensicherheitsstandard, der von allen Entitäten erforderlich ist, die Kartendaten speichern, verarbeiten oder übertragen, einschließlich Finanzinstitute, Online-Händler und Dienstleister.

Q28. Was bietet eine gemeinsame Sprache für die Beschreibung von Sicherheitsvorfällen in strukturierter und wiederholbarer Weise?

- Common event format

- common weakness enumeration

- common vulnerabilities and exposures

- common vulnerability scoring system

Erklärung: Das Common Vulnerabilities and Exposures (CVE) System bietet eine Referenzmethode für öffentlich bekannte Informationssicherheits-Schwachstellen und -Expositionen.

Q29. Welche Art von Anwendung kann sensible Informationen wie Passwörter in einem Netzwerksegment abfangen?

- log server

- network scanner

- firewall

- protocol analyzer

Erklärung: Ein protocol analyzer ist ein Tool, das verwendet wird, um Signale und Datenverkehr über einen Kommunikationskanal zu erfassen und zu analysieren.

WireShark ist ein protocol analyzer.

Q30. Ein Angreifer hat entdeckt, dass er ein sensibles Stück vertraulicher Informationen ableiten kann, indem er mehrere Stücke weniger sensibler öffentlicher Daten analysiert. Welche Art von Sicherheitsproblem besteht?

- aggregation

- inference

- SQL injection

- cross-origin resource sharing

Erklärung: Ein Inference Attack ist eine Data-Mining-Technik, die durch die Analyse von Daten durchgeführt wird, um illegitim Wissen über ein Subjekt oder eine Datenbank zu erlangen. Die sensiblen Informationen eines Subjekts können als geleakt betrachtet werden, wenn ein Gegner deren realen Wert mit hoher Konfidenz ableiten kann. Quelle: (Wikipedia).

Q31. Welcher Akt gewährt einer authentifizierten Partei die Erlaubnis, eine Aktion auszuführen oder auf eine Ressource zuzugreifen?

- Zero Trust Security

- Role-Based Access Control (RBAC)

- authorization

- Single Sign-On

Q32. Laut GDPR ist ein Daten- _ die Person, über die Daten gesammelt werden.

- processor

- object

- subject

- controller

Q33. Welches ist kein Prinzip der Zero Trust Security?

- use least privilege access

- verify explicitly

- trust but verify

- assume breach

Erklärung: Zero Trust geht davon aus, dass das System kompromittiert wird und entwirft Sicherheit, als gäbe es kein Perimeter. Daher vertrauen Sie nichts standardmäßig.

Q34. Welcher Angriff nutzt Input-Validierungs-Schwachstellen aus?

- ARP spoofing

- pharming attacks

- cross-site scripting (XSS)

- DNS poisoning

Q35. Sie sind ein Sicherheitsanalyst und erhalten eine Textnachricht, die Sie über einen möglichen Angriff warnt. Welche Sicherheitskontrolle ist am wenigsten wahrscheinlich, diese Art von Alarm zu produzieren?

- IDS

- SIEM

- packet sniffer

- IPS

Q36. SQL injection fügt einen Codefragment ein, der eine Datenbankanweisung universell wahr macht, wie _.

SELECT * FROM users WHERE username = " AND 1=1--'SELECT * FROM users WHERE username = " AND 1!=1--'SELECT * FROM users WHERE username = " OR 1=1--'SELECT * FROM users WHERE username = " OR 1!=1--'

Q37. Welche Art von Sicherheitsbewertung erfordert Zugang zum Quellcode?

- static analysis

- black box testing

- dynamic analysis

- penetration testing

Q38. Welche Option ist eine Open-Source-Lösung zum Scannen eines Netzwerks nach aktiven Hosts und offenen Ports?

- Autopsy

- Snort

- Nmap

- Wireshark

Erklärung: nmap ist ein Port-Scanner https://en.wikipedia.org/wiki/Nmap wireshark ist ein Traffic-Analyzer snort ist ein IDS autopsy ist für forensische Analyse

Q39. Bei der Implementierung einer Data Loss Prevention (DLP) Strategie, was ist der erste Schritt im Prozess?

- Bewerten Sie die Funktionen verfügbarer DLP-Produkte, um zu bestimmen, welche am besten den Bedürfnissen Ihrer Organisation entsprechen.

- Untersuchen Sie den Fluss sensibler Daten in Ihrer Organisation, um Nutzungsmuster besser zu verstehen.

- Führen Sie eine Bestandsaufnahme aller Daten in Ihrer Organisation durch, um Klassifizierungen basierend auf der Sensibilität zu etablieren.

- Führen Sie eine Risikobewertung durch, um die beste Datenlabeling-Strategie für Ihre Organisation zu bestimmen.

Q40. Welche Malware ändert ein Betriebssystem und versteckt ihre Spuren?

- virus

- worm

- rootkit

- Trojan horse

Q41. Virtual Private Networks (VPNs) verwenden _ um eine sichere Verbindung zwischen zwei Netzwerken zu erstellen.

- encryption

- a metropolitan area network

- a virtual local area network

- a wide area network

Q42. Was ist der Prozess, einen Benutzer herauszufordern, seine Identität zu beweisen?

- authentication

- Single Sign-On

- authorization

- Role-Based Access Control (RBAC)

Q43. Welcher Cyberangriff zielt darauf ab, die Ressourcen einer Anwendung zu erschöpfen und die Anwendung für legitime Benutzer unverfügbar zu machen?

- SQL injection

- dictionary attack

- Distributed Denial of Service (DDoS)

- rainbow table attack

Q44. Sie sind ein neuer Cybersicherheits-Mitarbeiter, und Ihre erste Aufgabe ist es, über die möglichen Bedrohungen für Ihre Organisation zu präsentieren. Welche der folgenden Optionen beschreibt die Aufgabe am besten?

- risk mitigation

- threat assessment

- risk management

- enumeration

Q45. Sie sind in einem Café und verbinden sich mit einem öffentlichen drahtlosen Zugangspunkt (WAP). Welche Art von Cybersicherheitsangriff werden Sie wahrscheinlich erleben?

- man-in-the-middle attack

- back door

- logic bomb

- virus

Q46. Ihnen wurde die Aufgabe übertragen, eine Lösung zu empfehlen, um mobile Geräte, die in Ihrer Organisation verwendet werden, zentral zu verwalten. Welche Technologie würde diesem Bedarf am besten entsprechen?

- Extended Detection and Responde (XDR)

- Security Information Event Management (SIEM)

- Intrusion Detection and Prevention System (IDPS)

- Mobile Device Management (MDM)

Q47. Welche Art von Schwachstelle kann im Verlauf einer typischen Schwachstellenbewertung nicht entdeckt werden?

- file permissions

- buffer overflow

- zero-day vulnerability

- cross-site scripting

Q48. Das DLP-Projektteam steht kurz davor, die Daten Ihrer Organisation zu klassifizieren. Was ist der Hauptzweck der Datenklassifizierung?

- Es identifiziert regulatorische Compliance-Anforderungen.

- Es priorisiert IT-Budgetausgaben.

- Es quantifiziert die potenziellen Kosten eines Datenverstoßes.

- Es etabliert den Wert der Daten für die Organisation.

Erklärung: Der Hauptzweck der Datenklassifizierung im Kontext von Data Loss Prevention (DLP) ist es, Organisationen dabei zu helfen, sensible Informationen zu identifizieren, zu kennzeichnen und vor unbefugter Offenlegung oder Leckage zu schützen. DLP ist eine Reihe von Technologien und Prozessen, die darauf ausgelegt sind, unbefugten Zugang, Nutzung und Übertragung sensibler Daten zu verhindern.

Q49. Sie sind verantwortlich für die Sicherheit der öffentlichen Cloud-Infrastruktur Ihrer Organisation. Sie müssen Sicherheit implementieren, um die Daten und Anwendungen zu schützen, die in einer Vielzahl von IaaS- und PaaS-Diensten laufen, einschließlich eines neuen Kubernetes-Clusters. Welche Art von Lösung ist am besten für diese Anforderung geeignet?

- Cloud Workload Protection Platforms (CWPP)

- Cloud Security Posture Management (CSPM)

- Cloud Access Security Brokers (CASBs)

- Intrusion Detection and Prevention System (IDPS)

Q50. Das Teilen von Account-Anmeldedaten verletzt den _ Aspekt der Zugangskontrolle.

- identification

- authorization

- accounting

- authentication

Erklärung: Das Teilen von Account-Anmeldedaten verletzt den Authentifizierungsaspekt der Zugangskontrolle. Authentifizierung ist der Prozess der Verifizierung der Identität eines Benutzers, Systems oder einer Anwendung, und das Teilen von Anmeldedaten untergräbt diesen Prozess, indem es mehreren Personen ermöglicht, dieselben Anmeldedaten zu verwenden, was möglicherweise die Sicherheit des Systems kompromittiert.

Q51. Sie haben einen Server wiederhergestellt, der in einem Malware-Angriff kompromittiert wurde, auf seinen vorherigen Zustand. Was ist der letzte Schritt im Incident Response Prozess?

- Eradication / Remediation

- Certification

- Reporting

- Lessons Learned

Q52. Welcher Verschlüsselungstyp verwendet ein öffentliches und privates Schlüsselpaar zum Verschlüsseln und Entschlüsseln von Daten?

- asymmetric

- symmetric

- hashing

- all of these answers

Q53. Sie haben gerade einen aktiven Malware-Angriff auf den Computer eines Benutzers identifiziert und gemildert, bei dem Command and Control etabliert wurde. Was ist der nächste Schritt im Prozess?

- Reporting

- Recovery

- Eradiction / Remediation

- Lessons Learned

Explanation: Pages 29 to 31 ->

Q54. Welche Programmiersprache ist am anfälligsten für Buffer Overflow Angriffe?

- C

- Java

- Ruby

- Python

Q55. Welche Liste beschreibt Risikomanagement-Techniken korrekt?

- risk acceptance, risk mitigation, risk containment, and risk qualification

- risk avoidance, risk transference, risk containment, and risk quantification

- risk avoidance, risk mitigation, risk containment, and risk acceptance

- risk avoidance, risk transference, risk mitigation, and risk acceptance

Q56. Um Verschlüsselung in Transit zu implementieren, wie mit dem HTTPS-Protokoll für sicheres Web-Browsing, welche Art(en) von Verschlüsselung wird/werden verwendet?

- asymmetric

- both symmetric and asymmetric

- neither symmetric or asymmetric

- symmetric

Q57. Welche Art von Programm verwendet Windows Hooks, um Tastenanschläge zu erfassen, die vom Benutzer eingegeben werden, versteckt sich in der Prozessliste und kann ihr System sowie ihre Online-Zugangscodes und Passwörter kompromittieren?

- trojan

- keystroke collector

- typethief

- keylogger

Q58. Wie wirkt sich Ransomware auf die Dateien eines Opfers aus?

- by destroying them

- by encrypting them

- by stealing them

- by selling them

Q59. Ihr Computer wurde infiziert und sendet Traffic an ein gezieltes System, nachdem er einen Befehl von einem Botmaster erhalten hat. In welchem Zustand befindet sich Ihr Computer derzeit?

- It has become a money mule.

- It has become a zombie.

- It has become a bastion host.

- It has become a botnet.

Q60. Sie wählen ein Cybersicherheits-Framework für Ihre Finanzorganisation, das einen effektiven und auditierbaren Satz von Governance- und Managementprozessen für IT implementiert. Welches Framework wählen Sie?

- C2M2

- NIST SP 800-37

- ISO/IEC 27001

- COBIT

Q61. NIST gab eine Revision von SP 800-37 im Dezember 2018 heraus. Es bietet einen disziplinierten, strukturierten und flexiblen Prozess für das Management von Sicherheits- und Datenschutzrisiken. Welche Art von Dokument ist SP 800-37?

- a risk management framework

- a guide to risk assessments

- a guideline for vulnerability testing

- a step-by-step guide for performing business impact analyses

Q62. Die berüchtigtste militärische Advanced Persistent Threat wurde 2010 eingesetzt und zielte auf Zentrifugen im Iran ab. Wie hieß diese APT?

- duqu

- agent BTZ

- stuxnet

- flame

Q63. Wo würden Sie Risiken aufzeichnen, die identifiziert wurden, und deren Details, wie ihre ID und Name, Klassifizierung von Informationen und den Risikoeigentümer?

- in the risk assessment documentation

- in the risk register

- in the business impact ledger

- in the Orange Book

Q64. Um zu verhindern, dass ein Vorfall die Ressourcen überwältigt, ist _ notwendig.

- disconnection from the network

- early containment

- continuation of monitoring for other incidents

- eradication of the issues

Q65. FUD ist teuer und verursacht oft hohes Drama über niedriges Risiko. Welche Computerchip-Exploits wurden von CNN als solche gemeldet, die vollständig ersetzt werden müssen, aber später mit Firmware-Updates behoben wurden?

- fire and ice exploits

- meltdown and spectre exploits

- Intel and STMicro CPU exploits

- super microboard and Apple iPhone exploits

Q66. Die ASD Top Four sind Application Whitelisting, Patching von Anwendungen, Patching von Betriebssystemen und Begrenzung administrativer Privilegien. Wie viel Prozent der Verstöße machen diese aus?

- 40 percent

- 60 percent

- 85 percent

- 100 percent

Q67. Sie arbeiten im Security Operations Center und analysieren Traffic in Ihrem Netzwerk. Sie erkennen, was Sie für einen Port-Scan halten. Was bedeutet das?

- This could be a specific program being run by your accounting department.

- This is an in-progress attack and should be reported immediately

- This is normal operation for your business.

- This could be a precursor to an attack.

Q68. Wie oft wird der ISF Standard of Good Practice aktualisiert?

- annual

- biannually

- bimonthly

- monthly

Q69. Ihr Incident Response Team kann einen Vorfall nicht eindämmen, weil ihnen die Autorität fehlt, ohne Management-Genehmigung zu handeln. Welchen kritischen Schritt in der Vorbereitungsphase hat Ihr Team übersprungen?

- From an incident response committee to oversee any incidents that may occur.

- Get preauthorized to take unilateral action and make or direct emergency changes.

- Bring management in as leadership on the incident response team.

- Assign a head of the emergency response team who has the correct authority

Q70. NIST SP 800-53 ist eines von zwei wichtigen Kontrollframeworks, die in der Cybersicherheit verwendet werden. Was ist das andere?

- ISO 27001

- NIST SP 800-54

- ISO 27002

- NIST SP 751-51

Q71. Welche Organisation, die 1990 von NIST gegründet wurde, führt Workshops durch, um die Koordination bei der Vorfallprävention zu fördern, schnelle Reaktionen auf Vorfälle zu stimulieren und Experten den Informationsaustausch zu ermöglichen?

- Forum of Incident Response and Security Teams

- Crest UK Response Teams

- Community of Computer Incident Response Teams

- NIST Special Publication 800-61 Response Teams

Q72. Sie haben Kontrollen implementiert, um die Bedrohungen, Schwachstellen und Auswirkungen auf Ihr Unternehmen zu mildern. Welche Art von Risiko bleibt übrig?

- inherent risk

- residual risk

- applied risk

- leftover risk

Q73. Es gibt vier mögliche Behandlungen, sobald eine Bewertung ein Risiko identifiziert hat. Welche Risikobehandlung implementiert Kontrollen, um das Risiko zu reduzieren?

- risk mitigation

- risk acceptance

- risk avoidance

- risk transfer

Q74. Welches Sicherheitskontrollschema unterziehen Anbieter oft ihre Produkte zur Bewertung, um eine unabhängige Sicht auf die Produktassurance zu bieten?

- Common Criteria

- risk management certification board

- OWASP security evaluation

- ISO 27000

Q75. Welche Organisation hat den umfassendsten Satz von Kontrollen in ihrer Sicherheitsrichtlinie für das Internet der Dinge veröffentlicht?

- IoT ISACA

- IoT Security Foundation

- OWASP

- GSMA

Q76. Welche Hauptreferenz zusammen mit der Cloud Security Alliance Guidance bildet die Security Guidance for Critical Areas of Focus in Cloud Computing?

- ISO 27001

- ISO 27017

- Cloud Security Guidelines

- Cloud Controls Matrix

Q77. Was sind die wesentlichen Eigenschaften des Reference Monitor?

- It is versatile, accurate, and operates at a very high speed.

- It is tamper-proof, can always be invoked, and must be small enough to test.

- It is restricted, confidential, and top secret

Q78. Laut NIST, was ist die erste Aktion, die erforderlich ist, um das Cybersicherheits-Framework zu nutzen?

- Identify the key business outcomes.

- Understand the threats and vulnerabilities.

- Conduct a risk assessment.

- Analyze and prioritize gaps to create the action plan.

Q79. Sie implementieren ein Cybersicherheitsprogramm in Ihrer Organisation und möchten das “De-facto-Standard” Cybersicherheits-Framework verwenden. Welche Option würden Sie wählen?

- the ISACA Cybersecurity Framework

- the COBIT Cybersecurity Framework

- the ISC2 Cybersecurity Framework

- the NIST Cybersecurity Framework

Q80. Im Jahr 2014 wurden 4.278 IP-Adressen von Zombie-Computern verwendet, um ein Unternehmen mit über einer Million Paketen pro Minute für etwa eine Stunde zu überfluten. Wie wird diese Art von Angriff genannt?

- a salami attack

- a DoS (Denial of Service) attack

- a DDoS (Distributed Denial of Service) attack

- a botnet attack

Q81. Die regulatorischen Anforderungen für Benachrichtigungen über Datenverstöße, insbesondere die europäische Datenschutz-Grundverordnung, haben welche Art von Auswirkung auf Unternehmen?

- an increased business liability in the event of a data breach

- an increased consumer liability in the event of a data breach

- a decreased consumer liability in the event of a data breach

- a decreased business liability in the event of a data breach

Q82. Welches Compliance-Framework regelt Anforderungen für die US-Gesundheitsbranche?

- FedRAMP

- GDPR

- PCI-DSS

- HIPAA

Q83. Was ist der Unterschied zwischen DevOps und DevSecOps?

- DevSecOps erfordert die Einbeziehung von Cybersicherheits-Ingenieuren in den CI/CD-Prozess von DevOps.

- DevSecOps verlangsamt den CI/CD-Prozess von DevOps.

- DevSecOps platziert Sicherheitskontrollen im CI/CD-Prozess von DevOps.

- DevSecOps lässt Cybersicherheits-Ingenieure den CI/CD-Prozess von DevOps diktieren.

Q84. Wann erfordert Static Application Security Testing Zugang zum Quellcode?

- always

- only when assessing regulatory compliance

- only if following the Agile model

- never

Q85. Ihre Organisation bedient Kundenaufträge mit einem benutzerdefinierten Bestellsystem, das intern entwickelt wurde. Sie sind verantwortlich für die Empfehlung eines Cloud-Modells, um die folgenden Anforderungen zu erfüllen:

Control of security required for regulatory compliance

Legacy application and database support

Scalability to meet seasonal increases in demand

Welches Cloud-Modell ist die beste Option für diese Anforderungen?

- government cloud

- public cloud

- hybrid cloud

- private cloud

Q86. Sie haben gerade einen Port-Scan eines Netzwerks durchgeführt. Es ist kein bekannter Port aktiv. Wie finden Sie einen Webserver, der auf einem Host läuft, der eine zufällige Portnummer verwendet?

- Give up on the current target network and move on to the next one.

- Switch to another network scanning tool. Resort to more resource-intensive probing, like launching random attacks to all open ports.

- Turn on the stealth mode in your network scanning tool. Check whether you missed any other active ports associated with web servers.

- Turn on additional options in your network scanning tool to further investigate the details (type and version) of applications running on the rest of the active ports.

Q87. Führungskräfte in Ihrer Organisation tauschen E-Mails mit externen Geschäftspartnern aus, wenn sie wertvolle Geschäftsverträge aushandeln. Um sicherzustellen, dass diese Kommunikation rechtlich verteidigbar ist, hat das Sicherheitsteam empfohlen, eine digitale Signatur zu diesen Nachrichten hinzuzufügen.

Was sind die Hauptziele der digitalen Signatur in diesem Szenario? (Wählen Sie die beste Antwort.)

- Integrität und Unbestreitbarkeit

- Privatsphäre und Unbestreitbarkeit

- Privatsphäre und Vertraulichkeit

- Integrität und Privatsphäre

Q88. Welche Option ist ein Mechanismus zur Gewährleistung der Unbestreitbarkeit?

- MD5

- Caesar-Chiffre

- symmetrische Verschlüsselung

- asymmetrische Verschlüsselung

Q89. Welcher Software-Entwicklungslebenszyklus-Ansatz ist am besten mit DevSecOps kompatibel?

- Agile

- Model-Driven Development

- Waterfall

- Model-Driven Architecture

Q90. Welches Informationssicherheitsprinzip besagt, dass Organisationen Systeme gegen bestimmte Angriffe mit mehreren unabhängigen Methoden verteidigen sollten?

- Trennung der Aufgaben

- Privilegierte Kontoverwaltung (PAM)

- Defense-in-Depth

- Prinzip der geringsten Berechtigung

Q91. Welche Option beschreibt ein Kernprinzip von DevSecOps?

- Tests und Releases sollten 100% automatisiert sein

- Rollentrennung ist der Schlüssel zur Softwaresicherheit

- Die endgültige Verantwortung für die Sicherheit liegt beim Architekten der Anwendung

- Jeder im Prozess ist für die Sicherheit verantwortlich

Erklärung: DevSecOps betont die Integration von Sicherheitspraktiken in den gesamten Software-Entwicklungslebenszyklus und fördert einen kulturellen Wandel, bei dem alle Beteiligten an den Entwicklungs- und Betriebsprozessen die Verantwortung für die Sicherheit übernehmen. Dazu gehören Entwickler, Betriebsteams und andere Stakeholder, die zusammenarbeiten, um Sicherheit in jede Phase des Entwicklungsprozesses zu integrieren.

Q92. Sie müssen eine Lösung implementieren, um internetorientierte Anwendungen vor häufigen Angriffen wie XSS, CSRF und SQL-Injection zu schützen. Welche Option ist am besten für diese Aufgabe geeignet?

- Security Information Event Management (SIEM)

- ein Instruction Detection and Prevention System (IDPS) Gerät

- eine Web Application Firewall (WAF)

- eine Stateful Packet Inspection Firewall

Q93. Welche Phase des Incident Response Prozesses erfolgt unmittelbar nach der Identifizierung?

- Ausrottung / Sanierung

- Meldung

- Eindämmung / Minderung

- Wiederherstellung

Q94. Wie kann eine Datenaufbewahrungsrichtlinie die rechtliche Haftung Ihrer Organisation reduzieren?

- durch Reduzierung der DLP-Lizenzkosten

- durch Sicherstellung, dass Daten nicht über ihr notwendiges Aufbewahrungsdatum hinaus aufbewahrt werden

- durch Vernichtung von Daten, die Unternehmensführer in unehrliches Verhalten verwickeln könnten

- durch Reduzierung der Kosten im Zusammenhang mit Datenspeicherung und -schutz

Q95. Sie glauben, dass ein kürzlicher Serviceausfall auf einen Denial-of-Service-Angriff von einer verärgerten internen Quelle zurückzuführen ist. Wie heißt die bösartige Handlung, die dieser Mitarbeiter begangen hat?

- Spionage

- Sabotage

- Betrug

- Vertraulichkeitsverletzung

Q96. Welche Option ist ein Framework, das von Organisationen bei der Entwicklung von Sicherheits-Governance-Standards weit verbreitet wird?

- Software Capability Maturity Model (SW-CMM)

- Control Objectives for Information and Related Technologies (COBIT)

- The Open Group Architecture Framework (TOGAF)

- Software Development Life Cycle (SDLC)

Q97. Es gibt verbindungsorientierte und verbindungslose Protokolle in der Netzwerktechnik. Was verwenden Webbrowser, um die Integrität der Daten zu gewährleisten, die sie senden und empfangen?

- UDP, das verbindungsorientiert ist

- TCP, das verbindungsorientiert ist

- UDP, das verbindungslos ist

- TCP, das verbindungslos ist

Q98. Welche Art von Angriff zielt auf Schwachstellen ab, die mit der Übersetzung von MAC-Adressen in IP-Adressen in der Computernetzwerktechnik verbunden sind?

- DNS-Poisoning

- CRL-Trapping

- ARP-Spoofing

- DDoS

Q99. Sie sind Teil eines Incident Response Teams in Ihrem Unternehmen. Während Sie sich durch von einem SIEM gesammelte Logdateien wühlen, entdecken Sie einige verdächtige Logeinträge, die Sie weiter untersuchen möchten. Welcher der folgenden Typen bezieht sich am besten auf diese aufgezeichneten Aktivitäten, die zusätzliche Aufmerksamkeit erfordern?

- Angriff

- Information

- Bedrohung

- Ereignis

Q100. Sie sind für forensische Untersuchungen in Ihrer Organisation verantwortlich. Ihnen wurde die Aufgabe übertragen, einen kompromittierten virtuellen Anwendungsserver zu untersuchen. Da eine umsatzgenerierende Anwendung auf dem Server läuft, muss der Server so schnell wie möglich wieder in Betrieb genommen werden.

Was ist der nächste Schritt, den Sie unternehmen sollten, um Ihre Verantwortlichkeiten am besten zu erfüllen und den Bedürfnissen des Unternehmens gerecht zu werden?

- Server sofort aus dem Backup wiederherstellen.

- Server offline nehmen, bis Ihre Untersuchung abgeschlossen ist.

- Einen Snapshot des kompromittierten virtuellen Servers für Ihre Untersuchung erstellen.

- Server neu starten. Problem nach Geschäftsschluss beheben.

Q101. Site-to-Site VPN bietet Zugang von einem Netzwerkadressraum (192.168.0.0/24) zu einem anderen Netzwerkadressraum _.

- 192.168.0.1/24

- 192.168.0.3/24

- 10.10.0.0/24

- 192.168.0.2/24

Q102. Sie recherchieren wahrscheinliche Bedrohungen für die internetorientierten Webanwendungen Ihres Unternehmens. Welche Organisation sollten Sie als maßgebliche Quelle für Informationen über webbasierte Angriffsvektoren heranziehen?

- EC-Council

- ISACA

- NIST

- OWASP

Q103. Welche Maßnahme wird am wahrscheinlichsten die Schulung des Sicherheitspersonals vereinfachen, die Integration zwischen Sicherheitskomponenten verbessern und das Risiko für das Unternehmen reduzieren? (Wählen Sie die beste Antwort.)

- Annahme eines “best-in-suite” Ansatzes für die Sicherheit

- Annahme eines “trust but verify” Ansatzes für die Sicherheit

- Annahme eines “best-of-breed” Ansatzes für die Sicherheit

- Annahme eines “defense-in-depth” Ansatzes für die Sicherheit

Erklärung: Ein “best-in-suite” Ansatz beinhaltet die Auswahl einer umfassenden Sicherheitslösung von einem einzigen Anbieter, die verschiedene Sicherheitskomponenten integriert. Dieser Ansatz kann die Schulung vereinfachen, da das Sicherheitspersonal nur mit einer integrierten Suite vertraut werden muss, anstatt mit mehreren eigenständigen Produkten. Er kann auch die Integration zwischen Komponenten verbessern, da sie nahtlos zusammenarbeiten. Darüber hinaus kann eine einheitliche Suite eine kohärentere und konsistentere Sicherheitsstrategie bieten und die Komplexität der Verwaltung verschiedener Sicherheitstools potenziell reduzieren. Ein Beispiel könnte die Verwendung von Okta sein, um SSO für alle Anmeldungen Ihrer Organisation bereitzustellen.

Q104. _ Angriffe können den von Angreifern injizierten Code als Teil von Benutzereingaben ausführen.

- Ping of death

- Buffer overflow

- Distributed Denial of Service

- Denial of Service

Q105. Welche Aktivität ist nicht Teil einer Risikobewertung?

- Identifizierung und Bewertung von Assets

- Analyse von Risiken nach Kritikalität und Kosten

- Einstellung von Aktivitäten, die Risiken einführen

- Identifizierung von Bedrohungen und Analyse von Schwachstellen

Q106. Als Reaktion auf eine Warnung bezüglich eines möglichen Sicherheitsvorfalls analysieren Sie die Logs für eine Webanwendung. Dabei sehen Sie die folgende Zeichenkette: ./../../../var/secrets Welche Art von Angriff wurde höchstwahrscheinlich gegen die Anwendung versucht?

- Brute Force

- Session Hijacking

- Cross-Site Scripting

- Directory Traversal

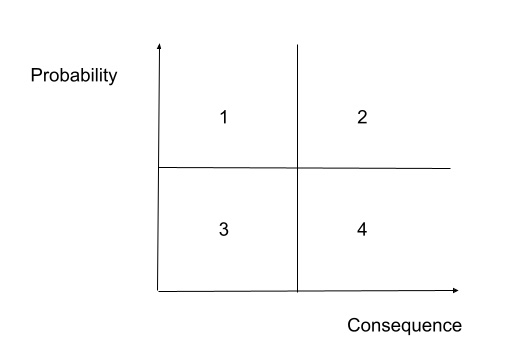

Q107. Welcher Quadrant sollte der Fokus des Risikomanagements sein?

-

- 2

- 1

- 3

- 4

Q108. Welche Option wird nicht aktiv einen Sicherheitsvorfall identifizieren?

- Extended Detection and Response (XDR)

- Cloud Security Posture Management (CSPM)

- Security Information Event Management (SEIM)

- Endpoint Detection and Response (EDR)

Q109. Eine Website fragt nach einem Passwort und sendet auch einen Authentifizierungscode an Ihr Telefon. Welche Faktoren werden in diesem Multi-Faktor-Authentifizierungsszenario verwendet?

- was Sie haben und was Sie tun

- was Sie wissen und was Sie sind

- was Sie haben und was Sie wissen

- was Sie tun und was Sie wissen

Q110. Welche Option ist eine Liste öffentlich bekannter Informationssicherheitsdefekte?

- DBIR

- CVE

- CWE

- CERT

Erklärung: Common Weakness Enumeration (CWE) ist ein universelles Online-Wörterbuch von Sicherheitsdefekten, die in Computersoftware gefunden wurden.

Q111. Was ist Kryptovirologie?

- Einfache Kryptographie

- Antivirus

- Entwerfen mächtiger bösartiger Software

- Asymmetrische Backdoor

Erklärung: Kryptovirologie beinhaltet die Anwendung kryptographischer Techniken zur Erstellung mächtiger und zerstörerischer Malware, wobei Ransomware ein bemerkenswertes Beispiel ist. Bei Ransomware-Angriffen wird Kryptographie oft verwendet, um die Dateien eines Opfers zu verschlüsseln und sie unzugänglich zu machen, bis ein Lösegeld an den Angreifer für den Entschlüsselungsschlüssel gezahlt wird.

Q112. Was macht ein metamorphischer Virus?

- Statischer Analysator

- Antivirus

- Generiert einen ganzen variablen Code mit einem variablen Verschlüsseler

- Mutationsfunktion

Q113. Was ist die häufigste Ursache für Cyber-Vorfälle in Organisationen?

- Schwachstellen in Software

- Social Engineering

- Ransomware

- Phishing

Erklärung: Social Engineering und menschliche Fehler sind die häufigste Ursache für Cyber-Vorfälle, da es für Angreifer einfacher ist, Mitarbeiter dazu zu bringen, Passwörter preiszugeben oder MFA-Aufforderungen zu akzeptieren, als das System zu durchbrechen und auszunutzen. Siehe kürzliche Uber- und Cisco-Hacks

Q114. Welcher der folgenden Begriffe wird verwendet, um eine Sammlung unzusammenhängender Patches zu beschreiben?

- Hotfix

- Update

- Security Fix

- Service Pack

Q115. Wie oft sollten Sicherheitsteams eine Überprüfung des privilegierten Zugangs durchführen, den ein Benutzer zu sensiblen Systemen hat?

- In regelmäßigen Abständen

- Wenn ein Benutzer die Organisation verlässt

- Wenn ein Benutzer die Rolle wechselt

- Täglich

Erklärung: Privilegierte Zugriffsüberprüfungen sind eine der kritischsten Komponenten des Sicherheitsprogramms einer Organisation, da sie sicherstellen, dass nur autorisierte Benutzer Zugang zu den sensibelsten Systemen haben. Sie sollten in festen regelmäßigen Abständen sowie immer dann erfolgen, wenn ein privilegierter Benutzer die Organisation verlässt oder die Rolle innerhalb der Organisation wechselt.

Q116. Welcher Begriff wird verwendet, um den Standardsatz von Berechtigungen zu beschreiben, der einem Benutzer zugewiesen wird, wenn ein neues Konto erstellt wird?

- Aggregation

- Transitivität

- Baseline

- Entitlement

Erklärung: Entitlement bezieht sich auf die Berechtigungen, die einem Benutzer gewährt werden, wenn sein Konto zum ersten Mal bereitgestellt wird.

Q117. Wer ist der Vater der Computersicherheit??

- August Kerckhoffs

- Bob Thomas

- Charles Thomas

- Robert Kerckhoffs

Erklärung: August Kerckhoffs, ein Linguist und deutscher Professor an der HEC, schrieb einen Aufsatz im Journal of Military Science im Februar 1883. Kerckhoff hatte unwissentlich die Grundlagen für die zeitgenössische Verschlüsselung geschaffen und sich damit den Titel “Vater der Computersicherheit” verdient.

Q118. Welche Art von Angriff verwendet formelle E-Mails, um bestimmte Personen dazu zu verleiten, sich anzumelden und ihre Passwörter zu ändern?

- Vishing

- Spear Phishing

- Brute Force Angriff

- Password Spray Angriff

Q119. Ein Datenasset-Register sollte welches der folgenden enthalten?

- den Standort der Daten.

- den Wert des Assets.

- den Besitzer des Assets.

- Alle diese Optionen.

Q120. Sobald Sie bestätigt haben, dass Burpsuite Website-Anfragen abfängt, wo können Sie überprüfen, ob Sie Anmeldedaten im Klartext haben, um auf die Zielwebseite zuzugreifen?

- Wählen Sie Go im Repeater-Tab

- Sehen Sie, dass die Loopback-Adresse und der Port in den Optionen aktiviert sind

- Überprüfen Sie den Raw-Bereich im Intercept-Tab

- Überprüfen Sie auf eine login.php-Zeile im Proxy-Tab

Q121. Bedrohungsakteure werden versuchen, einen Angriffsvektor auf ihr Ziel zu finden, indem sie die Angriffs _ kartieren.

- Oberfläche

- Infrastruktur

- Bedrohung

- Tür

Q122. Wie würde eine Organisation die Softwareproduktunterstützung sicherstellen, falls ein Lieferant aus dem Geschäft geht oder an einen Konkurrenten verkauft wird?

- Sie könnten die Softwareentwickler einstellen, sobald die Lieferantenorganisation aus dem Geschäft ist.

- Sie könnten die Unterstützung sicherstellen, indem sie die Lieferantenorganisation erwerben.

- Sie könnten die Unterstützung durch eine Escrow-Vereinbarung sicherstellen.

- Sie könnten das Produkt reverse-engineeren, damit es intern unterstützt werden könnte.

Q123. Welche der folgenden ist der Sicherheitsstandard, der für die Zertifizierung von Sicherheitskontrollen in Produkten gilt?

- ISO/IEC 27001.

- ISO/IEC 9000.

- ISO/IEC 15408.

- ISO/IEC 13335.

Q124. Was ist die Hauptrolle des Vorstandsmitglieds, das als Informationssicherheitsmanager bekannt ist?

- Sicherstellen, dass angemessene Sicherheitskontrollen in der gesamten Organisation implementiert werden.

- Bereitstellung des täglichen Managements der Informationssicherheitsfunktion.

- Ein detailliertes Verständnis der Schwachstellen der Organisation haben.

- Ein detailliertes Verständnis der Bedrohungen haben, denen die Organisation ausgesetzt ist.

Q125. Was sind die beiden Hauptansätze, die verwendet werden, um die Wahrscheinlichkeit des Auftretens einer Bedrohung zu bestimmen?

- Qualitativ und statistisch

- Statistisch und quantitativ

- Statistisch und angenommen

- Qualitativ und quantitativ

Q126. Welche Art von Hackern sind oft organisiert und von den militärischen Geheimdiensten oder Sicherheitsdiensten einer Nation finanziert und versuchen, Zugang zu Staatsgeheimnissen oder militärischen Geheimdiensten eines ausländischen Gegners zu erlangen?

- Hacktivisten

- Konkurrenten

- Black Hat Hacker

- staatlich geförderte Hacker

Q127. Welche der folgenden Methoden kombiniert zwei binäre Ströme, um einen neuen Strom zu erstellen, der versteckte Informationen enthält, die ohne den anderen Strom, der zu seiner Erstellung verwendet wurde, nicht abgerufen werden können?

- Substitutionschiffre

- Waffenmachung

- Transpositionschiffre

- XOR-Verschlüsselung

Q128. Was ist Drupalgeddon?

- Ein Web-App-Proxy-Tool

- Ein DDoS-Bot

- Ein Netzwerkpaket-Erfassungsgerät

- ein SQL-Injection-Fehler

Q129. Der von einer Verschlüsselungstechnik verwendete Algorithmus zur Versteckung von Informationen ist als _ bekannt.

- Chiffre

- XOR

- Kodierung

- Cyber Kill Chain

Q130. Welches davon ist kein Problem, das als Ergebnis des Outsourcings der Softwareentwicklung entstehen könnte?

- Die versehentliche oder absichtliche Einführung von bösartigem Code.

- Der Verlust von geistigem Eigentum oder Geschäftsgeheimnissen.

- Rechtsstreitigkeiten könnten zwischen Kunde und Lieferant entstehen.

- Die Gesetze zum Schutz von Daten gelten nicht für Informationen, die an Dritte gesendet werden.

Q131. Ein _ Hut ist ein Hacker, der möglicherweise nicht nach ethischen Teststandards arbeitet, aber keine bösartige Absicht hat.

- grauer

- blauer

- roter

- lila

Q132. Unter der Annahme, dass Multi-Faktor-Authentifizierung (MFA) eine bewährte Praxis ist, welche Option sollte als sekundärer Authentifizierungsfaktor in MFA wann immer möglich vermieden werden?.

- biometrische Authentifizierung

- OAUTH Token

- Authenticator-Apps

- SMS-Nachricht

Erklärung: SMS-Nachrichten für MFA werden allgemein als weniger sicher im Vergleich zu anderen Methoden angesehen. Dies liegt daran, dass SMS-Nachrichten anfällig für Abfangen sein können (z.B. SIM-Swapping-Angriffe), und die zugrunde liegende Telekommunikationsinfrastruktur möglicherweise nicht ausreichenden Schutz gegen verschiedene Angriffsvektoren bietet. Andere MFA-Methoden wie biometrische Authentifizierung, OAUTH-Token und Authenticator-Apps werden oft als sicherere Alternativen angesehen.

Referenz "(...)All in all, MFA is still very effective at preventing most mass and automated attacks; however, users should be aware that there are ways to bypass some MFA solutions, such as those relying on SMS-based verification."

Q133. Welches der folgenden ist KEIN häufiger Authentifizierungsfaktor, der in der Cybersicherheit verwendet wird?

- Etwas, das Sie wissen

- Etwas, das Sie haben

- Etwas, das Sie sind

- Etwas, das Sie wollen

Q134. Welches der folgenden beschreibt am besten einen “Honeytoken” in der Cybersicherheit?

- Ein täuschender Netzwerkhost, der Angreifern legitim erscheint.

- Eine benutzerfreundliche Oberfläche zur Verwaltung des Netzwerkverkehrs.

- Ein Verschlüsselungsschlüssel, der in der sicheren Kommunikation verwendet wird.

- Ein Hardware-Gerät für Zwei-Faktor-Authentifizierung.

Q135. Was ist der Hauptzweck eines “Bastion Host” in einer Netzwerksicherheitsarchitektur?

- Öffentlich zugängliche Dienste zu hosten und gleichzeitig das interne Netzwerk zu schützen.

- Alle Netzwerkpakete für Sicherheitszwecke abzufangen und zu analysieren.

- Als Backup-Server zu fungieren, falls der Hauptserver ausfällt.

- Sichere Kommunikation zwischen zwei entfernten Netzwerken zu erleichtern.

Q136. In der Netzwerkanalyse, wofür steht der Begriff “Port Mirroring”?

- Ein Prozess des Kopierens von Netzwerkpaketen zu einem bestimmten Ziel zur Analyse.

- Eine Methode zur Verschlüsselung von Daten während der Übertragung zur Sicherung.

- Ein Mechanismus für Lastenausgleich des Netzwerkverkehrs.

- Eine Firewall-Regel, die Verkehr durch bestimmte Netzwerkports erlaubt.

Q137. Welches der folgenden ist KEINE häufige Methode zur Verbergung bösartiger Software in einem Netzwerk?

- Polymorphe Malware

- Rootkit

- Packet Sniffing

- Heimliche Tunneling-Protokolle

Q138. Im Kontext der Cybersicherheit, wofür steht das Akronym “IDS”?

- Internet Domain System

- Intrusion Detection System

- Internet Data Security

- Integrated Defense Strategy

Q139. Was beinhaltet ein “Man-in-the-Middle (MitM)” Angriff?

- Abfangen der Kommunikation zwischen zwei Parteien ohne deren Wissen.

- Knacken verschlüsselter Passwörter.

- Störung von Netzwerkdiensten mit einem Distributed Denial of Service (DDoS) Angriff.

- Installation bösartiger Software auf einem Netzwerkserver.

Q140. Welches der folgenden ist ein wesentliches Element einer Public Key Infrastructure (PKI)?

- Eine Firewall für Netzwerksicherheit.

- Eine vertrauenswürdige Certificate Authority (CA).

- Ein virtuelles privates Netzwerk (VPN).

- Ein Netzwerkrouter.

Q141. Welche Art der Verschlüsselung wird typischerweise verwendet, um drahtlosen Netzwerkverkehr in einem WPA3-Netzwerk zu sichern?

- WEP (Wired Equivalent Privacy)

- AES (Advanced Encryption Standard)

- SSL (Secure Sockets Layer)

- DES (Data Encryption Standard)

Q142. Welches Netzwerksicherheitsprotokoll wird verwendet, um sichere, verschlüsselte Kommunikation über das Internet bereitzustellen, oft zur Sicherung von Websites?

- SSH (Secure Shell)

- SNMP (Simple Network Management Protocol)

- HTTPS (Hypertext Transfer Protocol Secure)

- ICMP (Internet Control Message Protocol)

Q143. Wofür steht der Begriff “Zero-Day Vulnerability” in der Cybersicherheit?

- Eine Schwachstelle, die seit null Tagen bekannt und gepatcht ist.

- Eine Schwachstelle, die dem Softwareanbieter oder der Öffentlichkeit noch nicht bekannt ist.

- Eine Schwachstelle, die null Netzwerkgeräte betrifft.

- Eine Schwachstelle, die nicht ausgenutzt werden kann.

Q144. Was ist der Zweck einer Firewall in der Netzwerksicherheit?

- Datenübertragung zu verschlüsseln

- Malware zu identifizieren und zu entfernen

- Eingehenden und ausgehenden Netzwerkverkehr zu kontrollieren

- Sicheren Zugang zu einem Netzwerk bereitzustellen

Q145. Welche Art von Cyberangriff zielt darauf ab, Personen zu täuschen, damit sie sensible Informationen wie Passwörter oder Kreditkartennummern preisgeben?

- Ransomware

- DDoS-Angriff

- Phishing-Angriff

- SQL-Injection

Q146. Wofür steht der Begriff “Social Engineering” in der Cybersicherheit?

- Fortgeschrittene Verschlüsselungstechniken

- Hacken von Social-Media-Konten

- Manipulation von Personen zur Preisgabe vertraulicher Informationen

- Sicherung von Social-Media-Netzwerken

Q147. Welcher Verschlüsselungsalgorithmus wird häufig verwendet, um Datenübertragung im Internet zu sichern?

- ROT13

- AES

- Caesar-Chiffre

- RSA

Q148. In der Cybersicherheit, wofür steht das Akronym “VPN”?

- Virtual Private Network

- Very Private Network

- Virtual Personal Network

- Virtual Public Network

Q149. Welches der folgenden ist ein Beispiel für ein starkes Passwort?

- Password123

- 123456

- JohnSmith

- P@ssw0rd!

Q150. Was bedeutet der Begriff “Zero Trust” im Kontext der Cybersicherheit?

- Allen Netzwerkverkehr vertrauen

- Allen Netzwerkverkehr verifizieren, unabhängig vom Standort

- Nur internem Netzwerkverkehr vertrauen

- Nur Netzwerkverkehr aus vertrauenswürdigen Quellen verifizieren

Q151. Was ist der Zweck eines Security Information and Event Management (SIEM) Systems?

- Allen eingehenden Netzwerkverkehr zu blockieren

- Sensible Daten zu verschlüsseln

- Benutzerpasswörter zu verwalten

- Sicherheitsereignisse zu sammeln, zu analysieren und darauf zu reagieren

Q152. Welche Cybersicherheitspraxis beinhaltet das absichtliche Sondieren eines Netzwerks oder Systems, um Schwachstellen zu finden?

- Firewall-Konfiguration

- Verschlüsselung

- Penetration Testing

- Patch-Management

Q153. Was ist das Hauptziel eines Red Teams in der Cybersicherheit?

- Softwareanwendungen zu entwickeln

- Netzwerkverkehr zu überwachen

- Cyberangriffe zu simulieren, um Schwachstellen zu finden

- Sicherheitsrichtlinien zu implementieren

Q154. Welche Art von Malware verschlüsselt die Dateien eines Opfers und verlangt ein Lösegeld für die Entschlüsselung?

- Spyware

- Wurm

- Trojaner

- Ransomware

Q155. Wofür steht der Begriff “Patch Management” in der Cybersicherheit?

- Physischen Zugang zu Servern zu sichern

- Software-Updates und -Fixes zu verwalten

- Sensible Daten zu verschlüsseln

- Netzwerkfirewalls zu implementieren

Q156. Was ist der Hauptzweck einer Data Loss Prevention (DLP) Lösung?

- Physischen Diebstahl von Geräten zu verhindern

- Allen Netzwerkverkehr zu verschlüsseln

- Benutzeraktivitäten zu überwachen

- Unbefugte Offenlegung sensibler Daten zu verhindern

Q157. Welches Cybersicherheitsframework bietet eine Reihe von Best Practices für die Sicherung von Informationssystemen?

- ISO 9001

- COBIT

- Six Sigma

- NIST Cybersecurity Framework

Q158. Was ist der Zweck eines Secure Sockets Layer (SSL) Zertifikats?

- Eingehenden Netzwerkverkehr zu blockieren

- Daten zu verschlüsseln, die zwischen einem Webserver und einem Browser übertragen werden

- Benutzer in einem Netzwerk zu authentifizieren

- Benutzeraktivitäten zu überwachen

Q159. Welche Art von Angriff beinhaltet die Überwältigung eines Systems oder Netzwerks mit einer Flut von Verkehr, um es unverfügbar zu machen?

- Phishing

- Ransomware

- Man-in-the-Middle

- Distributed Denial of Service (DDoS)

Q160. Was bedeutet der Begriff “Two-Factor Authentication” in der Cybersicherheit?

- Zwei verschiedene Webbrowser verwenden

- Zwei verschiedene Authentifizierungsmethoden für zusätzliche Sicherheit verwenden

- Zweimal in ein System einloggen

- Zwei verschiedene Antivirus-Programme verwenden

Q161. Was ist der Zweck eines Security Tokens bei der Authentifizierung?

- Einmalpasswörter zu generieren

- Eingehenden Netzwerkverkehr zu blockieren

- Eine zusätzliche Schicht der Authentifizierung bereitzustellen

- Sensible Daten zu verschlüsseln

Q162. Was ist die Rolle eines Security Operations Center (SOC) in der Cybersicherheit?

- Softwareanwendungen zu entwickeln

- Benutzerpasswörter zu verwalten

- Sicherheitsvorfälle zu überwachen und darauf zu reagieren

- Sensible Daten zu verschlüsseln

Q163. Welche Art von Angriff beinhaltet das Täuschen eines Benutzers, damit er bösartigen Code ausführt, indem er ihn als legitime Datei oder Anwendung tarnt?

- DDoS-Angriff

- SQL-Injection

- Ransomware

- Malware

Q164. Welches der folgenden ist KEIN häufiger Authentifizierungsfaktor, der in der Multi-Faktor-Authentifizierung (MFA) verwendet wird?

- Etwas, das Sie sind

- Etwas, das Sie tun

- Etwas, das Sie haben

- Etwas, das Sie sagen

Q165. Welche Art von Cyberangriff zielt darauf ab, einen Dienst unverfügbar zu machen, indem er ihn mit Verkehr überwältigt?

- DDoS (Distributed Denial of Service)

- Phishing

- Ransomware

- Malware

Q166. Was ist der Zweck eines VPN (Virtual Private Network) in der Cybersicherheit?

- Internetgeschwindigkeit zu verbessern

- Internetaktivität zu anonymisieren und Datenübertragung zu verschlüsseln

- Netzwerkverkehr auf bösartige Aktivitäten zu überwachen

- Malware und Viren zu blockieren

Erklärung

- Ein VPN (Virtual Private Network) erstellt eine sichere, verschlüsselte Verbindung über ein weniger sicheres Netzwerk, wie das Internet. Es verbirgt die IP-Adresse des Benutzers, verschlüsselt übertragene Daten und macht es für Hacker oder Dritte schwieriger, Kommunikation abzufangen. Der Hauptzweck eines VPN ist es, die Privatsphäre des Benutzers zu schützen und Daten vor unbefugtem Zugriff zu sichern.

Q167. Was ist die Hauptfunktion einer Firewall in einem Netzwerk?

- Daten vor der Übertragung zu verschlüsseln

- Eingehenden und ausgehenden Netzwerkverkehr zu überwachen und zu kontrollieren

- Physische Sicherheit für Server bereitzustellen

- Benutzerzugang zu Anwendungen zu verwalten

Erklärung

- Eine Firewall ist ein Netzwerksicherheitsgerät, das eingehenden und ausgehenden Netzwerkverkehr basierend auf Sicherheitsregeln überwacht und filtert. Ihr Hauptzweck ist es, eine Barriere zwischen einem internen vertrauenswürdigen Netzwerk und nicht vertrauenswürdigen externen Netzwerken, wie dem Internet, zu schaffen. Während sie manchmal an der Zugriffsverwaltung oder der Verbesserung von Sicherheitsprotokollen beteiligt sein kann, ist ihre Kernfunktion die Filterung von Verkehr.

Q168. Welches der folgenden ist eine häufige Methode, die Angreifer verwenden, um unbefugten Zugang zu Systemen zu erlangen?

- Phishing

- Verschlüsselung

- Datenanonymisierung

- Zwei-Faktor-Authentifizierung

Erklärung

- Phishing ist eine Art von Cyberangriff, bei dem Angreifer Personen dazu bringen, sensible Informationen wie Benutzernamen, Passwörter oder Finanzdaten preiszugeben, indem sie sich als legitime Entitäten ausgeben. Der Angreifer verwendet oft gefälschte E-Mails, Websites oder Textnachrichten. Die anderen Optionen (Verschlüsselung, Datenanonymisierung und Zwei-Faktor-Authentifizierung) sind Sicherheitsmaßnahmen, die Systeme schützen.

Q169. Welche der folgenden ist eine gängige Technik, die bei Social-Engineering-Angriffen verwendet wird?

- Encryption

- Firewalling

- Pretexting

- Patching

Erklärung: Pretexting ist eine Social-Engineering-Technik, bei der der Angreifer ein plausibles Vorwand-Szenario (Pretext) erstellt, um das Opfer dazu zu bringen, sensible Informationen preiszugeben oder eine Aktion durchzuführen, die dem Angreifer zugutekommt. Dies kann das Vortäuschen einer vertrauenswürdigen Autoritätsperson, das Erzeugen von Dringlichkeit oder das Ausnutzen der Emotionen des Opfers beinhalten. Die anderen Optionen (Encryption, Firewalling und Patching) sind Sicherheitsmaßnahmen und keine Social-Engineering-Techniken.

Quelle: SANS Institute - Social Engineering Attacks

Q170. Was ist der Hauptzweck eines Security Information and Event Management (SIEM) Systems?

- To encrypt sensitive data

- To manage user passwords

- To collect, analyze, and respond to security events

- To block all incoming network traffic

Erklärung: Ein Security Information and Event Management (SIEM) System ist eine Sicherheitslösung, die sicherheitsrelevante Daten aus verschiedenen Quellen innerhalb einer Organisation sammelt, analysiert und korreliert. Der Hauptzweck eines SIEM ist es, eine zentrale Sicht auf die Sicherheitslage einer Organisation bereitzustellen, Sicherheitsvorfälle zu erkennen und darauf zu reagieren sowie Berichte für Compliance- und Audit-Zwecke zu erstellen. Es wird nicht primär für Verschlüsselung, Passwortverwaltung oder zum Blockieren des gesamten Netzwerkverkehrs verwendet.

Quelle: NIST Special Publication 800-94 - Guide to Intrusion Detection and Prevention Systems (IDPS)