linkedin-skill-assessments-quizzes

Evaluación de Ciberseguridad

Q1. Según el modelo de responsabilidad compartida, ¿qué modelo de computación en la nube coloca la mayor responsabilidad en el proveedor de servicios en la nube (CSP)?

- Nube Híbrida

- Software como Servicio (SaaS)

- Plataforma como Servicio (PaaS)

- Infraestructura como Servicio (IaaS)

Q2. ¿Qué opción elimina el riesgo de multitenencia en la computación en la nube?

- PaaS

- nube pública

- nube privada

- IaaS

Q3. Su organización implementó recientemente una solución de mensajería unificada y teléfonos VoIP en cada escritorio. Usted es responsable de investigar las vulnerabilidades del sistema VoIP. ¿Qué tipo de ataque son más vulnerables de experimentar los teléfonos VoIP?

- denegación de servicio

- ataques de fuerza bruta

- malware

- desbordamiento de buffer

Q4. ¿Qué control de seguridad no puede producir una respuesta activa a un evento de seguridad?

- agente de seguridad de acceso a la nube (CASB)

- sistema de prevención de intrusiones (IPS)

- sistema de detección de intrusiones (IDS)

- firewall de próxima generación

Explicación: Un sistema de detección de intrusiones (IDS) es un dispositivo o aplicación de software que monitorea una red o sistemas en busca de actividad maliciosa o violaciones de políticas.

Q5. El analizador de paquetes también se llama _.

- SIEM

- UTM

- analizador de protocolos

- sumidero de datos

Q6. ¿Qué opción prueba el código mientras está en operación?

- revisión de código

- análisis de código

- análisis estático

- análisis dinámico

Q7. ¿Qué opción describe las pruebas que los desarrolladores de software individuales pueden realizar en su propio código?

- pruebas de caja gris

- pruebas de integración

- pruebas de caja blanca

- pruebas unitarias

Q8. En las pruebas de penetración de caja negra, ¿qué información se proporciona al evaluador sobre el entorno objetivo?

- ninguna

- detalles limitados de la infraestructura del servidor y la red

- toda la información

- detalles limitados de la infraestructura del servidor

Q9. ¿Qué control de seguridad puede proteger mejor contra la TI en la sombra identificando y previniendo el uso de aplicaciones y servicios en la nube no sancionados?

- sistema de prevención de intrusiones (IPS)

- firewall de próxima generación

- agente de seguridad de acceso a la nube (CASB)

- sistema de detección de intrusiones (IDS)

Q10. ¿Qué opción describe la mejor defensa contra la colusión?

- monitoreo de patrones normales de acceso a sistemas y datos de empleados

- aplicación regular de actualizaciones de sistemas y aplicaciones

- infraestructura tolerante a fallas y redundancia de datos

- separación de deberes y rotación de trabajo

Q11. Durante una prueba de penetración, encuentra un archivo que contiene contraseñas con hash para el sistema que está intentando vulnerar. ¿Qué tipo de ataque tiene más probabilidades de tener éxito en acceder a las contraseñas con hash en una cantidad razonable de tiempo?

- ataque de tabla arcoíris

- ataque de pass-the-hash

- ataque de rociado de contraseñas

- ataque de fuerza bruta

Explicación: Un ataque de tabla arcoíris es una forma más eficiente y efectiva de descifrar muchas contraseñas con hash, mientras que la fuerza bruta tomaría mucho más tiempo y puede no completarse en una cantidad razonable de tiempo.

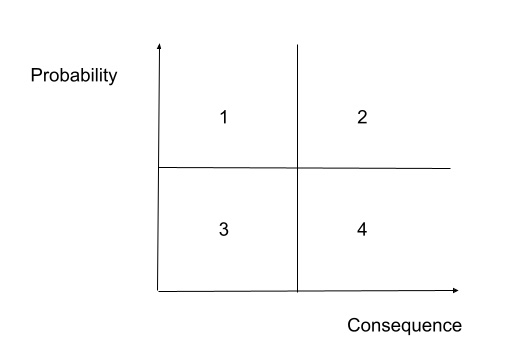

Q12. ¿Qué área es DMZ?

- 4

- 1

- 2

- 3

Q13. Configura una unidad USB encriptada para un usuario que necesita entregar un archivo sensible en una reunión presencial. ¿Qué tipo de encriptación se usa típicamente para encriptar el archivo?

- hash de archivo

- encriptación asimétrica

- firma digital

- encriptación simétrica

Q14. ¿Cuál es la diferencia entre DRP y BCP?

- DRP trabaja para mantener un negocio funcionando a pesar de un desastre. BCP trabaja para restaurar las capacidades comerciales originales.

- BCP trabaja para mantener un negocio funcionando a pesar de un desastre. DRP trabaja para restaurar las capacidades comerciales originales.

- BCP es parte de DRP.

- DRP es parte de BCP.

Q15. ¿Qué aspecto de la ciberseguridad afectan más los ataques de Denegación de Servicio Distribuida (DDoS)?

- no repudio

- integridad

- disponibilidad

- confidencialidad

Q16. Necesita recomendar una solución para evaluar automáticamente sus VMs alojadas en la nube contra los benchmarks CIS para identificar desviaciones de las mejores prácticas de seguridad. ¿Qué tipo de solución debería recomendar?

- Gestión de Postura de Seguridad en la Nube (CSPM)

- Sistema de Detección y Prevención de Intrusiones (IDPS)

- Plataformas de Protección de Cargas de Trabajo en la Nube (CWPP)

- Agentes de Seguridad de Acceso a la Nube (CASBs)

Q17. _ valida la integridad de los archivos de datos.

- Compresión

- Hashing

- Encriptación simétrica

- Esteganografía

Q18. ¿Cuál es un ejemplo de regulación de privacidad a nivel de gobierno estatal en los EE.UU.?

- CCPA

- GDPR

- Marco de Privacidad NIST

- OSPF

Q19. ¿Cuál es el término para las políticas y tecnologías implementadas para proteger, limitar, monitorear, auditar y gobernar identidades con acceso a datos y recursos sensibles?

- gestión de identidad y acceso (IAM)

- gestión de cuentas privilegiadas (PAM)

- autenticación y autorización

- menor privilegio

Q20. Ha configurado configuraciones de auditoría en los servicios en la nube de su organización en caso de un incidente de seguridad. ¿Qué tipo de control de seguridad es un rastro de auditoría?

- control preventivo

- control detective

- control directivo

- control correctivo

Explicación: Un rastro de auditoría se considera típicamente un control de seguridad detective en el contexto del CISSP.

Q21. ¿Cuál es el nombre para una interrupción a corto plazo en el suministro de energía eléctrica?

- apagón gris

- apagón

- apagón marrón

- apagón blanco

Q22. Su equipo de seguridad recomienda agregar una capa de defensa contra amenazas persistentes emergentes y exploits de día cero para todos los endpoints en su red. La solución debe ofrecer protección contra amenazas externas para dispositivos conectados a la red, independientemente del sistema operativo. ¿Qué solución es la más adecuada para cumplir con este requisito?

- Gestión de Información y Eventos de Seguridad (SIEM)

- Detección y Respuesta Extendida (XDR)

- firewall de próxima generación (NGFW)

- Agente de Seguridad de Aplicaciones en la Nube (CASB)

Q23. ¿Cuál no es una metodología de modelado de amenazas?

- TRIKE

- TOGAF

- STRIDE

- MITRE ATT&CK

Q24. Su organización está realizando un despliegue piloto de una nueva aplicación de comercio electrónico que se está considerando para la compra. Necesita recomendar una estrategia para evaluar la seguridad del nuevo software. Su organización no tiene acceso al código fuente de la aplicación.

¿Qué estrategia debería elegir?

- pruebas de seguridad de aplicaciones dinámicas

- pruebas unitarias

- pruebas de caja blanca

- pruebas de seguridad de aplicaciones estáticas

Q25. Necesita deshabilitar la cámara en dispositivos corporativos para prevenir la captura de pantalla y grabación de documentos sensibles, reuniones y conversaciones. ¿Qué solución sería la más adecuada para la tarea?

- Gestión de Dispositivos Móviles (MDM)

- Prevención de Pérdida de Datos (DLP)

- Sistema de Detección y Prevención de Intrusiones (IDPS)

- Agente de Seguridad de Acceso a la Nube (CASB)

Q26. ¿Cuántas claves serían necesarias para acomodar 100 usuarios en un sistema de criptografía asimétrica?

- 200

- 400

- 100

- 300

Explicación: La fórmula para encriptación asimétrica es 2n; donde n es el número de partes que se comunican.

Q27. Dos minoristas en línea competidores procesan transacciones con tarjeta de crédito para clientes en países de todos los continentes. Una organización tiene su sede en Estados Unidos. La otra tiene su sede en los Países Bajos. ¿Con qué regulación deben cumplir ambos países mientras aseguran la seguridad de estas transacciones?

- Ley de Gestión de Seguridad de la Información Federal (FISMA)

- Estándar de Seguridad de Datos de la Industria de Tarjetas de Pago (PCI-DSS)

- Reglamento General de Protección de Datos (GDPR)

- Organización Internacional de Normalización y Comisión Electrotécnica Internacional (ISO/IEC 27018)

Explicación: El Estándar de Seguridad de Datos de la Industria de Tarjetas de Pago (PCI DSS) es el estándar de seguridad global de la industria de tarjetas que es requerido de todas las entidades que almacenan, procesan o transmiten datos de titulares de tarjetas, incluyendo instituciones financieras, minoristas en línea y proveedores de servicios.

Q28. ¿Qué proporciona un lenguaje común para describir incidentes de seguridad de manera estructurada y repetible?

- formato de evento común

- enumeración de debilidades comunes

- vulnerabilidades y exposiciones comunes

- sistema de puntuación de vulnerabilidades comunes

Explicación: El sistema de Vulnerabilidades y Exposiciones Comunes (CVE) proporciona un método de referencia para vulnerabilidades y exposiciones de seguridad de la información conocidas públicamente.

Q29. ¿Qué tipo de aplicación puede interceptar información sensible como contraseñas en un segmento de red?

- servidor de logs

- escáner de red

- firewall

- analizador de protocolos

Explicación: Un analizador de protocolos es una herramienta utilizada para capturar y analizar señales y tráfico de datos sobre un canal de comunicación.

WireShark es un analizador de protocolos.

Q30. Un atacante ha descubierto que puede deducir una pieza sensible de información confidencial analizando múltiples piezas de datos públicos menos sensibles. ¿Qué tipo de problema de seguridad existe?

- agregación

- inferencia

- inyección SQL

- intercambio de recursos de origen cruzado

Explicación: Un Ataque de Inferencia es una técnica de minería de datos realizada analizando datos para obtener ilegítimamente conocimiento sobre un sujeto o base de datos. La información sensible de un sujeto puede considerarse como filtrada si un adversario puede inferir su valor real con alta confianza. Fuente: (Wikipedia).

Q31. ¿Qué acto otorga a una parte autenticada permiso para realizar una acción o acceder a un recurso?

- Seguridad de Confianza Cero

- Control de Acceso Basado en Roles (RBAC)

- autorización

- Inicio de Sesión Único

Q32. Según GDPR, un _ de datos es la persona sobre quien se están recopilando datos.

- procesador

- objeto

- sujeto

- controlador

Q33. ¿Cuál no es un principio de seguridad de confianza cero?

- usar acceso de menor privilegio

- verificar explícitamente

- confiar pero verificar

- asumir brecha

Explicación: la confianza cero asume que el sistema será vulnerado y diseña la seguridad como si no hubiera perímetro. Por lo tanto, no confíe en nada por defecto.

Q34. ¿Qué ataque explota vulnerabilidades de validación de entrada?

- suplantación ARP

- ataques de pharming

- scripting entre sitios (XSS)

- envenenamiento DNS

Q35. Usted es un analista de seguridad y recibe un mensaje de texto alertándole de un posible ataque. ¿Qué control de seguridad es el menos probable que produzca este tipo de alerta?

- IDS

- SIEM

- analizador de paquetes

- IPS

Q36. La inyección SQL inserta un fragmento de código que hace que una declaración de base de datos sea universalmente verdadera, como _.

SELECT * FROM users WHERE username = " AND 1=1--'SELECT * FROM users WHERE username = " AND 1!=1--'SELECT * FROM users WHERE username = " OR 1=1--'SELECT * FROM users WHERE username = " OR 1!=1--'

Q37. ¿Qué tipo de evaluación de seguridad requiere acceso al código fuente?

- análisis estático

- pruebas de caja negra

- análisis dinámico

- pruebas de penetración

Q38. ¿Qué opción es una solución de código abierto para escanear una red en busca de hosts activos y puertos abiertos?

- Autopsy

- Snort

- Nmap

- Wireshark

Explicación: nmap es un escáner de puertos https://en.wikipedia.org/wiki/Nmap wireshark es un analizador de tráfico snort es un IDS autopsy es para análisis forense

Q39. Al implementar una estrategia de prevención de pérdida de datos (DLP), ¿cuál es el primer paso en el proceso?

- Evaluar las características de los productos DLP disponibles para determinar cuál mejor satisface las necesidades de su organización.

- Examinar el flujo de datos sensibles en su organización para comprender mejor los patrones de uso.

- Realizar un inventario de todos los datos en su organización para establecer clasificaciones basadas en sensibilidad.

- Realizar una evaluación de riesgos para determinar la mejor estrategia de etiquetado de datos para su organización.

Q40. ¿Qué malware cambia un sistema operativo y oculta sus rastros?

- virus

- gusano

- rootkit

- caballo de Troya

Q41. Las Redes Privadas Virtuales (VPN) usan _ para crear una conexión segura entre dos redes.

- encriptación

- una red de área metropolitana

- una red de área local virtual

- una red de área amplia

Q42. ¿Cuál es el proceso de desafiar a un usuario para probar su identidad?

- autenticación

- Inicio de Sesión Único

- autorización

- Control de Acceso Basado en Roles (RBAC)

Q43. ¿Qué ciberataque tiene como objetivo agotar los recursos de una aplicación, haciendo que la aplicación no esté disponible para usuarios legítimos?

- inyección SQL

- ataque de diccionario

- Denegación de Servicio Distribuida (DDoS)

- ataque de tabla arcoíris

Q44. Usted es una contratación reciente de ciberseguridad y su primera asignación es presentar sobre las posibles amenazas a su organización. ¿Cuál de las siguientes opciones describe mejor la tarea?

- mitigación de riesgos

- evaluación de amenazas

- gestión de riesgos

- enumeración

Q45. Está en una cafetería y se conecta a un punto de acceso inalámbrico público (WAP). ¿Qué tipo de ciberataque de seguridad es más probable que experimente?

- ataque de hombre en el medio

- puerta trasera

- bomba lógica

- virus

Q46. Se le ha asignado la tarea de recomendar una solución para gestionar centralmente los dispositivos móviles utilizados en toda su organización. ¿Qué tecnología mejor satisfaría esta necesidad?

- Detección y Respuesta Extendida (XDR)

- Gestión de Información y Eventos de Seguridad (SIEM)

- Sistema de Detección y Prevención de Intrusiones (IDPS)

- Gestión de Dispositivos Móviles (MDM)

Q47. ¿Qué tipo de vulnerabilidad no se puede descubrir en el curso de una evaluación típica de vulnerabilidades?

- permisos de archivo

- desbordamiento de buffer

- vulnerabilidad de día cero

- scripting entre sitios

Q48. El equipo del proyecto DLP está a punto de clasificar los datos de su organización. ¿Cuál es el propósito principal de clasificar los datos?

- Identifica los requisitos de cumplimiento regulatorio.

- Prioriza los gastos del presupuesto de TI.

- Cuantifica el costo potencial de una violación de datos.

- Establece el valor de los datos para la organización.

Explicación: El propósito principal de clasificar datos en el contexto de la Prevención de Pérdida de Datos (DLP) es ayudar a las organizaciones a identificar, etiquetar y proteger información sensible de divulgación o filtración no autorizada. DLP es un conjunto de tecnologías y procesos diseñados para prevenir el acceso, uso y transmisión no autorizados de datos sensibles.

Q49. Usted es responsable de gestionar la seguridad de la infraestructura de nube pública de su organización. Necesita implementar seguridad para proteger los datos y aplicaciones que se ejecutan en una variedad de servicios IaaS y PaaS, incluyendo un nuevo clúster de Kubernetes. ¿Qué tipo de solución es la más adecuada para este requisito?

- Plataformas de Protección de Cargas de Trabajo en la Nube (CWPP)

- Gestión de Postura de Seguridad en la Nube (CSPM)

- Agentes de Seguridad de Acceso a la Nube (CASBs)

- Sistema de Detección y Prevención de Intrusiones (IDPS)

Q50. Compartir credenciales de cuenta viola el aspecto _ del control de acceso.

- identificación

- autorización

- contabilidad

- autenticación

Explicación: Compartir credenciales de cuenta viola el aspecto de autenticación del control de acceso. La autenticación es el proceso de verificar la identidad de un usuario, sistema o aplicación, y compartir credenciales socava este proceso al permitir que múltiples individuos usen el mismo conjunto de credenciales de inicio de sesión, potencialmente comprometiendo la seguridad del sistema.

Q51. Ha recuperado un servidor que fue comprometido en un ataque de malware a su estado anterior. ¿Cuál es el paso final en el proceso de respuesta a incidentes?

- Erradicación / Remedación

- Certificación

- Reporte

- Lecciones Aprendidas

Q52. ¿Qué tipo de encriptación usa un par de claves pública y privada para encriptar y desencriptar datos?

- asimétrica

- simétrica

- hashing

- todas estas respuestas

Q53. Acaba de identificar y mitigar un ataque activo de malware en la computadora de un usuario, en el cual se estableció comando y control. ¿Cuál es el siguiente paso en el proceso?

- Reporte

- Recuperación

- Erradicación / Remedación

- Lecciones Aprendidas

Explicación: Páginas 29 a 31 ->

Q54. ¿Qué lenguaje de programación es más susceptible a ataques de desbordamiento de buffer?

- C

- Java

- Ruby

- Python

Q55. ¿Qué lista describe correctamente las técnicas de gestión de riesgos?

- aceptación de riesgos, mitigación de riesgos, contención de riesgos y calificación de riesgos

- evitación de riesgos, transferencia de riesgos, contención de riesgos y cuantificación de riesgos

- evitación de riesgos, mitigación de riesgos, contención de riesgos y aceptación de riesgos

- evitación de riesgos, transferencia de riesgos, mitigación de riesgos y aceptación de riesgos

Q56. Para implementar encriptación en tránsito, como con el protocolo HTTPS para navegación web segura, ¿qué tipo(s) de encriptación se usa(n)?

- asimétrica

- tanto simétrica como asimétrica

- ni simétrica ni asimétrica

- simétrica

Q57. ¿Qué tipo de programa usa Windows Hooks para capturar las pulsaciones de teclas escritas por el usuario, se oculta en la lista de procesos y puede comprometer su sistema así como sus códigos de acceso en línea y contraseña?

- troyano

- recolector de pulsaciones de teclas

- ladrón de teclas

- keylogger

Q58. ¿Cómo afecta el ransomware a los archivos de la víctima?

- destruyéndolos

- encriptándolos

- robándolos

- vendiéndolos

Q59. Tu computadora ha sido infectada y está enviando tráfico a un sistema objetivo al recibir un comando de un botmaster. ¿En qué condición se encuentra actualmente tu computadora?

- Se ha convertido en un money mule.

- Se ha convertido en un zombie.

- Se ha convertido en un bastion host.

- Se ha convertido en un botnet.

Q60. Eliges un framework de ciberseguridad para tu organización financiera que implementa un conjunto efectivo y auditable de procesos de gobernanza y gestión para TI. ¿Qué framework estás eligiendo?

- C2M2

- NIST SP 800-37

- ISO/IEC 27001

- COBIT

Q61. NIST emitió una revisión de SP 800-37 en diciembre de 2018. Proporciona un proceso disciplinado, estructurado y flexible para gestionar el riesgo de seguridad y privacidad. ¿Qué tipo de documento es SP 800-37?

- un framework de gestión de riesgos

- una guía para evaluaciones de riesgo

- una directriz para pruebas de vulnerabilidad

- una guía paso a paso para realizar análisis de impacto empresarial

Q62. La amenaza persistente avanzada (APT) de grado militar más notoria fue desplegada en 2010 y se dirigió a centrifugadoras en Irán. ¿Cómo se llamaba esta APT?

- duqu

- agent BTZ

- stuxnet

- flame

Q63. ¿Dónde registrarías los riesgos que han sido identificados y sus detalles, como su ID y nombre, clasificación de información y el propietario del riesgo?

- en la documentación de evaluación de riesgos

- en el registro de riesgos

- en el libro mayor de impacto empresarial

- en el Orange Book

Q64. Para prevenir que un incidente abrume los recursos, _ es necesario.

- desconexión de la red

- contención temprana

- continuación del monitoreo para otros incidentes

- erradicación de los problemas

Q65. FUD es costoso y a menudo causa mucho drama por bajo riesgo. ¿Qué exploits de chips de computadora fueron reportados por CNN como necesitando ser completamente reemplazados, pero luego fueron corregidos con actualizaciones de firmware?

- exploits fire and ice

- exploits meltdown and spectre

- exploits Intel y STMicro CPU

- exploits super microboard y Apple iPhone

Q66. Los ASD Top Four son whitelisting de aplicaciones, parcheo de aplicaciones, parcheo de sistemas operativos y limitación de privilegios administrativos. ¿Qué porcentaje de brechas representan estos?

- 40 por ciento

- 60 por ciento

- 85 por ciento

- 100 por ciento

Q67. Estás trabajando en el centro de operaciones de seguridad analizando tráfico en tu red. Detectas lo que crees que es un port scan. ¿Qué significa esto?

- Esto podría ser un programa específico ejecutado por tu departamento de contabilidad.

- Este es un ataque en progreso y debe ser reportado inmediatamente

- Esta es una operación normal para tu negocio.

- Esto podría ser un precursor de un ataque.

Q68. ¿Con qué frecuencia se actualiza el ISF Standard of Good Practice?

- anual

- bianual

- bimestral

- mensual

Q69. Tu equipo de respuesta a incidentes no puede contener un incidente porque carece de autoridad para tomar acción sin aprobación de la gerencia. ¿Qué paso crítico en la fase de preparación omitió tu equipo?

- Formar un comité de respuesta a incidentes para supervisar cualquier incidente que pueda ocurrir.

- Obtener preautorización para tomar acción unilateral y hacer o dirigir cambios de emergencia.

- Traer a la gerencia como liderazgo en el equipo de respuesta a incidentes.

- Asignar un jefe del equipo de respuesta de emergencia que tenga la autoridad correcta

Q70. NIST SP 800-53 es uno de los dos frameworks de control importantes utilizados en ciberseguridad. ¿Cuál es el otro?

- ISO 27001

- NIST SP 800-54

- ISO 27002

- NIST SP 751-51

Q71. ¿Qué organización, establecida por NIST en 1990, ejecuta talleres para fomentar la coordinación en la prevención de incidentes, estimular la reacción rápida a incidentes y permitir que los expertos compartan información?

- Forum of Incident Response and Security Teams

- Crest UK Response Teams

- Community of Computer Incident Response Teams

- NIST Special Publication 800-61 Response Teams

Q72. Has implementado controles para mitigar las amenazas, vulnerabilidades e impacto a tu negocio. ¿Qué tipo de riesgo queda?

- riesgo inherente

- riesgo residual

- riesgo aplicado

- riesgo sobrante

Q73. Hay cuatro tratamientos posibles una vez que una evaluación ha identificado un riesgo. ¿Qué tratamiento de riesgo implementa controles para reducir el riesgo?

- mitigación de riesgo

- aceptación de riesgo

- evitación de riesgo

- transferencia de riesgo

Q74. ¿Qué esquema de control de seguridad los vendedores a menudo someten sus productos para evaluación, para proporcionar una vista independiente de la garantía del producto?

- Common Criteria

- junta de certificación de gestión de riesgos

- evaluación de seguridad OWASP

- ISO 27000

Q75. ¿Qué organización ha publicado el conjunto más completo de controles en su directriz de seguridad para el Internet of Things?

- IoT ISACA

- IoT Security Foundation

- OWASP

- GSMA

Q76. ¿Qué referencia principal junto con la Guía de Cloud Security Alliance comprende la Guía de Seguridad para Áreas Críticas de Enfoque en Cloud Computing?

- ISO 27001

- ISO 27017

- Cloud Security Guidelines

- Cloud Controls Matrix

Q77. ¿Cuáles son las características esenciales del reference monitor?

- Es versátil, preciso y opera a muy alta velocidad.

- Es a prueba de manipulaciones, siempre puede ser invocado y debe ser lo suficientemente pequeño para probar.

- Es restringido, confidencial y top secret

Q78. Según NIST, ¿cuál es la primera acción requerida para aprovechar el framework de ciberseguridad?

- Identificar los resultados empresariales clave.

- Entender las amenazas y vulnerabilidades.

- Realizar una evaluación de riesgos.

- Analizar y priorizar brechas para crear el plan de acción.

Q79. Estás implementando un programa de ciberseguridad en tu organización y quieres usar el framework de ciberseguridad “estándar de facto”. ¿Qué opción elegirías?

- el ISACA Cybersecurity Framework

- el COBIT Cybersecurity Framework

- el ISC2 Cybersecurity Framework

- el NIST Cybersecurity Framework

Q80. En 2014, 4,278 direcciones IP de computadoras zombie fueron utilizadas para inundar un negocio con más de un millón de paquetes por minuto durante aproximadamente una hora. ¿Cómo se llama este tipo de ataque?

- un ataque salami

- un ataque DoS (Denial of Service)

- un ataque DDoS (Distributed Denial of Service)

- un ataque botnet

Q81. Los requisitos regulatorios para notificaciones de brechas de datos, particularmente las Regulaciones Generales de Protección de Datos Europeas, han tenido qué tipo de efecto en los negocios?

- una mayor responsabilidad empresarial en caso de brecha de datos

- una mayor responsabilidad del consumidor en caso de brecha de datos

- una menor responsabilidad del consumidor en caso de brecha de datos

- una menor responsabilidad empresarial en caso de brecha de datos

Q82. ¿Qué framework de cumplimiento gobierna los requisitos para la industria de salud de EE.UU.?

- FedRAMP

- GDPR

- PCI-DSS

- HIPAA

Q83. ¿Cuál es la diferencia entre DevOps y DevSecOps?

- DevSecOps requiere la inclusión de ingenieros de ciberseguridad en el proceso CI/CD de DevOps.

- DevSecOps ralentiza el proceso CI/CD de DevOps.

- DevSecOps coloca controles de seguridad en el proceso CI/CD de DevOps.

- DevSecOps permite que los ingenieros de ciberseguridad dicten el proceso CI/CD de DevOps.

Q84. ¿Cuándo requiere static application security testing acceso al código fuente?

- siempre

- solo cuando se evalúa el cumplimiento regulatorio

- solo si se sigue el modelo Agile

- nunca

Q85. Tu organización atiende pedidos de clientes con un sistema de pedidos personalizado desarrollado internamente. Eres responsable de recomendar un modelo de nube para cumplir con los siguientes requisitos:

Control de seguridad requerido para cumplimiento regulatorio

Soporte de aplicación legacy y base de datos

Escalabilidad para satisfacer aumentos estacionales en la demanda

¿Qué modelo de nube es la mejor opción para estos requisitos?

- government cloud

- public cloud

- hybrid cloud

- private cloud

Q86. Acabas de realizar un port scan de una red. No hay puerto bien conocido activo. ¿Cómo encuentras un servidor web ejecutándose en un host, que usa un número de puerto aleatorio?

- Rendirse en la red objetivo actual y pasar a la siguiente.

- Cambiar a otra herramienta de escaneo de red. Recurrir a sondeo más intensivo en recursos, como lanzar ataques aleatorios a todos los puertos abiertos.

- Activar el modo stealth en tu herramienta de escaneo de red. Verificar si te perdiste algún otro puerto activo asociado con servidores web.

- Activar opciones adicionales en tu herramienta de escaneo de red para investigar más a fondo los detalles (tipo y versión) de aplicaciones ejecutándose en el resto de puertos activos.

Q87. Los ejecutivos en tu organización intercambian emails con socios comerciales externos al negociar contratos comerciales valiosos. Para asegurar que estas comunicaciones sean legalmente defendibles, el equipo de seguridad ha recomendado que se agregue una firma digital a estos mensajes.

¿Cuáles son los objetivos primarios de la firma digital en este escenario? (Elige la mejor respuesta.)

- integridad y no repudio

- privacidad y no repudio

- privacidad y confidencialidad

- integridad y privacidad

Q88. ¿Qué opción es un mecanismo para asegurar no repudio?

- MD5

- Caesar cipher

- symmetric-key encryption

- asymmetric-key encryption

Q89. ¿Qué enfoque del ciclo de vida de desarrollo de software es más compatible con DevSecOps?

- Agile

- Model-Driven Development

- Waterfall

- Model-Driven Architecture

Q90. ¿Qué principio de seguridad de la información establece que las organizaciones deben defender sistemas contra cualquier ataque particular usando varios métodos independientes?

- separación de deberes

- gestión de cuentas privilegiadas (PAM)

- defense-in-depth

- least privilege

Q91. ¿Qué opción describe un principio central de DevSecOps?

- Las pruebas y liberación deben ser 100% automatizadas

- La separación de roles es la clave para la seguridad del software

- La responsabilidad final por la seguridad recae en el arquitecto de la aplicación

- Todos en el proceso son responsables de la seguridad

Explanation: DevSecOps enfatiza la integración de prácticas de seguridad a lo largo de todo el ciclo de vida del desarrollo de software, y promueve un cambio cultural donde todos los involucrados en los procesos de desarrollo y operaciones toman responsabilidad por la seguridad. Esto incluye desarrolladores, equipos de operaciones y otros stakeholders trabajando colaborativamente para integrar seguridad en cada etapa del proceso de desarrollo.

Q92. Necesitas implementar una solución para proteger aplicaciones orientadas a internet de ataques comunes como XSS, CSRF y SQL injection. ¿Qué opción es la más adecuada para la tarea?

- Security Information Event Management (SIEM)

- un appliance de Instruction Detection and Prevention System (IDPS)

- un web application firewall (WAF)

- un firewall de inspección de paquetes con estado

Q93. ¿Qué fase del proceso de respuesta a incidentes ocurre inmediatamente después de la identificación?

- Eradication / Remediation

- Reporting

- Containment / Mitigation

- Recovery

Q94. ¿Cómo puede una política de retención de datos reducir la responsabilidad legal de tu organización?

- reduciendo costos de licencias DLP

- asegurando que los datos no se retengan más allá de su fecha de retención necesaria

- destruyendo datos que puedan implicar a ejecutivos de la empresa en comportamiento deshonesto

- reduciendo costos asociados con almacenamiento y protección de datos

Q95. Crees que una interrupción de servicio reciente se debe a un ataque de denegación de servicio de una fuente interna descontenta. ¿Cuál es el nombre del acto malicioso que este empleado ha cometido?

- espionaje

- sabotaje

- fraude

- violación de confidencialidad

Q96. ¿Qué opción es un framework ampliamente utilizado por organizaciones en el desarrollo de estándares de gobernanza de seguridad?

- Software Capability Maturity Model (SW-CMM)

- Control Objectives for Information and Related Technologies (COBIT)

- The Open Group Architecture Framework (TOGAF)

- Software Development Life Cycle (SDLC)

Q97. Hay protocolos orientados a conexión y sin conexión en redes. ¿Qué usan los navegadores web para asegurar la integridad de los datos que envía y recibe?

- UDP que es orientado a conexión

- TCP que es orientado a conexión

- UDP que es sin conexión

- TCP que es sin conexión

Q98. ¿Qué tipo de ataque se dirige a vulnerabilidades asociadas con traducir direcciones MAC a direcciones IP en redes de computadoras?

- DNS poisoning

- CRL trapping

- ARP spoofing

- DDoS

Q99. Eres parte de un equipo de respuesta a incidentes en tu empresa. Mientras revisas archivos de log recolectados por un SIEM, descubres algunas entradas de log sospechosas que quieres investigar más. ¿Qué tipo de los siguientes se refiere mejor a esas actividades registradas que demandan escrutinio adicional?

- attack

- information

- threat

- event

Q100. Eres responsable de investigaciones forenses en tu organización. Te han asignado investigar un servidor de aplicación virtual comprometido. Como una aplicación generadora de ingresos se ejecuta en el servidor, el servidor necesita ser devuelto al servicio lo más rápido posible.

¿Cuál es el siguiente paso que debes tomar para cumplir mejor con tus responsabilidades y satisfacer las necesidades del negocio?

- Restaurar el servidor desde backup inmediatamente.

- Desconectar el servidor hasta que tu investigación esté completa.

- Tomar una instantánea del servidor virtual comprometido para tu investigación.

- Reiniciar el servidor. Remediar el problema después del horario comercial.

Q101. Site-to-site VPN proporciona acceso desde un espacio de dirección de red (192.168.0.0/24) a otro espacio de dirección de red _.

- 192.168.0.1/24

- 192.168.0.3/24

- 10.10.0.0/24

- 192.168.0.2/24

Q102. Estás investigando amenazas probables a las aplicaciones web orientadas a internet de tu empresa. ¿Qué organización deberías referenciar como fuente autoritativa de información sobre vectores de ataque basados en web?

- EC-Council

- ISACA

- NIST

- OWASP

Q103. ¿Qué acción es más probable que simplifique el entrenamiento del personal de seguridad, mejore la integración entre componentes de seguridad y reduzca el riesgo al negocio? (Elige la mejor respuesta.)

- adoptar un enfoque “best-in-suite” para la seguridad

- adoptar un enfoque “trust but verify” para la seguridad

- adoptar un enfoque “best-of-breed” para la seguridad

- adoptar un enfoque “defense-in-depth” para la seguridad

Explanation: Un enfoque “best-in-suite” implica seleccionar una solución de seguridad integral de un solo vendedor que integre varios componentes de seguridad. Este enfoque puede simplificar el entrenamiento porque el personal de seguridad solo necesita familiarizarse con una suite integrada en lugar de múltiples productos independientes. También puede mejorar la integración entre componentes ya que están diseñados para trabajar perfectamente juntos. Además, una suite unificada puede ofrecer una estrategia de seguridad más cohesiva y consistente, potencialmente reduciendo la complejidad de gestionar diversas herramientas de seguridad. Un ejemplo podría ser usar Okta para proporcionar SSO para todos los inicios de sesión de tu organización.

Q104. Los ataques _ pueden ejecutar el código inyectado por atacantes como parte de entradas de usuario.

- Ping of death

- Buffer overflow

- Distributed Denial of Service

- Denial of Service

Q105. ¿Qué actividad no es parte de la evaluación de riesgos?

- identificar y valorar activos

- analizar riesgos por criticidad y costo

- discontinuar actividades que introducen riesgo

- identificar amenazas y analizar vulnerabilidades

Q106. En respuesta a una alerta sobre un posible incidente de seguridad, estás analizando los logs de una aplicación web. En el proceso, ves la siguiente cadena: ./../../../var/secrets ¿Qué tipo de ataque fue más probablemente intentado contra la aplicación?

- brute force

- session hijacking

- cross-site scripting

- directory traversal

Q107. ¿Qué cuadrante debería ser el foco de la gestión de riesgos?

-

- 2

- 1

- 3

- 4

Q108. ¿Qué opción no identificará activamente un incidente de seguridad?

- Extended Detection and Response (XDR)

- Cloud Security Posture Management (CSPM)

- Security Information Event Management (SEIM)

- Endpoint Detection and Response (EDR)

Q109. Un sitio web está pidiendo una contraseña y también enviando un código de autenticación a tu teléfono. ¿Qué factores se usan en este escenario de autenticación multifactor?

- lo que tienes y lo que haces

- lo que sabes y lo que eres

- lo que tienes y lo que sabes

- lo que haces y lo que sabes

Q110. ¿Qué opción es una lista de defectos de seguridad de información públicamente divulgados?

- DBIR

- CVE

- CWE

- CERT

Explanation: Common Weakness Enumeration (CWE) es un diccionario universal en línea de defectos de seguridad que se han encontrado en software de computadora.

Q111. ¿Qué es cryptovirology?

- Criptografía simple

- Antivirus

- Diseñar software malicioso poderoso

- Backdoor asimétrico

Explanation: Cryptovirology involucra la aplicación de técnicas criptográficas para crear malware poderoso y destructivo, siendo ransomware un ejemplo notable. En ataques de ransomware, la criptografía a menudo se emplea para encriptar archivos de la víctima, haciéndolos inaccesibles hasta que se pague un rescate al atacante por la clave de desencriptación.

Q112. ¿Qué hace un virus metamórfico?

- Analizador estático

- Antivirus

- Genera un código completamente variable usando un encriptador variable

- Función de mutación

Q113. ¿Cuál es la causa más común de incidentes cibernéticos en organizaciones?

- Vulnerabilidades en software

- Social Engineering

- Ransomware

- Phishing

Explanation: Social Engineering y error humano son la causa más común de incidentes cibernéticos ya que es más fácil para los atacantes convencer a empleados para que entreguen contraseñas o acepten prompts MFA que vulnerar y explotar el sistema. Ver hacks recientes de Uber y Cisco

Q114. ¿Cuál de los siguientes términos se usa para describir una colección de parches no relacionados?

- Hotfix

- Update

- Security Fix

- Service Pack

Q115. ¿Con qué frecuencia deben los equipos de seguridad realizar una revisión del acceso privilegiado que un usuario tiene a sistemas sensibles?

- En base periódica

- Cuando un Usuario sale de la organización

- Cuando un Usuario cambia roles

- En base diaria

Explanation: Las revisiones de acceso privilegiado son uno de los componentes más críticos de un programa de seguridad organizacional ya que aseguran que solo usuarios autorizados tengan acceso a los sistemas más sensibles. Deben ocurrir en base periódica fija así como cuando un usuario privilegiado sale de la organización o cambia roles dentro de la organización

Q116. ¿Qué término se usa para describir el conjunto por defecto de privilegios asignados a un usuario cuando se crea una nueva cuenta?

- Agregación

- Transitividad

- Baseline

- Entitlement

Explanation: Entitlement se refiere a los privilegios otorgados a un usuario cuando su cuenta es provisionada por primera vez

Q117. ¿Quién es el padre de la seguridad informática??

- August Kerckhoffs

- Bob Thomas

- Charles Thomas

- Robert Kerckhoffs

Explanation: August Kerckhoffs, un lingüista y profesor alemán en HEC, escribió un ensayo en el Journal of Military Science en febrero de 1883. Kerckhoff había establecido sin saberlo los fundamentos para el cifrado contemporáneo, ganándole el título de “Padre de la Seguridad Informática.”

Q118. ¿Qué tipo de ataque usa emails formales para atraer a individuos específicos a iniciar sesión y cambiar sus contraseñas?

- vishing

- spear phishing

- ataque de fuerza bruta

- ataque de password spray

Q119. Un registro de activos de datos debe contener cuál de los siguientes?

- la ubicación de los datos.

- El valor del activo.

- El propietario del activo.

- Todas estas opciones.

Q120. Una vez que has confirmado que Burpsuite está interceptando solicitudes de sitios web, ¿dónde puedes verificar si tienes credenciales en texto claro para acceder a la página web objetivo?

- Seleccionar Go en la pestaña Repeater

- Ver que la dirección loopback y puerto están en la pestaña Options

- Verificar la sección Raw en la pestaña Intercept

- Verificar una línea login.php en la pestaña Proxy

Q121. Los actores de amenaza intentarán encontrar un vector de ataque en su objetivo mapeando la _ de ataque.

- superficie

- infraestructura

- amenaza

- puerta

Q122. ¿Cómo aseguraría una organización el soporte de producto de software en caso de que un proveedor quiebre o sea vendido a un competidor?

- Podrían emplear a los desarrolladores de software una vez que la organización proveedora haya quebrado.

- Podrían asegurar soporte adquiriendo la organización proveedora.

- Podrían asegurar soporte a través de un acuerdo de escrow.

- Podrían hacer ingeniería inversa del producto para que pueda ser soportado internamente.

Q123. ¿Cuál de los siguientes es el estándar de seguridad que se aplica a la certificación de controles de seguridad dentro de productos?

- ISO/IEC 27001.

- ISO/IEC 9000.

- ISO/IEC 15408.

- ISO/IEC 13335.

Q124. ¿Cuál es el rol principal del miembro de la junta conocido como el gerente de seguridad de información?

- Asegurar que se implementen controles de seguridad apropiados en toda la organización.

- Proporcionar gestión día a día de la función de aseguramiento de información.

- Tener un entendimiento detallado de las vulnerabilidades de la organización.

- Tener un entendimiento detallado de las amenazas enfrentadas por la organización.

Q125. ¿Cuáles son los dos enfoques principales utilizados para determinar la probabilidad de que ocurra una amenaza?

- Cualitativo y estadístico

- Estadístico y cuantitativo

- Estadístico y asumptivo

- Cualitativo y cuantitativo

Q126. ¿Qué tipo de hackers a menudo están organizados y financiados por los servicios de inteligencia militar o seguridad de una nación, e intentan obtener acceso a secretos de estado o inteligencia militar de un adversario extranjero?

- hacktivistas

- competidores

- hackers de sombrero negro

- hackers patrocinados por el estado

Q127. ¿Cuál de los siguientes métodos combina dos flujos binarios para crear un nuevo flujo que contiene información oculta que no puede ser recuperada sin el otro flujo que se usó para crearlo?

- substitution cipher

- weaponization

- transposition cipher

- XOR encryption

Q128. ¿Qué es Drupalgeddon?

- Una herramienta proxy de aplicación web

- Un bot DDoS

- Un dispositivo de captura de paquetes de red

- una falla de SQL injection

Q129. El algoritmo usado por una técnica de encriptación para ocultar información se conoce como el _.

- cipher

- XOR

- encoding

- cyber kill chain

Q130. ¿Cuál de estos no es un problema que podría surgir como resultado de la subcontratación del desarrollo de software?

- La introducción accidental o deliberada de código malicioso.

- La pérdida de propiedad intelectual o secretos comerciales.

- Podrían desarrollarse disputas legales entre el cliente y el proveedor.

- Las leyes sobre la protección de datos no se aplican a la información enviada a un tercero.

Q131. Un hacker de sombrero _ es alguien que puede no operar según estándares de prueba éticos, pero no tiene intención maliciosa.

- gris

- azul

- rojo

- púrpura

Q132. Entendiendo que la autenticación multifactor (MFA) es una mejor práctica, ¿qué opción debería evitarse como factor de autenticación secundario en MFA siempre que sea posible?.

- autenticación biométrica

- OAUTH Token

- aplicaciones autenticadoras

- mensaje SMS

Explanation: Los mensajes SMS para MFA generalmente se consideran menos seguros comparados con otros métodos. Esto es porque los mensajes SMS pueden ser vulnerables a interceptación (ej., ataques de SIM swapping), y la infraestructura de telecomunicaciones subyacente puede no proporcionar protección suficiente contra varios vectores de ataque. Otros métodos MFA como autenticación biométrica, tokens OAUTH y aplicaciones autenticadoras a menudo se consideran alternativas más seguras.

Reference "(...)All in all, MFA is still very effective at preventing most mass and automated attacks; however, users should be aware that there are ways to bypass some MFA solutions, such as those relying on SMS-based verification."

Q133. ¿Cuál de los siguientes NO es un factor de autenticación común usado en ciberseguridad?

- Algo que sabes

- Algo que tienes

- Algo que eres

- Algo que quieres

Q134. ¿Cuál de los siguientes describe mejor un “Honeytoken” en ciberseguridad?

- Un host de red engañoso que parece legítimo a los atacantes.

- Una interfaz amigable para el usuario para gestionar tráfico de red.

- Una clave de encriptación usada en comunicación segura.

- Un dispositivo de hardware para autenticación de dos factores.

Q135. ¿Cuál es el propósito principal de un “Bastion Host” en una arquitectura de seguridad de red?

- Alojar servicios públicamente accesibles mientras protege la red interna.

- Interceptar y analizar todo el tráfico de red para propósitos de seguridad.

- Actuar como servidor de respaldo en caso de que el servidor principal falle.

- Facilitar comunicación segura entre dos redes remotas.

Q136. En análisis de red, ¿a qué se refiere el término “Port Mirroring”?

- Un proceso de copiar paquetes de red a un destino específico para análisis.

- Un método de encriptar datos durante la transmisión para asegurarlos.

- Un mecanismo para balancear carga del tráfico de red.

- Una regla de firewall que permite tráfico a través de puertos de red específicos.

Q137. ¿Cuál de los siguientes NO es un método común de ocultar software malicioso en una red?

- Malware polimórfico

- Rootkit

- Packet Sniffing

- Protocolos de túnel sigilosos

Q138. En el contexto de ciberseguridad, ¿qué significa el acrónimo “IDS”?

- Internet Domain System

- Intrusion Detection System

- Internet Data Security

- Integrated Defense Strategy

Q139. ¿Qué involucra un ataque “Man-in-the-Middle (MitM)”?

- Interceptar comunicación entre dos partes sin su conocimiento.

- Descifrar contraseñas encriptadas.

- Interrumpir servicios de red con un ataque Distributed Denial of Service (DDoS).

- Instalar software malicioso en un servidor de red.

Q140. ¿Cuál de los siguientes es un elemento esencial de una Infraestructura de Clave Pública (PKI)?

- Un firewall para seguridad de red.

- Una Autoridad de Certificación (CA) confiable.

- Una red privada virtual (VPN).

- Un router de red.

Q141. ¿Qué tipo de encriptación se usa típicamente para asegurar tráfico de red inalámbrica en una red WPA3?

- WEP (Wired Equivalent Privacy)

- AES (Advanced Encryption Standard)

- SSL (Secure Sockets Layer)

- DES (Data Encryption Standard)

Q142. ¿Qué protocolo de seguridad de red se usa para proporcionar comunicación segura y encriptada a través de Internet, a menudo usado para asegurar sitios web?

- SSH (Secure Shell)

- SNMP (Simple Network Management Protocol)

- HTTPS (Hypertext Transfer Protocol Secure)

- ICMP (Internet Control Message Protocol)

Q143. ¿A qué se refiere el término “Zero-Day Vulnerability” en ciberseguridad?

- Una vulnerabilidad que ha sido conocida y parcheada por cero días.

- Una vulnerabilidad que aún no es conocida por el vendedor de software o el público.

- Una vulnerabilidad que afecta cero dispositivos de red.

- Una vulnerabilidad que no puede ser explotada.

Q144. ¿Cuál es el propósito de un Firewall en seguridad de red?

- Encriptar transmisión de datos

- Identificar y remover malware

- Controlar tráfico de red entrante y saliente

- Proporcionar acceso seguro a una red

Q145. ¿Qué tipo de ataque cibernético tiene como objetivo engañar a individuos para revelar información sensible como contraseñas o números de tarjeta de crédito?

- Ransomware

- Ataque DDoS

- Ataque Phishing

- SQL Injection

Q146. ¿A qué se refiere el término “Social Engineering” en ciberseguridad?

- Técnicas de encriptación avanzadas

- Hackear cuentas de redes sociales

- Manipular individuos para divulgar información confidencial

- Asegurar redes de redes sociales

Q147. ¿Qué algoritmo de encriptación se usa comúnmente para asegurar transmisión de datos en internet?

- ROT13

- AES

- Caesar Cipher

- RSA

Q148. En ciberseguridad, ¿qué significa el acrónimo “VPN”?

- Virtual Private Network

- Very Private Network

- Virtual Personal Network

- Virtual Public Network

Q149. ¿Cuál de los siguientes es un ejemplo de una contraseña fuerte?

- Password123

- 123456

- JohnSmith

- P@ssw0rd!

Q150. ¿Qué significa el término “Zero Trust” en el contexto de la ciberseguridad?

- Confiar en todo el tráfico de red

- Verificar todo el tráfico de red, independientemente de la ubicación

- Confiar solo en el tráfico de red interno

- Verificar el tráfico de red solo de fuentes confiables

Q151. ¿Cuál es el propósito de un sistema de Gestión de Información y Eventos de Seguridad (SIEM)?

- Bloquear todo el tráfico de red entrante

- Encriptar datos sensibles

- Gestionar contraseñas de usuarios

- Recopilar, analizar y responder a eventos de seguridad

Q152. ¿Qué práctica de ciberseguridad implica sondear deliberadamente una red o sistema para encontrar vulnerabilidades?

- Configuración de Firewall

- Encriptación

- Pruebas de Penetración (Penetration Testing)

- Gestión de Parches

Q153. ¿Cuál es el objetivo principal de un Red Team en ciberseguridad?

- Desarrollar aplicaciones de software

- Monitorear el tráfico de red

- Simular ataques cibernéticos para encontrar vulnerabilidades

- Implementar políticas de seguridad

Q154. ¿Qué tipo de malware encripta los archivos de una víctima y exige un rescate para la desencriptación?

- Spyware

- Worm

- Trojan

- Ransomware

Q155. ¿A qué se refiere el término “Patch Management” en ciberseguridad?

- Asegurar el acceso físico a los servidores

- Gestionar actualizaciones y correcciones de software

- Encriptar datos sensibles

- Implementar firewalls de red

Q156. ¿Cuál es el propósito principal de una solución de Prevención de Pérdida de Datos (DLP)?

- Prevenir el robo físico de dispositivos

- Encriptar todo el tráfico de red

- Monitorear las actividades de los usuarios

- Prevenir la divulgación no autorizada de datos sensibles

Q157. ¿Qué marco de ciberseguridad proporciona un conjunto de mejores prácticas para asegurar sistemas de información?

- ISO 9001

- COBIT

- Six Sigma

- NIST Cybersecurity Framework

Q158. ¿Cuál es el propósito de un certificado Secure Sockets Layer (SSL)?

- Bloquear el tráfico de red entrante

- Encriptar datos transmitidos entre un servidor web y un navegador

- Autenticar usuarios en una red

- Monitorear las actividades de los usuarios

Q159. ¿Qué tipo de ataque implica abrumar un sistema o red con una inundación de tráfico para hacerlo no disponible?

- Phishing

- Ransomware

- Man-in-the-Middle

- Distributed Denial of Service (DDoS)

Q160. ¿Qué significa el término “Two-Factor Authentication” en ciberseguridad?

- Usar dos navegadores web diferentes

- Usar dos métodos de autenticación diferentes para mayor seguridad

- Iniciar sesión dos veces en un sistema

- Usar dos programas antivirus diferentes

Q161. ¿Cuál es el propósito de un Security Token en la autenticación?

- Generar contraseñas de un solo uso

- Bloquear el tráfico de red entrante

- Proporcionar una capa adicional de autenticación

- Encriptar datos sensibles

Q162. ¿Cuál es el rol de un Centro de Operaciones de Seguridad (SOC) en ciberseguridad?

- Desarrollar aplicaciones de software

- Gestionar contraseñas de usuarios

- Monitorear y responder a incidentes de seguridad

- Encriptar datos sensibles

Q163. ¿Qué tipo de ataque implica engañar a un usuario para que ejecute código malicioso disfrazándolo como un archivo o aplicación legítima?

- Ataque DDoS

- SQL Injection

- Ransomware

- Malware

Q164. ¿Cuál de los siguientes NO es un factor de autenticación común utilizado en la autenticación multifactor (MFA)?

- Algo que eres

- Algo que haces

- Algo que tienes

- Algo que dices

Q165. ¿Qué tipo de ciberataque tiene como objetivo hacer un servicio no disponible abrumándolo con tráfico?

- DDoS (Distributed Denial of Service)

- Phishing

- Ransomware

- Malware

Q166. ¿Cuál es el propósito de una VPN (Virtual Private Network) en ciberseguridad?

- Mejorar la velocidad de internet

- Anonimizar la actividad de internet y encriptar la transmisión de datos

- Monitorear el tráfico de red en busca de actividad maliciosa

- Bloquear malware y virus

Explicación

- Una VPN (Virtual Private Network) crea una conexión segura y encriptada sobre una red menos segura, como internet. Oculta la dirección IP del usuario, encripta los datos que se transmiten y hace más difícil que hackers o terceros intercepten las comunicaciones. El propósito principal de una VPN es proteger la privacidad del usuario y asegurar los datos del acceso no autorizado.

Q167. ¿Cuál es la función principal de un firewall en una red?

- Encriptar datos antes de la transmisión

- Monitorear y controlar el tráfico de red entrante y saliente

- Proporcionar seguridad física para servidores

- Gestionar el acceso de usuarios a aplicaciones

Explicación

- Un firewall es un dispositivo de seguridad de red que monitorea y filtra el tráfico de red entrante y saliente basándose en reglas de seguridad. Su propósito principal es establecer una barrera entre una red interna confiable y redes externas no confiables, como internet. Aunque a veces puede estar involucrado en la gestión de acceso o mejorar protocolos de seguridad, su función central es filtrar tráfico.

Q168. ¿Cuál de los siguientes es un método común que usan los atacantes para obtener acceso no autorizado a sistemas?

- Phishing

- Encriptación

- Anonimización de datos

- Autenticación de dos factores

Explicación

- El phishing es un tipo de ciberataque donde los atacantes engañan a individuos para que proporcionen información sensible como nombres de usuario, contraseñas o detalles financieros haciéndose pasar por entidades legítimas. El atacante a menudo usa correos electrónicos falsos, sitios web o mensajes de texto. Las otras opciones (encriptación, anonimización de datos y autenticación de dos factores) son medidas de seguridad que ayudan a proteger sistemas.

Q169. ¿Cuál de los siguientes es una técnica común utilizada en ataques de ingeniería social?

- Encriptación

- Firewalling

- Pretexting

- Patching

Explicación: El pretexting es una técnica de ingeniería social donde el atacante crea un pretexto o escenario plausible para manipular a la víctima para que divulgue información sensible o realice una acción que beneficie al atacante. Esto podría involucrar hacerse pasar por una figura de autoridad confiable, crear una sensación de urgencia, o explotar las emociones de la víctima. Las otras opciones (encriptación, firewalling y patching) son medidas de seguridad, no técnicas de ingeniería social.

Fuente: SANS Institute - Social Engineering Attacks

Q170. ¿Cuál es el propósito principal de un sistema de Gestión de Información y Eventos de Seguridad (SIEM)?

- Encriptar datos sensibles

- Gestionar contraseñas de usuarios

- Recopilar, analizar y responder a eventos de seguridad

- Bloquear todo el tráfico de red entrante

Explicación: Un sistema de Gestión de Información y Eventos de Seguridad (SIEM) es una solución de seguridad que recopila, analiza y correlaciona datos relacionados con la seguridad de varias fuentes dentro de una organización. El propósito principal de un SIEM es proporcionar una vista centralizada de la postura de seguridad de una organización, detectar y responder a incidentes de seguridad, y generar reportes para propósitos de cumplimiento y auditoría. No se usa principalmente para encriptación, gestión de contraseñas o bloquear todo el tráfico de red.

Fuente: NIST Special Publication 800-94 - Guide to Intrusion Detection and Prevention Systems (IDPS)