linkedin-skill-assessments-quizzes

Évaluation de Cybersécurité

Q1. Selon le modèle de responsabilité partagée, quel modèle de cloud computing place le plus de responsabilité sur le fournisseur de services cloud (CSP) ?

- Cloud hybride

- Software as a Service (SaaS)

- Platform as a Service (PaaS)

- Infrastructure as a Service (IaaS)

Q2. Quelle option supprime le risque de multi-tenancy dans le cloud computing ?

- PaaS

- cloud public

- cloud privé

- IaaS

Q3. Votre organisation a récemment implémenté une solution de messagerie unifiée et des téléphones VoIP sur chaque bureau. Vous êtes responsable de rechercher les vulnérabilités du système VoIP. À quel type d’attaque les téléphones VoIP sont-ils les plus vulnérables ?

- déni de service

- attaques par force brute

- malware

- débordement de tampon

Q4. Quel contrôle de sécurité ne peut pas produire une réponse active à un événement de sécurité ?

- courtier de sécurité d’accès cloud (CASB)

- système de prévention d’intrusion (IPS)

- système de détection d’intrusion (IDS)

- pare-feu de nouvelle génération

Explication : Un système de détection d’intrusion (IDS) est un dispositif ou une application logicielle qui surveille un réseau ou des systèmes pour détecter des activités malveillantes ou des violations de politique.

Q5. Un analyseur de paquets est aussi appelé _.

- SIEM

- UTM

- analyseur de protocole

- puits de données

Q6. Quelle option teste le code pendant qu’il est en fonctionnement ?

- révision de code

- analyse de code

- analyse statique

- analyse dynamique

Q7. Quelle option décrit les tests que les développeurs de logiciels individuels peuvent effectuer sur leur propre code ?

- test en boîte grise

- test d’intégration

- test en boîte blanche

- test unitaire

Q8. Dans les tests de pénétration en boîte noire, quelles informations sont fournies au testeur sur l’environnement cible ?

- aucune

- détails limités de l’infrastructure serveur et réseau

- toutes les informations

- détails limités de l’infrastructure serveur

Q9. Quel contrôle de sécurité peut le mieux protéger contre l’IT fantôme en identifiant et en empêchant l’utilisation d’applications et services cloud non autorisés ?

- système de prévention d’intrusion (IPS)

- pare-feu de nouvelle génération

- courtier de sécurité d’accès cloud (CASB)

- système de détection d’intrusion (IDS)

Q10. Quelle option décrit la meilleure défense contre la collusion ?

- surveillance des modèles d’accès normaux des employés aux systèmes et données

- application régulière des mises à jour système et application

- infrastructure tolérante aux pannes et redondance des données

- séparation des tâches et rotation des emplois

Q11. Pendant un test de pénétration, vous trouvez un fichier contenant des mots de passe hachés pour le système que vous tentez de compromettre. Quel type d’attaque est le plus susceptible de réussir à accéder aux mots de passe hachés en un temps raisonnable ?

- attaque par table arc-en-ciel

- attaque pass-the-hash

- attaque par pulvérisation de mots de passe

- attaque par force brute

Explication : Une attaque par table arc-en-ciel est un moyen plus efficace de craquer de nombreux mots de passe hachés, tandis que la force brute prendrait beaucoup plus de temps et pourrait ne pas se terminer en un temps raisonnable.

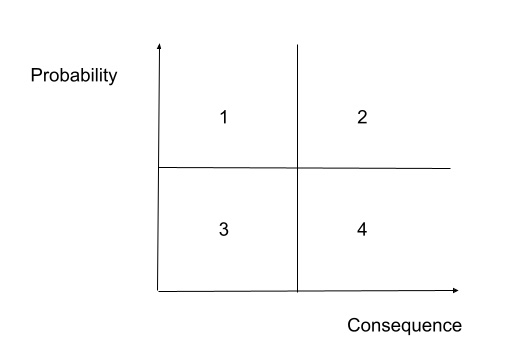

Q12. Quelle zone est la DMZ ?

- 4

- 1

- 2

- 3

Q13. Vous configurez une clé USB chiffrée pour un utilisateur qui doit livrer un fichier sensible lors d’une réunion en personne. Quel type de chiffrement est généralement utilisé pour chiffrer le fichier ?

- hachage de fichier

- chiffrement asymétrique

- signature numérique

- chiffrement symétrique

Q14. Quelle est la différence entre DRP et BCP ?

- DRP travaille pour maintenir une entreprise en fonctionnement malgré une catastrophe. BCP travaille pour restaurer les capacités commerciales originales.

- BCP travaille pour maintenir une entreprise en fonctionnement malgré une catastrophe. DRP travaille pour restaurer les capacités commerciales originales.

- BCP fait partie de DRP.

- DRP fait partie de BCP.

Q15. Quel aspect de la cybersécurité les attaques par déni de service distribué (DDoS) affectent-elles le plus ?

- non-répudiation

- intégrité

- disponibilité

- confidentialité

Q16. Vous devez recommander une solution pour évaluer automatiquement vos VM hébergées dans le cloud contre les benchmarks CIS afin d’identifier les écarts par rapport aux meilleures pratiques de sécurité. Quel type de solution devriez-vous recommander ?

- Gestion de la posture de sécurité cloud (CSPM)

- Système de détection et prévention d’intrusion (IDPS)

- Plateformes de protection des charges de travail cloud (CWPP)

- Courtiers de sécurité d’accès cloud (CASBs)

Q17. _ valide l’intégrité des fichiers de données.

- Compression

- Hachage

- Chiffrement symétrique

- Sténographie

Q18. Quel est un exemple de réglementation sur la confidentialité au niveau du gouvernement d’État aux États-Unis ?

- CCPA

- GDPR

- NIST Privacy Framework

- OSPF

Q19. quel est le terme pour les politiques et technologies implémentées pour protéger, limiter, surveiller, auditer et gouverner les identités avec accès aux données et ressources sensibles ?

- gestion des identités et des accès (IAM)

- gestion des comptes privilégiés (PAM)

- authentification et autorisation

- privilège minimum

Q20. Vous avez configuré les paramètres d’audit dans les services cloud de votre organisation en cas d’incident de sécurité. Quel type de contrôle de sécurité est une piste d’audit ?

- contrôle préventif

- contrôle détectif

- contrôle directif

- contrôle correctif

Explication : Une piste d’audit est généralement considérée comme un contrôle de sécurité détectif dans le contexte du CISSP.

Q21. Quel est le nom d’une interruption à court terme de l’alimentation électrique ?

- grisaille

- panne

- chute de tension

- blanchiment

Q22. Votre équipe de sécurité recommande d’ajouter une couche de défense contre les menaces persistantes émergentes et les exploits zero-day pour tous les points de terminaison de votre réseau. La solution doit offrir une protection contre les menaces externes pour les appareils connectés au réseau, quel que soit le système d’exploitation. Quelle solution convient le mieux à cette exigence ?

- Gestion des informations et événements de sécurité (SIEM)

- Détection et réponse étendues (XDR)

- pare-feu de nouvelle génération (NGFW)

- Courtier de sécurité des applications cloud (CASB)

Q23. Lequel n’est pas une méthodologie de modélisation des menaces ?

- TRIKE

- TOGAF

- STRIDE

- MITRE ATT&CK

Q24. Votre organisation mène un déploiement pilote d’une nouvelle application e-commerce envisagée pour l’achat. Vous devez recommander une stratégie pour évaluer la sécurité du nouveau logiciel. Votre organisation n’a pas accès au code source de l’application.

Quelle stratégie devriez-vous choisir ?

- test de sécurité d’application dynamique

- test unitaire

- test en boîte blanche

- test de sécurité d’application statique

Q25. Vous devez désactiver la caméra sur les appareils d’entreprise pour empêcher la capture d’écran et l’enregistrement de documents sensibles, de réunions et de conversations. Quelle solution conviendrait le mieux à cette tâche ?

- Gestion des appareils mobiles (MDM)

- Prévention de la perte de données (DLP)

- Système de détection et prévention d’intrusion (IDPS)

- Courtier de sécurité d’accès cloud (CASB)

Q26. Combien de clés seraient nécessaires pour accommoder 100 utilisateurs dans un système de cryptographie asymétrique ?

- 200

- 400

- 100

- 300

Explication : La formule pour le chiffrement asymétrique est 2n ; où n est le nombre de parties communicantes.

Q27. Deux détaillants en ligne concurrents traitent les transactions par carte de crédit pour les clients dans des pays de tous les continents. Une organisation est basée aux États-Unis. L’autre est basée aux Pays-Bas. Avec quelle réglementation les deux pays doivent-ils se conformer tout en assurant la sécurité de ces transactions ?

- Federal Information Security Management Act (FISMA)

- Payment Card Industry Data Security Standard (PCI-DSS)

- General Data Protection Regulation (GDPR)

- International Organization for Standardization and International Electrotechnical Commission (ISO/IEC 27018)

Explication : Le Payment Card Industry Data Security Standard (PCI DSS) est la norme de sécurité mondiale de l’industrie des cartes qui est requise de toutes les entités qui stockent, traitent ou transmettent des données de titulaires de cartes, y compris les institutions financières, les détaillants en ligne et les fournisseurs de services.

Q28. Qu’est-ce qui fournit un langage commun pour décrire les incidents de sécurité de manière structurée et répétable ?

- format d’événement commun

- énumération des faiblesses communes

- vulnérabilités et expositions communes

- système de notation des vulnérabilités communes

Explication : Le système Common Vulnerabilities and Exposures (CVE) fournit une méthode de référence pour les vulnérabilités et expositions de sécurité de l’information publiquement connues.

Q29. Quel type d’application peut intercepter des informations sensibles telles que des mots de passe sur un segment de réseau ?

- serveur de logs

- scanner de réseau

- pare-feu

- analyseur de protocole

Explication : Un analyseur de protocole est un outil utilisé pour capturer et analyser les signaux et le trafic de données sur un canal de communication.

WireShark est un analyseur de protocole.

Q30. Un attaquant a découvert qu’il peut déduire une information confidentielle sensible en analysant plusieurs éléments de données publiques moins sensibles. Quel type de problème de sécurité existe ?

- agrégation

- inférence

- injection SQL

- partage de ressources cross-origin

Explication : Une Attaque par Inférence est une technique d’exploration de données effectuée en analysant les données afin d’obtenir illégitimement des connaissances sur un sujet ou une base de données. Les informations sensibles d’un sujet peuvent être considérées comme divulguées si un adversaire peut en déduire la valeur réelle avec une grande confiance. Source : (Wikipedia).

Q31. Quel acte accorde à une partie authentifiée la permission d’effectuer une action ou d’accéder à une ressource ?

- Sécurité Zero Trust

- Contrôle d’accès basé sur les rôles (RBAC)

- autorisation

- Single Sign-On

Q32. Selon le GDPR, un _ de données est la personne sur laquelle des données sont collectées.

- processeur

- objet

- sujet

- contrôleur

Q33. Lequel n’est pas un principe de sécurité zero trust ?

- utiliser l’accès au privilège minimum

- vérifier explicitement

- faire confiance mais vérifier

- supposer la violation

Explication : zero trust suppose que le système sera violé et conçoit la sécurité comme s’il n’y avait pas de périmètre. Par conséquent, ne faites confiance à rien par défaut.

Q34. Quelle attaque exploite les vulnérabilités de validation d’entrée ?

- usurpation ARP

- attaques de pharming

- cross-site scripting (XSS)

- empoisonnement DNS

Q35. Vous êtes analyste de sécurité et vous recevez un message texte vous alertant d’une attaque possible. Quel contrôle de sécurité est le moins susceptible de produire ce type d’alerte ?

- IDS

- SIEM

- analyseur de paquets

- IPS

Q36. L’injection SQL insère un fragment de code qui rend une instruction de base de données universellement vraie, comme _.

SELECT * FROM users WHERE username = " AND 1=1--'SELECT * FROM users WHERE username = " AND 1!=1--'SELECT * FROM users WHERE username = " OR 1=1--'SELECT * FROM users WHERE username = " OR 1!=1--'

Q37. Quel type d’évaluation de sécurité nécessite l’accès au code source ?

- analyse statique

- test en boîte noire

- analyse dynamique

- test de pénétration

Q38. Quelle option est une solution open-source pour scanner un réseau à la recherche d’hôtes actifs et de ports ouverts ?

- Autopsy

- Snort

- Nmap

- Wireshark

Explication : nmap est un scanner de ports https://en.wikipedia.org/wiki/Nmap wireshark est un analyseur de trafic snort est un IDS autopsy est pour l’analyse médico-légale

Q39. Lors de l’implémentation d’une stratégie de prévention de la perte de données (DLP), quelle est la première étape du processus ?

- Évaluer les fonctionnalités des produits DLP disponibles pour déterminer lesquels répondent le mieux aux besoins de votre organisation.

- Examiner le flux de données sensibles dans votre organisation pour mieux comprendre les modèles d’utilisation.

- Effectuer un inventaire de toutes les données de votre organisation pour établir des classifications basées sur la sensibilité.

- Effectuer une évaluation des risques pour déterminer la meilleure stratégie d’étiquetage des données pour votre organisation.

Q40. Quel malware modifie un système d’exploitation et dissimule ses traces ?

- virus

- ver

- rootkit

- cheval de Troie

Q41. Les réseaux privés virtuels (VPN) utilisent _ pour créer une connexion sécurisée entre deux réseaux.

- chiffrement

- un réseau métropolitain

- un réseau local virtuel

- un réseau étendu

Q42. Quel est le processus de défier un utilisateur pour prouver son identité ?

- authentification

- Single Sign-On

- autorisation

- Contrôle d’accès basé sur les rôles (RBAC)

Q43. Quelle cyberattaque vise à épuiser les ressources d’une application, rendant l’application indisponible aux utilisateurs légitimes ?

- injection SQL

- attaque par dictionnaire

- Déni de service distribué (DDoS)

- attaque par table arc-en-ciel

Q44. Vous êtes un nouvel employé en cybersécurité et votre première mission est de présenter les menaces possibles à votre organisation. Lequel des éléments suivants décrit le mieux la tâche ?

- atténuation des risques

- évaluation des menaces

- gestion des risques

- énumération

Q45. Vous êtes dans un café et vous vous connectez à un point d’accès sans fil public (WAP). Quel type d’attaque de cybersécurité êtes-vous le plus susceptible de subir ?

- attaque man-in-the-middle

- porte dérobée

- bombe logique

- virus

Q46. Vous avez été chargé de recommander une solution pour gérer centralement les appareils mobiles utilisés dans votre organisation. Quelle technologie répondrait le mieux à ce besoin ?

- Détection et réponse étendues (XDR)

- Gestion des informations et événements de sécurité (SIEM)

- Système de détection et prévention d’intrusion (IDPS)

- Gestion des appareils mobiles (MDM)

Q47. Quel type de vulnérabilité ne peut pas être découvert au cours d’une évaluation de vulnérabilité typique ?

- permissions de fichiers

- débordement de tampon

- vulnérabilité zero-day

- cross-site scripting

Q48. L’équipe du projet DLP est sur le point de classifier les données de votre organisation. Quel est l’objectif principal de la classification des données ?

- Il identifie les exigences de conformité réglementaire.

- Il priorise les dépenses budgétaires IT.

- Il quantifie le coût potentiel d’une violation de données.

- Il établit la valeur des données pour l’organisation.

Explication : L’objectif principal de la classification des données dans le contexte de la Prévention de la perte de données (DLP) est d’aider les organisations à identifier, étiqueter et protéger les informations sensibles contre la divulgation ou la fuite non autorisées. DLP est un ensemble de technologies et de processus conçus pour empêcher l’accès, l’utilisation et la transmission non autorisés de données sensibles.

Q49. Vous êtes responsable de la gestion de la sécurité de l’infrastructure cloud publique de votre organisation. Vous devez implémenter la sécurité pour protéger les données et applications s’exécutant dans une variété de services IaaS et PaaS, y compris un nouveau cluster Kubernetes. Quel type de solution convient le mieux à cette exigence ?

- Plateformes de protection des charges de travail cloud (CWPP)

- Gestion de la posture de sécurité cloud (CSPM)

- Courtiers de sécurité d’accès cloud (CASBs)

- Système de détection et prévention d’intrusion (IDPS)

Q50. Le partage des identifiants de compte viole l’aspect _ du contrôle d’accès.

- identification

- autorisation

- comptabilité

- authentification

Explication : Le partage des identifiants de compte viole l’aspect authentification du contrôle d’accès. L’authentification est le processus de vérification de l’identité d’un utilisateur, système ou application, et le partage des identifiants compromet ce processus en permettant à plusieurs individus d’utiliser le même ensemble d’identifiants de connexion, compromettant potentiellement la sécurité du système.

Q51. Vous avez récupéré un serveur qui a été compromis dans une attaque de malware à son état précédent. Quelle est l’étape finale du processus de réponse aux incidents ?

- Éradication / Remédiation

- Certification

- Rapport

- Leçons apprises

Q52. Quel type de chiffrement utilise une paire de clés publique et privée pour chiffrer et déchiffrer les données ?

- asymétrique

- symétrique

- hachage

- toutes ces réponses

Q53. Vous venez d’identifier et d’atténuer une attaque de malware active sur l’ordinateur d’un utilisateur, dans laquelle le commandement et le contrôle ont été établis. Quelle est l’étape suivante du processus ?

- Rapport

- Récupération

- Éradication / Remédiation

- Leçons apprises

Q54. Quel langage de programmation est le plus susceptible aux attaques de débordement de tampon ?

- C

- Java

- Ruby

- Python

Q55. Quelle liste décrit correctement les techniques de gestion des risques ?

- acceptation des risques, atténuation des risques, confinement des risques et qualification des risques

- évitement des risques, transfert des risques, confinement des risques et quantification des risques

- évitement des risques, atténuation des risques, confinement des risques et acceptation des risques

- évitement des risques, transfert des risques, atténuation des risques et acceptation des risques

Q56. Pour implémenter le chiffrement en transit, comme avec le protocole HTTPS pour la navigation web sécurisée, quel(s) type(s) de chiffrement est/sont utilisé(s) ?

- asymétrique

- à la fois symétrique et asymétrique

- ni symétrique ni asymétrique

- symétrique

Q57. Quel type de programme utilise les Windows Hooks pour capturer les frappes tapées par l’utilisateur, se cache dans la liste des processus et peut compromettre leur système ainsi que leurs codes d’accès en ligne et mots de passe ?

- trojan

- collecteur de frappes

- voleur de frappes

- enregistreur de frappes

Q58. Comment le ransomware affecte-t-il les fichiers d’une victime ?

- en les détruisant

- en les chiffrant

- en les volant

- en les vendant

Q59. Votre ordinateur a été infecté et envoie du trafic vers un système ciblé après avoir reçu une commande d’un maître de bot. Dans quel état votre ordinateur se trouve-t-il actuellement ?

- Il est devenu un mulet d’argent.

- Il est devenu un zombie.

- Il est devenu un hôte bastion.

- Il est devenu un botnet.

Q60. Vous choisissez un cadre de cybersécurité pour votre organisation financière qui implémente un ensemble efficace et auditable de processus de gouvernance et de gestion pour l’IT. Quel cadre choisissez-vous ?

- C2M2

- NIST SP 800-37

- ISO/IEC 27001

- COBIT

Q61. NIST a publié une révision de SP 800-37 en décembre 2018. Il fournit un processus discipliné, structuré et flexible pour gérer les risques de sécurité et de confidentialité. Quel type de document est SP 800-37 ?

- un cadre de gestion des risques

- un guide pour les évaluations des risques

- une ligne directrice pour les tests de vulnérabilité

- un guide étape par étape pour effectuer des analyses d’impact commercial

Q62. La menace persistante avancée militaire la plus notoire a été déployée en 2010 et ciblait les centrifugeuses en Iran. Comment s’appelait cet APT ?

- duqu

- agent BTZ

- stuxnet

- flame

Q63. Où enregistreriez-vous les risques qui ont été identifiés et leurs détails, tels que leur ID et nom, la classification des informations et le propriétaire du risque ?

- dans la documentation d’évaluation des risques

- dans le registre des risques

- dans le registre d’impact commercial

- dans l’Orange Book

Q64. Pour empêcher qu’un incident submerge les ressources, _ est nécessaire.

- déconnexion du réseau

- confinement précoce

- continuation de la surveillance pour d’autres incidents

- éradication des problèmes

Q65. FUD est coûteux et cause souvent un drame élevé sur un risque faible. Quelles exploitations de puces informatiques ont été rapportées par CNN comme nécessitant un remplacement complet, mais ont été corrigées plus tard avec des mises à jour de firmware ?

- exploits fire and ice

- exploits meltdown et spectre

- exploits CPU Intel et STMicro

- exploits super microboard et Apple iPhone

Q66. Les Top Four ASD sont la mise en liste blanche des applications, le patch des applications, le patch des systèmes d’exploitation et la limitation des privilèges administratifs. Quel pourcentage de violations représentent-ils ?

- 40 pour cent

- 60 pour cent

- 85 pour cent

- 100 pour cent

Q67. Vous travaillez dans le centre d’opérations de sécurité analysant le trafic sur votre réseau. Vous détectez ce que vous croyez être un scan de port. Qu’est-ce que cela signifie ?

- Cela pourrait être un programme spécifique exécuté par votre département comptable.

- C’est une attaque en cours et devrait être signalée immédiatement

- C’est un fonctionnement normal pour votre entreprise.

- Cela pourrait être un précurseur d’une attaque.

Q68. À quelle fréquence la norme de bonnes pratiques ISF est-elle mise à jour ?

- annuelle

- semestrielle

- bimensuelle

- mensuelle

Q69. Votre équipe de réponse aux incidents ne peut pas contenir un incident car elle manque d’autorité pour agir sans approbation de la direction. Quelle étape critique de la phase de préparation votre équipe a-t-elle ignorée ?

- Former un comité de réponse aux incidents pour superviser tout incident qui pourrait survenir.

- Obtenir une pré-autorisation pour agir unilatéralement et faire ou diriger des changements d’urgence.

- Amener la direction comme leadership dans l’équipe de réponse aux incidents.

- Assigner un chef de l’équipe de réponse d’urgence qui a l’autorité correcte

Q70. NIST SP 800-53 est l’un des deux cadres de contrôle importants utilisés en cybersécurité. Quel est l’autre ?

- ISO 27001

- NIST SP 800-54

- ISO 27002

- NIST SP 751-51

Q71. Quelle organisation, établie par NIST en 1990, organise des ateliers pour favoriser la coordination dans la prévention des incidents, stimuler une réaction rapide aux incidents et permettre aux experts de partager des informations ?

- Forum of Incident Response and Security Teams

- Crest UK Response Teams

- Community of Computer Incident Response Teams

- NIST Special Publication 800-61 Response Teams

Q72. Vous avez implémenté des contrôles pour atténuer les menaces, vulnérabilités et impact sur votre entreprise. Quel type de risque reste-t-il ?

- risque inhérent

- risque résiduel

- risque appliqué

- risque restant

Q73. Il y a quatre traitements possibles une fois qu’une évaluation a identifié un risque. Quel traitement des risques implémente des contrôles pour réduire le risque ?

- atténuation des risques

- acceptation des risques

- évitement des risques

- transfert des risques

Q74. Quel schéma de contrôle de sécurité les fournisseurs soumettent-ils souvent leurs produits pour évaluation, pour fournir une vue indépendante de l’assurance produit ?

- Common Criteria

- conseil de certification de gestion des risques

- évaluation de sécurité OWASP

- ISO 27000

Q75. Quelle organisation a publié l’ensemble le plus complet de contrôles dans ses lignes directrices de sécurité pour l’Internet des objets ?

- IoT ISACA

- IoT Security Foundation

- OWASP

- GSMA

Q76. Quelle référence principale couplée avec les conseils de la Cloud Security Alliance constitue les conseils de sécurité pour les domaines critiques d’attention dans le cloud computing ?

- ISO 27001

- ISO 27017

- Cloud Security Guidelines

- Cloud Controls Matrix

Q77. Quelles sont les caractéristiques essentielles du moniteur de référence ?

- Il est polyvalent, précis et fonctionne à très haute vitesse.

- Il est à l’épreuve des falsifications, peut toujours être invoqué et doit être assez petit pour être testé.

- Il est restreint, confidentiel et top secret

Q78. Selon NIST, quelle est la première action requise pour tirer parti du cadre de cybersécurité ?

- Identifier les résultats commerciaux clés.

- Comprendre les menaces et vulnérabilités.

- Effectuer une évaluation des risques.

- Analyser et prioriser les écarts pour créer le plan d’action.

Q79. Vous implémentez un programme de cybersécurité dans votre organisation et souhaitez utiliser le framework de cybersécurité “de facto standard”. Quelle option choisiriez-vous ?

- le Framework de Cybersécurité ISACA

- le Framework de Cybersécurité COBIT

- le Framework de Cybersécurité ISC2

- le NIST Cybersecurity Framework

Q80. En 2014, 4 278 adresses IP d’ordinateurs zombies ont été utilisées pour inonder une entreprise avec plus d’un million de paquets par minute pendant environ une heure. Comment appelle-t-on ce type d’attaque ?

- une attaque salami

- une attaque DoS (Denial of Service)

- une attaque DDoS (Distributed Denial of Service)

- une attaque botnet

Q81. Les exigences réglementaires pour les notifications de violations de données, en particulier le Règlement Général sur la Protection des Données européen, ont eu quel type d’effet sur les entreprises ?

- une responsabilité commerciale accrue en cas de violation de données

- une responsabilité du consommateur accrue en cas de violation de données

- une responsabilité du consommateur réduite en cas de violation de données

- une responsabilité commerciale réduite en cas de violation de données

Q82. Quel framework de conformité régit les exigences pour l’industrie de la santé américaine ?

- FedRAMP

- GDPR

- PCI-DSS

- HIPAA

Q83. Quelle est la différence entre DevOps et DevSecOps ?

- DevSecOps nécessite l’inclusion d’ingénieurs en cybersécurité dans le processus CI/CD de DevOps.

- DevSecOps ralentit le processus CI/CD de DevOps.

- DevSecOps place les contrôles de sécurité dans le processus CI/CD de DevOps.

- DevSecOps permet aux ingénieurs en cybersécurité de dicter le processus CI/CD de DevOps.

Q84. Quand les tests de sécurité applicative statique nécessitent-ils l’accès au code source ?

- toujours

- seulement lors de l’évaluation de la conformité réglementaire

- seulement si on suit le modèle Agile

- jamais

Q85. Votre organisation traite les commandes clients avec un système de commande personnalisé développé en interne. Vous êtes responsable de recommander un modèle cloud pour répondre aux exigences suivantes :

Contrôle de la sécurité requis pour la conformité réglementaire

Support des applications et bases de données legacy

Évolutivité pour répondre aux augmentations saisonnières de la demande

Quel modèle cloud est la meilleure option pour ces exigences ?

- cloud gouvernemental

- cloud public

- cloud hybride

- cloud privé

Q86. Vous venez de réaliser un scan de ports d’un réseau. Aucun port bien connu n’est actif. Comment trouvez-vous un serveur web fonctionnant sur un hôte qui utilise un numéro de port aléatoire ?

- Abandonner le réseau cible actuel et passer au suivant.

- Passer à un autre outil de scan réseau. Recourir à des sondages plus intensifs en ressources, comme lancer des attaques aléatoires sur tous les ports ouverts.

- Activer le mode furtif dans votre outil de scan réseau. Vérifier si vous avez manqué d’autres ports actifs associés aux serveurs web.

- Activer des options supplémentaires dans votre outil de scan réseau pour enquêter davantage sur les détails (type et version) des applications fonctionnant sur les autres ports actifs.

Q87. Les dirigeants de votre organisation échangent des emails avec des partenaires commerciaux externes lors de la négociation de contrats commerciaux précieux. Pour s’assurer que ces communications sont juridiquement défendables, l’équipe de sécurité a recommandé qu’une signature numérique soit ajoutée à ces messages.

Quels sont les objectifs principaux de la signature numérique dans ce scénario ? (Choisissez la meilleure réponse.)

- intégrité et non-répudiation

- confidentialité et non-répudiation

- confidentialité et confidentialité

- intégrité et confidentialité

Q88. Quelle option est un mécanisme pour assurer la non-répudiation ?

- MD5

- chiffrement de César

- chiffrement à clé symétrique

- chiffrement à clé asymétrique

Q89. Quelle approche du cycle de vie du développement logiciel est la plus compatible avec DevSecOps ?

- Agile

- Développement Orienté Modèle

- Waterfall

- Architecture Orientée Modèle

Q90. Quel principe de sécurité de l’information stipule que les organisations devraient défendre les systèmes contre toute attaque particulière en utilisant plusieurs méthodes indépendantes ?

- séparation des tâches

- gestion des comptes privilégiés (PAM)

- défense en profondeur

- privilège minimum

Q91. Quelle option décrit un principe fondamental de DevSecOps ?

- Les tests et la mise en production devraient être 100% automatisés

- La séparation des rôles est la clé de la sécurité logicielle

- La responsabilité finale de la sécurité incombe à l’architecte de l’application

- Tout le monde dans le processus est responsable de la sécurité

Explanation: DevSecOps met l’accent sur l’intégration des pratiques de sécurité tout au long du cycle de vie complet du développement logiciel, et il promeut un changement culturel où tous ceux impliqués dans les processus de développement et d’exploitation assument la responsabilité de la sécurité. Cela inclut les développeurs, les équipes d’exploitation et d’autres parties prenantes travaillant en collaboration pour intégrer la sécurité à chaque étape du processus de développement.

Q92. Vous devez implémenter une solution pour protéger les applications orientées internet contre les attaques courantes comme XSS, CSRF et injection SQL. Quelle option est la mieux adaptée à cette tâche ?

- Security Information Event Management (SIEM)

- un appareil Instruction Detection and Prevention System (IDPS)

- un pare-feu d’application web (WAF)

- un pare-feu d’inspection de paquets stateful

Q93. Quelle phase du processus de réponse aux incidents se produit immédiatement après l’identification ?

- Éradication / Remédiation

- Signalement

- Contenir / Atténuation

- Récupération

Q94. Comment une politique de rétention des données peut-elle réduire la responsabilité légale de votre organisation ?

- en réduisant les coûts de licence DLP

- en s’assurant que les données ne sont pas conservées au-delà de leur date de rétention nécessaire

- en détruisant les données qui pourraient impliquer les dirigeants de l’entreprise dans un comportement malhonnête

- en réduisant les coûts associés au stockage et à la protection des données

Q95. Vous croyez qu’une panne de service récente est due à une attaque par déni de service d’une source interne mécontente. Quel est le nom de l’acte malveillant commis par cet employé ?

- espionnage

- sabotage

- fraude

- violation de confidentialité

Q96. Quelle option est un framework largement utilisé par les organisations dans le développement de normes de gouvernance de sécurité ?

- Software Capability Maturity Model (SW-CMM)

- Control Objectives for Information and Related Technologies (COBIT)

- The Open Group Architecture Framework (TOGAF)

- Software Development Life Cycle (SDLC)

Q97. Il existe des protocoles orientés connexion et sans connexion dans les réseaux. Que utilisent les navigateurs web pour assurer l’intégrité des données qu’ils envoient et reçoivent ?

- UDP qui est orienté connexion

- TCP qui est orienté connexion

- UDP qui est sans connexion

- TCP qui est sans connexion

Q98. Quel type d’attaque cible les vulnérabilités associées à la traduction des adresses MAC en adresses IP dans les réseaux informatiques ?

- empoisonnement DNS

- piégeage CRL

- usurpation ARP

- DDoS

Q99. Vous faites partie d’une équipe de réponse aux incidents dans votre entreprise. En parcourant les fichiers de journaux collectés par un SIEM, vous découvrez des entrées de journaux suspectes que vous souhaitez enquêter davantage. Quel type des éléments suivants fait le mieux référence à ces activités enregistrées exigeant un examen supplémentaire ?

- attaque

- information

- menace

- événement

Q100. Vous êtes responsable des enquêtes médico-légales dans votre organisation. On vous a confié la tâche d’enquêter sur un serveur d’application virtuel compromis. Parce qu’une application génératrice de revenus fonctionne sur le serveur, le serveur doit être remis en service le plus rapidement possible.

Quelle est la prochaine étape que vous devriez prendre pour mieux remplir vos responsabilités et répondre aux besoins de l’entreprise ?

- Restaurer le serveur à partir de la sauvegarde immédiatement.

- Mettre le serveur hors ligne jusqu’à ce que votre enquête soit terminée.

- Prendre un instantané du serveur virtuel compromis pour votre enquête.

- Redémarrer le serveur. Remédier au problème après les heures d’ouverture.

Q101. Le VPN site-à-site fournit l’accès d’un espace d’adresses réseau (192.168.0.0/24) à un autre espace d’adresses réseau _.

- 192.168.0.1/24

- 192.168.0.3/24

- 10.10.0.0/24

- 192.168.0.2/24

Q102. Vous recherchez les menaces probables pour les applications web orientées internet de votre entreprise. Quelle organisation devriez-vous référencer comme source autoritaire d’informations sur les vecteurs d’attaque basés sur le web ?

- EC-Council

- ISACA

- NIST

- OWASP

Q103. Quelle action est la plus susceptible de simplifier la formation du personnel de sécurité, d’améliorer l’intégration entre les composants de sécurité et de réduire les risques pour l’entreprise ? (Choisissez la meilleure réponse.)

- adopter une approche “best-in-suite” de la sécurité

- adopter une approche “trust but verify” de la sécurité

- adopter une approche “best-of-breed” de la sécurité

- adopter une approche “défense en profondeur” de la sécurité

Explanation: Une approche “best-in-suite” implique de sélectionner une solution de sécurité complète d’un seul fournisseur qui intègre divers composants de sécurité. Cette approche peut simplifier la formation car le personnel de sécurité n’a besoin de se familiariser qu’avec une suite intégrée plutôt qu’avec plusieurs produits autonomes. Elle peut également améliorer l’intégration entre les composants puisqu’ils sont conçus pour fonctionner de manière transparente ensemble. De plus, une suite unifiée peut offrir une stratégie de sécurité plus cohérente et cohérente, réduisant potentiellement la complexité de la gestion d’outils de sécurité divers. Un exemple pourrait être l’utilisation d’Okta pour fournir SSO pour toutes les connexions de votre organisation.

Q104. Les attaques _ peuvent exécuter le code injecté par les attaquants dans le cadre des entrées utilisateur.

- Ping of death

- Buffer overflow

- Distributed Denial of Service

- Denial of Service

Q105. Quelle activité ne fait pas partie de l’évaluation des risques ?

- identifier et évaluer les actifs

- analyser les risques par criticité et coût

- discontinuer les activités qui introduisent des risques

- identifier les menaces et analyser les vulnérabilités

Q106. En réponse à une alerte concernant un incident de sécurité possible, vous analysez les journaux d’une application web. Dans le processus, vous voyez la chaîne suivante : ./../../../var/secrets Quel type d’attaque a été le plus probablement tenté contre l’application ?

- force brute

- détournement de session

- cross-site scripting

- traversée de répertoire

Q107. Quel quadrant devrait être le focus de la gestion des risques ?

-

- 2

- 1

- 3

- 4

Q108. Quelle option n’identifiera pas activement un incident de sécurité ?

- Extended Detection and Response (XDR)

- Cloud Security Posture Management (CSPM)

- Security Information Event Management (SEIM)

- Endpoint Detection and Response (EDR)

Q109. Un site web demande un mot de passe et envoie également un code d’authentification à votre téléphone. Quels facteurs sont utilisés dans ce scénario d’authentification multi-facteurs ?

- ce que vous avez et ce que vous faites

- ce que vous savez et ce que vous êtes

- ce que vous avez et ce que vous savez

- ce que vous faites et ce que vous savez

Q110. Quelle option est une liste de défauts de sécurité de l’information divulgués publiquement ?

- DBIR

- CVE

- CWE

- CERT

Explanation: Common Weakness Enumeration (CWE) est un dictionnaire universel en ligne de défauts de sécurité qui ont été trouvés dans les logiciels informatiques.

Q111. Qu’est-ce que la cryptovirologie ?

- Cryptographie simple

- Antivirus

- Concevoir des logiciels malveillants puissants

- Backdoor asymétrique

Explanation: La cryptovirologie implique l’application de techniques cryptographiques pour créer des logiciels malveillants puissants et destructeurs, le ransomware étant un exemple notable. Dans les attaques de ransomware, la cryptographie est souvent utilisée pour chiffrer les fichiers de la victime, les rendant inaccessibles jusqu’à ce qu’une rançon soit payée à l’attaquant pour la clé de déchiffrement.

Q112. Que fait un virus métamorphique ?

- Analyseur statique

- Antivirus

- Génère un code variable complet en utilisant un chiffreur variable

- Fonction de mutation

Q113. Quelle est la cause la plus courante d’incidents cyber dans les organisations ?

- Vulnérabilités dans les logiciels

- Ingénierie sociale

- Ransomware

- Hameçonnage

Explanation: L’ingénierie sociale et l’erreur humaine sont la cause la plus courante d’incidents cyber car il est plus facile pour les attaquants de convaincre les employés de donner des mots de passe ou d’accepter des invites MFA que de violer et exploiter le système. Voir les récents piratages Uber et Cisco

Q114. Lequel des termes suivants est utilisé pour décrire une collection de correctifs non liés ?

- Hotfix

- Update

- Security Fix

- Service Pack

Q115. À quelle fréquence les équipes de sécurité devraient-elles effectuer un examen de l’accès privilégié qu’un utilisateur a aux systèmes sensibles ?

- Sur une base périodique

- Quand un utilisateur quitte l’organisation

- Quand un utilisateur change de rôle

- Sur une base quotidienne

Explanation: Les examens d’accès privilégié sont l’un des composants les plus critiques d’un programme de sécurité organisationnel car ils s’assurent que seuls les utilisateurs autorisés ont accès aux systèmes les plus sensibles. Ils devraient se produire sur une base périodique fixe ainsi que chaque fois qu’un utilisateur privilégié quitte l’organisation ou change de rôle au sein de l’organisation

Q116. Quel terme est utilisé pour décrire l’ensemble par défaut de privilèges assignés à un utilisateur lorsqu’un nouveau compte est créé ?

- Agrégation

- Transitivité

- Baseline

- Entitlement

Explanation: L’entitlement fait référence aux privilèges accordés à un utilisateur lorsque son compte est d’abord provisionné

Q117. Qui est le père de la sécurité informatique ??

- August Kerckhoffs

- Bob Thomas

- Charles Thomas

- Robert Kerckhoffs

Explanation: August Kerckhoffs, linguiste et professeur allemand à HEC, a écrit un essai dans le Journal of Military Science en février 1883. Kerckhoff avait inconsciemment établi les fondements du chiffrement contemporain, lui valant le titre de “Père de la Sécurité Informatique.”

Q118. Quel type d’attaque utilise des emails formels pour inciter des individus spécifiques à se connecter et à changer leurs mots de passe ?

- vishing

- spear phishing

- attaque par force brute

- attaque par pulvérisation de mot de passe

Q119. Un registre d’actifs de données devrait contenir lequel des éléments suivants ?

- l’emplacement des données.

- La valeur de l’actif.

- Le propriétaire de l’actif.

- Toutes ces options.

Q120. Une fois que vous avez confirmé que Burpsuite intercepte les requêtes de site web, où pouvez-vous vérifier si vous avez des identifiants en texte clair pour accéder à la page web cible ?

- Sélectionner Go dans l’onglet Repeater

- Voir que l’adresse de bouclage et le port sont activés dans l’onglet Options

- Vérifier la section Raw dans l’onglet Intercept

- Vérifier une ligne login.php dans l’onglet Proxy

Q121. Les acteurs de menace tenteront de trouver un vecteur d’attaque sur leur cible en cartographiant la _ d’attaque.

- surface

- infrastructure

- menace

- porte

Q122. Comment une organisation s’assurerait-elle du support produit logiciel dans l’éventualité où un fournisseur fait faillite ou est vendu à un concurrent ?

- Elles pourraient employer les développeurs de logiciels une fois que l’organisation fournisseur a fait faillite.

- Elles pourraient s’assurer du support en acquérant l’organisation fournisseur.

- Elles pourraient s’assurer du support par un accord d’escrow.

- Elles pourraient rétro-ingénier le produit pour qu’il puisse être supporté en interne.

Q123. Lequel des éléments suivants est la norme de sécurité qui s’applique à la certification des contrôles de sécurité dans les produits ?

- ISO/IEC 27001.

- ISO/IEC 9000.

- ISO/IEC 15408.

- ISO/IEC 13335.

Q124. Quel est le rôle principal du membre du conseil connu sous le nom de gestionnaire de sécurité de l’information ?

- S’assurer que des contrôles de sécurité appropriés sont implémentés dans toute l’organisation.

- Fournir la gestion quotidienne de la fonction d’assurance de l’information.

- Avoir une compréhension détaillée des vulnérabilités de l’organisation.

- Avoir une compréhension détaillée des menaces auxquelles l’organisation fait face.

Q125. Quelles sont les deux approches principales utilisées pour déterminer la probabilité qu’une menace se produise ?

- Qualitative et statistique

- Statistique et quantitative

- Statistique et assumptive

- Qualitative et quantitative

Q126. Quel type de hackers sont souvent organisés et financés par les services de renseignement militaire ou de sécurité d’une nation, et tentent d’obtenir l’accès aux secrets d’État ou au renseignement militaire d’un adversaire étranger ?

- hacktivistes

- concurrents

- hackers black hat

- hackers parrainés par l’État

Q127. Lequel des méthodes suivantes combine deux flux binaires pour créer un nouveau flux qui contient des informations cachées qui ne peuvent pas être récupérées sans l’autre flux qui a été utilisé pour le créer ?

- chiffrement par substitution

- weaponization

- chiffrement par transposition

- chiffrement XOR

Q128. Qu’est-ce que Drupalgeddon ?

- Un outil de proxy d’application web

- Un bot DDoS

- Un dispositif de capture de paquets réseau

- une faille d’injection SQL

Q129. L’algorithme utilisé par une technique de chiffrement pour cacher les informations est connu sous le nom de _.

- cipher

- XOR

- encoding

- cyber kill chain

Q130. Lequel de ces éléments n’est pas un problème qui pourrait survenir à la suite de l’externalisation du développement logiciel ?

- L’introduction accidentelle ou délibérée de code malveillant.

- La perte de propriété intellectuelle ou de secrets commerciaux.

- Des litiges juridiques pourraient se développer entre le client et le fournisseur.

- Les lois sur la protection des données ne s’appliquent pas aux informations envoyées à un tiers.

Q131. Un chapeau _ est un hacker qui peut ne pas opérer selon les normes de test éthiques, mais qui n’a pas d’intention malveillante.

- gray

- blue

- red

- purple

Q132. Comprendre que l’authentification multifacteur (MFA) est une meilleure pratique, quelle option devrait être évitée comme facteur d’authentification secondaire dans MFA chaque fois que possible ?

- authentification biométrique

- Token OAUTH

- applications d’authentification

- message SMS

Explication : Les messages SMS pour MFA sont généralement considérés comme moins sécurisés par rapport à d’autres méthodes. Cela est dû au fait que les messages SMS peuvent être vulnérables à l’interception (par exemple, les attaques de SIM swapping), et l’infrastructure de télécommunication sous-jacente peut ne pas fournir une protection suffisante contre diverses vecteurs d’attaque. D’autres méthodes MFA telles que l’authentification biométrique, les tokens OAUTH et les applications d’authentification sont souvent considérées comme des alternatives plus sécurisées.

Reference "(...)All in all, MFA is still very effective at preventing most mass and automated attacks; however, users should be aware that there are ways to bypass some MFA solutions, such as those relying on SMS-based verification."

Q133. Lequel des éléments suivants n’est PAS un facteur d’authentification courant utilisé en cybersécurité ?

- Quelque chose que vous savez

- Quelque chose que vous avez

- Quelque chose que vous êtes

- Quelque chose que vous voulez

Q134. Lequel des éléments suivants décrit le mieux un “Honeytoken” en cybersécurité ?

- Un hôte réseau trompeur qui semble légitime aux attaquants.

- Une interface conviviale pour gérer le trafic réseau.

- Une clé de chiffrement utilisée dans la communication sécurisée.

- Un dispositif matériel pour l’authentification à deux facteurs.

Q135. Quel est l’objectif principal d’un “Bastion Host” dans une architecture de sécurité réseau ?

- Héberger des services accessibles au public tout en protégeant le réseau interne.

- Intercepter et analyser tout le trafic réseau à des fins de sécurité.

- Agir comme serveur de sauvegarde en cas de panne du serveur principal.

- Faciliter la communication sécurisée entre deux réseaux distants.

Q136. Dans l’analyse réseau, à quoi fait référence le terme “Port Mirroring” ?

- Un processus de copie des paquets réseau vers une destination spécifique pour analyse.

- Une méthode de chiffrement des données pendant la transmission pour les sécuriser.

- Un mécanisme d’équilibrage de charge du trafic réseau.

- Une règle de pare-feu qui permet le trafic à travers des ports réseau spécifiques.

Q137. Lequel des éléments suivants n’est PAS une méthode courante de dissimulation de logiciels malveillants sur un réseau ?

- Malware polymorphe

- Rootkit

- Packet Sniffing

- Protocoles de tunneling furtifs

Q138. Dans le contexte de la cybersécurité, que signifie l’acronyme “IDS” ?

- Internet Domain System

- Intrusion Detection System

- Internet Data Security

- Integrated Defense Strategy

Q139. Qu’implique une attaque “Man-in-the-Middle (MitM)” ?

- Intercepter la communication entre deux parties sans leur connaissance.

- Cracker des mots de passe chiffrés.

- Perturber les services réseau avec une attaque Distributed Denial of Service (DDoS).

- Installer des logiciels malveillants sur un serveur réseau.

Q140. Lequel des éléments suivants est un élément essentiel d’une Infrastructure à Clé Publique (PKI) ?

- Un pare-feu pour la sécurité réseau.

- Une Autorité de Certification (CA) de confiance.

- Un réseau privé virtuel (VPN).

- Un routeur réseau.

Q141. Quel type de chiffrement est généralement utilisé pour sécuriser le trafic réseau sans fil dans un réseau WPA3 ?

- WEP (Wired Equivalent Privacy)

- AES (Advanced Encryption Standard)

- SSL (Secure Sockets Layer)

- DES (Data Encryption Standard)

Q142. Quel protocole de sécurité réseau est utilisé pour fournir une communication sécurisée et chiffrée sur Internet, souvent utilisé pour sécuriser les sites web ?

- SSH (Secure Shell)

- SNMP (Simple Network Management Protocol)

- HTTPS (Hypertext Transfer Protocol Secure)

- ICMP (Internet Control Message Protocol)

Q143. À quoi fait référence le terme “Zero-Day Vulnerability” en cybersécurité ?

- Une vulnérabilité qui est connue et corrigée depuis zéro jour.

- Une vulnérabilité qui n’est pas encore connue du fournisseur de logiciels ou du public.

- Une vulnérabilité qui affecte zéro dispositif réseau.

- Une vulnérabilité qui ne peut pas être exploitée.

Q144. Quel est l’objectif d’un Pare-feu en sécurité réseau ?

- Chiffrer la transmission de données

- Identifier et supprimer les malwares

- Contrôler le trafic réseau entrant et sortant

- Fournir un accès sécurisé à un réseau

Q145. Quel type d’attaque cyber vise à tromper les individus pour qu’ils révèlent des informations sensibles comme des mots de passe ou des numéros de carte de crédit ?

- Ransomware

- Attaque DDoS

- Attaque de Phishing

- Injection SQL

Q146. À quoi fait référence le terme “Social Engineering” en cybersécurité ?

- Techniques de chiffrement avancées

- Piratage de comptes de médias sociaux

- Manipuler les individus pour qu’ils divulguent des informations confidentielles

- Sécuriser les réseaux de médias sociaux

Q147. Quel algorithme de chiffrement est couramment utilisé pour sécuriser la transmission de données sur Internet ?

- ROT13

- AES

- Chiffrement de César

- RSA

Q148. En cybersécurité, que signifie l’acronyme “VPN” ?

- Virtual Private Network

- Very Private Network

- Virtual Personal Network

- Virtual Public Network

Q149. Lequel des éléments suivants est un exemple de mot de passe fort ?

- Password123

- 123456

- JohnSmith

- P@ssw0rd!

Q150. Que signifie le terme “Zero Trust” dans le contexte de la cybersécurité ?

- Faire confiance à tout le trafic réseau

- Vérifier tout le trafic réseau, indépendamment de l’emplacement

- Faire confiance uniquement au trafic réseau interne

- Vérifier le trafic réseau uniquement à partir de sources de confiance

Q151. Quel est l’objectif d’un système Security Information and Event Management (SIEM) ?

- Bloquer tout le trafic réseau entrant

- Chiffrer les données sensibles

- Gérer les mots de passe des utilisateurs

- Collecter, analyser et répondre aux événements de sécurité

Q152. Quelle pratique de cybersécurité implique de sonder délibérément un réseau ou un système pour trouver des vulnérabilités ?

- Configuration de Pare-feu

- Chiffrement

- Test de pénétration

- Gestion des correctifs

Q153. Quel est l’objectif principal d’une Red Team en cybersécurité ?

- Développer des applications logicielles

- Surveiller le trafic réseau

- Simuler des attaques cyber pour trouver des vulnérabilités

- Implémenter des politiques de sécurité

Q154. Quel type de malware chiffre les fichiers d’une victime et exige une rançon pour le déchiffrement ?

- Spyware

- Worm

- Trojan

- Ransomware

Q155. À quoi fait référence le terme “Patch Management” en cybersécurité ?

- Sécuriser l’accès physique aux serveurs

- Gérer les mises à jour et corrections logicielles

- Chiffrer les données sensibles

- Implémenter des pare-feu réseau

Q156. Quel est l’objectif principal d’une solution Data Loss Prevention (DLP) ?

- Empêcher le vol physique d’appareils

- Chiffrer tout le trafic réseau

- Surveiller les activités des utilisateurs

- Empêcher la divulgation non autorisée de données sensibles

Q157. Quel framework de cybersécurité fournit un ensemble de meilleures pratiques pour sécuriser les systèmes d’information ?

- ISO 9001

- COBIT

- Six Sigma

- NIST Cybersecurity Framework

Q158. Quel est l’objectif d’un certificat Secure Sockets Layer (SSL) ?

- Bloquer le trafic réseau entrant

- Chiffrer les données transmises entre un serveur web et un navigateur

- Authentifier les utilisateurs sur un réseau

- Surveiller les activités des utilisateurs

Q159. Quel type d’attaque implique de submerger un système ou un réseau avec un déluge de trafic pour le rendre indisponible ?

- Phishing

- Ransomware

- Man-in-the-Middle

- Distributed Denial of Service (DDoS)

Q160. Que signifie le terme “Two-Factor Authentication” en cybersécurité ?

- Utiliser deux navigateurs web différents

- Utiliser deux méthodes d’authentification différentes pour une sécurité renforcée

- Se connecter deux fois à un système

- Utiliser deux programmes antivirus différents

Q161. Quel est l’objectif d’un Security Token dans l’authentification ?

- Générer des mots de passe à usage unique

- Bloquer le trafic réseau entrant

- Fournir une couche d’authentification supplémentaire

- Chiffrer les données sensibles

Q162. Quel est le rôle d’un Security Operations Center (SOC) en cybersécurité ?

- Développer des applications logicielles

- Gérer les mots de passe des utilisateurs

- Surveiller et répondre aux incidents de sécurité

- Chiffrer les données sensibles

Q163. Quel type d’attaque implique de tromper un utilisateur pour qu’il exécute un code malveillant en le déguisant comme un fichier ou une application légitime ?

- Attaque DDoS

- Injection SQL

- Ransomware

- Malware

Q164. Lequel des éléments suivants n’est PAS un facteur d’authentification courant utilisé dans l’authentification multifacteur (MFA) ?

- Quelque chose que vous êtes

- Quelque chose que vous faites

- Quelque chose que vous avez

- Quelque chose que vous dites

Q165. Quel type de cyberattaque vise à rendre un service indisponible en le submergeant de trafic ?

- DDoS (Distributed Denial of Service)

- Phishing

- Ransomware

- Malware

Q166. Quel est l’objectif d’un VPN (Virtual Private Network) en cybersécurité ?

- Améliorer la vitesse Internet

- Anonymiser l’activité Internet et chiffrer la transmission de données

- Surveiller le trafic réseau pour détecter les activités malveillantes

- Bloquer les malwares et virus

Explication

- Un VPN (Virtual Private Network) crée une connexion sécurisée et chiffrée sur un réseau moins sécurisé, comme Internet. Il masque l’adresse IP de l’utilisateur, chiffre les données transmises et rend plus difficile pour les hackers ou des tiers d’intercepter les communications. L’objectif principal d’un VPN est de protéger la vie privée de l’utilisateur et de sécuriser les données contre l’accès non autorisé.

Q167. Quelle est la fonction principale d’un pare-feu dans un réseau ?

- Chiffrer les données avant transmission

- Surveiller et contrôler le trafic réseau entrant et sortant

- Fournir une sécurité physique pour les serveurs

- Gérer l’accès des utilisateurs aux applications

Explication

- Un pare-feu est un dispositif de sécurité réseau qui surveille et filtre le trafic réseau entrant et sortant basé sur des règles de sécurité. Son objectif principal est d’établir une barrière entre un réseau interne de confiance et des réseaux externes non fiables, comme Internet. Bien qu’il puisse parfois être impliqué dans la gestion de l’accès ou l’amélioration des protocoles de sécurité, sa fonction principale est de filtrer le trafic.

Q168. Lequel des éléments suivants est une méthode courante utilisée par les attaquants pour obtenir un accès non autorisé aux systèmes ?

- Phishing

- Chiffrement

- Anonymisation des données

- Authentification à deux facteurs

Explication

- Le phishing est un type d’attaque cyber où les attaquants trompent les individus pour qu’ils fournissent des informations sensibles telles que des noms d’utilisateur, des mots de passe ou des détails financiers en se faisant passer pour des entités légitimes. L’attaquant utilise souvent de faux emails, sites web ou messages texte. Les autres options (chiffrement, anonymisation des données et authentification à deux facteurs) sont des mesures de sécurité qui aident à protéger les systèmes.

Q169. Lequel des éléments suivants est une technique courante utilisée dans les attaques d’ingénierie sociale ?

- Chiffrement

- Pare-feu

- Pretexting

- Patching

Explication : Le pretexting est une technique d’ingénierie sociale où l’attaquant crée un prétexte ou un scénario plausible pour manipuler la victime afin qu’elle divulgue des informations sensibles ou effectue une action qui profite à l’attaquant. Cela pourrait impliquer de se faire passer pour une figure d’autorité de confiance, de créer un sentiment d’urgence ou d’exploiter les émotions de la victime. Les autres options (chiffrement, pare-feu et patching) sont des mesures de sécurité, pas des techniques d’ingénierie sociale.

Source: SANS Institute - Social Engineering Attacks

Q170. Quel est l’objectif principal d’un système Security Information and Event Management (SIEM) ?

- Chiffrer les données sensibles

- Gérer les mots de passe des utilisateurs

- Collecter, analyser et répondre aux événements de sécurité

- Bloquer tout le trafic réseau entrant

Explication : Un système Security Information and Event Management (SIEM) est une solution de sécurité qui collecte, analyse et corrèle les données liées à la sécurité provenant de diverses sources au sein d’une organisation. L’objectif principal d’un SIEM est de fournir une vue centralisée de la posture de sécurité d’une organisation, détecter et répondre aux incidents de sécurité, et générer des rapports à des fins de conformité et d’audit. Il n’est pas principalement utilisé pour le chiffrement, la gestion des mots de passe ou le blocage de tout le trafic réseau.

Source: NIST Special Publication 800-94 - Guide to Intrusion Detection and Prevention Systems (IDPS)