linkedin-skill-assessments-quizzes

Valutazione Cybersecurity

Q1. Secondo il modello di responsabilità condivisa, quale modello di cloud computing pone la maggior responsabilità sul fornitore di servizi cloud (CSP)?

- Hybrid Cloud

- Software as a Service (SaaS)

- Platform as a Service (PaaS)

- Infrastructure as a Service (IaaS)

Q2. Quale opzione rimuove il rischio di multi-tenancy nel cloud computing?

- PaaS

- public cloud

- private cloud

- IaaS

Q3. La tua organizzazione ha recentemente implementato una soluzione di messaggistica unificata e telefoni VoIP su ogni desktop. Sei responsabile della ricerca delle vulnerabilità del sistema VoIP. A quale tipo di attacco sono più vulnerabili i telefoni VoIP?

- denial-of-service

- brute force attacks

- malware

- buffer overflow

Q4. Quale controllo di sicurezza non può produrre una risposta attiva a un evento di sicurezza?

- cloud access security broker (CASB)

- intrusion prevention system (IPS)

- intrusion detection system (IDS)

- next generation firewall

Spiegazione: Un intrusion detection system (IDS) è un dispositivo o applicazione software che monitora una rete o sistemi per attività malevole o violazioni delle policy.

Q5. Packet sniffer è anche chiamato _.

- SIEM

- UTM

- protocol analyzer

- data sink

Q6. Quale opzione testa il codice mentre è in funzione?

- code review

- code analysis

- static analysis

- dynamic analysis

Q7. Quale opzione descrive il testing che i singoli sviluppatori software possono condurre sul proprio codice?

- gray box testing

- integration testing

- white box testing

- unit testing

Q8. Nel penetration testing black box, quali informazioni vengono fornite al tester sull’ambiente target?

- nessuna

- dettagli limitati dell’infrastruttura server e di rete

- tutte le informazioni

- dettagli limitati dell’infrastruttura server

Q9. Quale controllo di sicurezza può proteggere meglio contro shadow IT identificando e prevenendo l’uso di app e servizi cloud non autorizzati?

- intrusion prevention system (IPS)

- next generation firewall

- cloud access security broker (CASB)

- intrusion detection system (IDS)

Q10. Quale opzione descrive la migliore difesa contro la collusione?

- monitoraggio dei normali pattern di accesso ai sistemi e ai dati dei dipendenti

- applicazione regolare di aggiornamenti di sistema e applicazioni

- infrastruttura fault tolerant e ridondanza dei dati

- separazione dei compiti e rotazione del lavoro

Q11. Durante un penetration test, trovi un file contenente password hashate per il sistema che stai tentando di violare. Quale tipo di attacco ha maggiori probabilità di successo nell’accesso alle password hashate in un tempo ragionevole?

- rainbow table attack

- pass-the-hash attack

- password spray attack

- brute force attack

Spiegazione: Un rainbow table attack è un modo più efficiente ed efficace per decifrare molte password hashate, mentre il brute-forcing richiederebbe molto più tempo e potrebbe non completarsi in un tempo ragionevole.

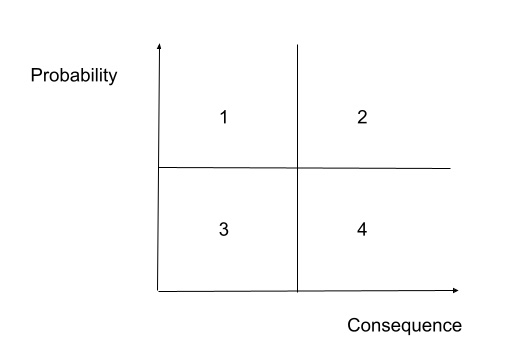

Q12. Quale area è DMZ?

- 4

- 1

- 2

- 3

Q13. Configuri un’unità USB crittografata per un utente che deve consegnare un file sensibile a una riunione di persona. Che tipo di crittografia viene tipicamente utilizzata per crittografare il file?

- file hash

- asymmetric encryption

- digital signature

- symmetric encryption

Q14. Qual è la differenza tra DRP e BCP?

- DRP lavora per mantenere un’azienda operativa nonostante un disastro. BCP lavora per ripristinare le capacità aziendali originali.

- BCP lavora per mantenere un’azienda operativa nonostante un disastro. DRP lavora per ripristinare le capacità aziendali originali.

- BCP è parte di DRP.

- DRP è parte di BCP.

Q15. Quale aspetto della cybersecurity è influenzato maggiormente dagli attacchi Distributed Denial of Service (DDoS)?

- non-repudiation

- integrity

- availability

- confidentiality

Q16. Devi raccomandare una soluzione per valutare automaticamente le tue VM ospitate nel cloud rispetto ai benchmark CIS per identificare deviazioni dalle best practice di sicurezza. Che tipo di soluzione dovresti raccomandare?

- Cloud Security Posture Management (CSPM)

- Intrusion Detection and Prevention System (IDPS)

- Cloud Workload Protection Platforms (CWPP)

- Cloud Access Security Brokers (CASBs)

Q17. _ valida l’integrità dei file di dati.

- Compression

- Hashing

- Symmetric encryption

- Stenography

Q18. Quale è un esempio di regolamentazione sulla privacy a livello di governo statale negli Stati Uniti?

- CCPA

- GDPR

- NIST Privacy Framework

- OSPF

Q19. Qual è il termine per le policy e le tecnologie implementate per proteggere, limitare, monitorare, auditare e governare le identità con accesso a dati e risorse sensibili?

- identity and access management (IAM)

- privileged account management (PAM)

- authentication and authorization

- least privilege

Q20. Hai configurato le impostazioni di audit nei servizi cloud della tua organizzazione in caso di incidente di sicurezza. Che tipo di controllo di sicurezza è un audit trail?

- preventive control

- detective control

- directive control

- corrective control

Spiegazione: Un audit trail è tipicamente considerato un controllo di sicurezza detective nel contesto del CISSP.

Q21. Qual è il nome per un’interruzione a breve termine nell’alimentazione elettrica?

- grayout

- blackout

- brownout

- whiteout

Q22. Il tuo team di sicurezza raccomanda di aggiungere un livello di difesa contro minacce persistenti emergenti e exploit zero-day per tutti gli endpoint sulla tua rete. La soluzione dovrebbe offrire protezione dalle minacce esterne per dispositivi connessi alla rete, indipendentemente dal sistema operativo. Quale soluzione è più adatta a soddisfare questo requisito?

- Security Information Event Management (SIEM)

- Extended Detection and Response (XDR)

- next generation firewall (NGFW)

- Cloud App Security Broker (CASB)

Q23. Quale non è una metodologia di threat modeling?

- TRIKE

- TOGAF

- STRIDE

- MITRE ATT&CK

Q24. La tua organizzazione sta conducendo un deployment pilota di una nuova applicazione e-commerce in considerazione per l’acquisto. Devi raccomandare una strategia per valutare la sicurezza del nuovo software. La tua organizzazione non ha accesso al codice sorgente dell’applicazione.

Quale strategia dovresti scegliere?

- dynamic application security testing

- unit testing

- white box testing

- static application security testing

Q25. Devi disabilitare la fotocamera sui dispositivi aziendali per prevenire la cattura dello schermo e la registrazione di documenti sensibili, riunioni e conversazioni. Quale soluzione sarebbe più adatta al compito?

- Mobile Device Management (MDM)

- Data Loss Prevention (DLP)

- Intrusion Detection and Prevention System (IDPS)

- Cloud Access Security Broker (CASB)

Q26. Quante chiavi sarebbero necessarie per ospitare 100 utenti in un sistema di crittografia asimmetrica?

- 200

- 400

- 100

- 300

Spiegazione: La formula per la crittografia asimmetrica è 2n; dove n è il numero di parti comunicanti.

Q27. Due rivenditori online concorrenti processano transazioni con carta di credito per clienti in paesi di ogni continente. Un’organizzazione ha sede negli Stati Uniti. L’altra ha sede nei Paesi Bassi. Con quale regolamentazione devono entrambi i paesi conformarsi mentre garantiscono la sicurezza di queste transazioni?

- Federal Information Security Management Act (FISMA)

- Payment Card Industry Data Security Standard (PCI-DSS)

- General Data Protection Regulation (GDPR)

- International Organization for Standardization and International Electrotechnical Commission (ISO/IEC 27018)

Spiegazione: Il Payment Card Industry Data Security Standard (PCI DSS) è lo standard di sicurezza globale dell’industria delle carte che è richiesto a tutte le entità che memorizzano, processano o trasmettono dati dei titolari di carte, inclusi istituti finanziari, rivenditori online e fornitori di servizi.

Q28. Cosa fornisce un linguaggio comune per descrivere incidenti di sicurezza in modo strutturato e ripetibile?

- Common event format

- common weakness enumeration

- common vulnerabilities and exposures

- common vulnerability scoring system

Spiegazione: Il sistema Common Vulnerabilities and Exposures (CVE) fornisce un metodo di riferimento per vulnerabilità e esposizioni di sicurezza delle informazioni pubblicamente note.

Q29. Quale tipo di applicazione può intercettare informazioni sensibili come password su un segmento di rete?

- log server

- network scanner

- firewall

- protocol analyzer

Spiegazione: Un protocol analyzer è uno strumento utilizzato per catturare e analizzare segnali e traffico dati su un canale di comunicazione.

WireShark è un protocol analyzer.

Q30. Un attaccante ha scoperto che può dedurre un pezzo sensibile di informazioni confidenziali analizzando più pezzi di dati pubblici meno sensibili. Che tipo di problema di sicurezza esiste?

- aggregation

- inference

- SQL injection

- cross-origin resource sharing

Spiegazione: Un Inference Attack è una tecnica di data mining eseguita analizzando i dati per ottenere illegittimamente conoscenza su un soggetto o database. Le informazioni sensibili di un soggetto possono essere considerate come trapelate se un avversario può dedurre il loro valore reale con alta confidenza. Fonte: (Wikipedia).

Q31. Quale atto concede a una parte autenticata il permesso di eseguire un’azione o accedere a una risorsa?

- Zero Trust Security

- Role-Based Access Control (RBAC)

- authorization

- Single Sign-On

Q32. Secondo GDPR, un _ dei dati è la persona sui cui dati vengono raccolti.

- processor

- object

- subject

- controller

Q33. Quale non è un principio della sicurezza zero trust?

- use least privilege access

- verify explicitly

- trust but verify

- assume breach

Spiegazione: zero trust assume che il sistema sarà violato e progetta la sicurezza come se non ci fosse un perimetro. Quindi, non fidarti di niente per default.

Q34. Quale attacco sfrutta le vulnerabilità di validazione dell’input?

- ARP spoofing

- pharming attacks

- cross-site scripting (XSS)

- DNS poisoning

Q35. Sei un analista di sicurezza e ricevi un messaggio di testo che ti avvisa di un possibile attacco. Quale controllo di sicurezza ha meno probabilità di produrre questo tipo di avviso?

- IDS

- SIEM

- packet sniffer

- IPS

Q36. SQL injection inserisce un frammento di codice che rende un’istruzione del database universalmente vera, come _.

SELECT * FROM users WHERE username = " AND 1=1--'SELECT * FROM users WHERE username = " AND 1!=1--'SELECT * FROM users WHERE username = " OR 1=1--'SELECT * FROM users WHERE username = " OR 1!=1--'

Q37. Quale tipo di valutazione di sicurezza richiede l’accesso al codice sorgente?

- static analysis

- black box testing

- dynamic analysis

- penetration testing

Q38. Quale opzione è una soluzione open-source per scansionare una rete per host attivi e porte aperte?

- Autopsy

- Snort

- Nmap

- Wireshark

Spiegazione: nmap è un port scanner https://en.wikipedia.org/wiki/Nmap wireshark è un traffic analyzer snort è un IDS autopsy è per l’analisi forense

Q39. Quando implementi una strategia di prevenzione della perdita di dati (DLP), qual è il primo passo nel processo?

- Valuta le caratteristiche dei prodotti DLP disponibili per determinare quale soddisfa meglio le esigenze della tua organizzazione.

- Esamina il flusso di dati sensibili nella tua organizzazione per comprendere meglio i pattern di utilizzo.

- Conduci un inventario di tutti i dati nella tua organizzazione per stabilire classificazioni basate sulla sensibilità.

- Conduci una valutazione del rischio per determinare la migliore strategia di etichettatura dei dati per la tua organizzazione.

Q40. Quale malware modifica un sistema operativo e nasconde le sue tracce?

- virus

- worm

- rootkit

- Trojan horse

Q41. Le Virtual Private Networks (VPN) usano _ per creare una connessione sicura tra due reti.

- encryption

- a metropolitan area network

- a virtual local area network

- a wide area network

Q42. Qual è il processo di sfidare un utente a provare la sua identità?

- authentication

- Single Sign-On

- authorization

- Role-Based Access Control (RBAC)

Q43. Quale attacco informatico mira a esaurire le risorse di un’applicazione, rendendo l’applicazione non disponibile agli utenti legittimi?

- SQL injection

- dictionary attack

- Distributed Denial of Service (DDoS)

- rainbow table attack

Q44. Sei un nuovo assunto in cybersecurity e il tuo primo incarico è presentare le possibili minacce alla tua organizzazione. Quale delle seguenti descrive meglio il compito?

- risk mitigation

- threat assessment

- risk management

- enumeration

Q45. Sei in un bar e ti connetti a un punto di accesso wireless pubblico (WAP). Che tipo di attacco di cybersecurity è più probabile che tu subisca?

- man-in-the-middle attack

- back door

- logic bomb

- virus

Q46. Ti è stato assegnato il compito di raccomandare una soluzione per gestire centralmente i dispositivi mobili utilizzati in tutta la tua organizzazione. Quale tecnologia soddisferebbe meglio questa esigenza?

- Extended Detection and Responde (XDR)

- Security Information Event Management (SIEM)

- Intrusion Detection and Prevention System (IDPS)

- Mobile Device Management (MDM)

Q47. Quale tipo di vulnerabilità non può essere scoperta nel corso di una tipica valutazione delle vulnerabilità?

- file permissions

- buffer overflow

- zero-day vulnerability

- cross-site scripting

Q48. Il team del progetto DLP sta per classificare i dati della tua organizzazione. Qual è lo scopo principale della classificazione dei dati?

- Identifica i requisiti di conformità normativa.

- Priorizza le spese del budget IT.

- Quantifica il costo potenziale di una violazione dei dati.

- Stabilisce il valore dei dati per l’organizzazione.

Spiegazione: Lo scopo principale della classificazione dei dati nel contesto della Data Loss Prevention (DLP) è aiutare le organizzazioni a identificare, etichettare e proteggere le informazioni sensibili dalla divulgazione o perdita non autorizzata. DLP è un insieme di tecnologie e processi progettati per prevenire l’accesso, l’uso e la trasmissione non autorizzati di dati sensibili.

Q49. Sei responsabile della gestione della sicurezza dell’infrastruttura cloud pubblica della tua organizzazione. Devi implementare la sicurezza per proteggere i dati e le applicazioni che girano in una varietà di servizi IaaS e PaaS, inclusi un nuovo cluster Kubernetes. Che tipo di soluzione è più adatta a questo requisito?

- Cloud Workload Protection Platforms (CWPP)

- Cloud Security Posture Management (CSPM)

- Cloud Access Security Brokers (CASBs)

- Intrusion Detection and Prevention System (IDPS)

Q50. La condivisione delle credenziali dell’account viola l’aspetto _ del controllo di accesso.

- identification

- authorization

- accounting

- authentication

Spiegazione: La condivisione delle credenziali dell’account viola l’aspetto dell’autenticazione del controllo di accesso. L’autenticazione è il processo di verifica dell’identità di un utente, sistema o applicazione, e la condivisione delle credenziali compromette questo processo permettendo a più individui di utilizzare lo stesso set di credenziali di login, potenzialmente compromettendo la sicurezza del sistema.

Q51. Hai recuperato un server che è stato compromesso in un attacco malware al suo stato precedente. Qual è il passo finale nel processo di risposta agli incidenti?

- Eradication / Remediation

- Certification

- Reporting

- Lessons Learned

Q52. Quale tipo di crittografia utilizza una coppia di chiavi pubblica e privata per crittografare e decrittografare i dati?

- asymmetric

- symmetric

- hashing

- all of these answers

Q53. Hai appena identificato e mitigato un attacco malware attivo sul computer di un utente, in cui è stato stabilito il comando e controllo. Qual è il prossimo passo nel processo?

- Reporting

- Recovery

- Eradiction / Remediation

- Lessons Learned

Explanation: Pages 29 to 31 ->

Q54. Quale linguaggio di programmazione è più suscettibile agli attacchi buffer overflow?

- C

- Java

- Ruby

- Python

Q55. Quale elenco descrive correttamente le tecniche di gestione del rischio?

- risk acceptance, risk mitigation, risk containment, and risk qualification

- risk avoidance, risk transference, risk containment, and risk quantification

- risk avoidance, risk mitigation, risk containment, and risk acceptance

- risk avoidance, risk transference, risk mitigation, and risk acceptance

Q56. Per implementare la crittografia in transito, come con il protocollo HTTPS per la navigazione web sicura, quale/i tipo/i di crittografia viene/vengono utilizzato/i?

- asymmetric

- both symmetric and asymmetric

- neither symmetric or asymmetric

- symmetric

Q57. Quale tipo di programma utilizza Windows Hooks per catturare i tasti digitati dall’utente, si nasconde nella lista dei processi e può compromettere il loro sistema così come i loro codici di accesso online e password?

- trojan

- keystroke collector

- typethief

- keylogger

Q58. Come influisce il ransomware sui file della vittima?

- distruggendoli

- crittografandoli

- rubandoli

- vendendoli

Q59. Il tuo computer è stato infettato e sta inviando traffico a un sistema target dopo aver ricevuto un comando da un botmaster. In che condizione si trova attualmente il tuo computer?

- È diventato un money mule.

- È diventato uno zombie.

- È diventato un bastion host.

- È diventato un botnet.

Q60. Scegli un framework di cybersecurity per la tua organizzazione finanziaria che implementi un insieme efficace e verificabile di processi di governance e gestione per l’IT. Quale framework stai scegliendo?

- C2M2

- NIST SP 800-37

- ISO/IEC 27001

- COBIT

Q61. NIST ha pubblicato una revisione della SP 800-37 a dicembre 2018. Fornisce un processo disciplinato, strutturato e flessibile per gestire il rischio di sicurezza e privacy. Che tipo di documento è la SP 800-37?

- un framework di gestione del rischio

- una guida alle valutazioni del rischio

- una linea guida per i test di vulnerabilità

- una guida passo-passo per eseguire Business Impact Analysis

Q62. La più famigerata minaccia persistente avanzata (APT) di livello militare fu distribuita nel 2010 e prese di mira le centrifughe in Iran. Come si chiamava questa APT?

- duqu

- agent BTZ

- stuxnet

- flame

Q63. Dove registreresti i rischi identificati e i loro dettagli, come ID e nome, classificazione delle informazioni e risk owner?

- nella documentazione della valutazione del rischio

- nel registro dei rischi (risk register)

- nel business impact ledger

- nell’Orange Book

Q64. Per impedire che un incidente sovraccarichi le risorse, è necessaria la _.

- disconnessione dalla rete

- contenimento precoce

- continuare il monitoraggio per altri incidenti

- eradicazione dei problemi

Q65. La FUD è costosa e spesso causa grande dramma per rischi bassi. Quali exploit dei chip sono stati riportati dalla CNN come da sostituire completamente, ma sono stati poi corretti con aggiornamenti firmware?

- exploit fire and ice

- exploit meltdown e spectre

- exploit CPU Intel e STMicro

- exploit super microboard e Apple iPhone

Q66. Le ASD Top Four sono application whitelisting, patching delle applicazioni, patching dei sistemi operativi e limitazione dei privilegi amministrativi. A quale percentuale di violazioni corrispondono?

- 40 percento

- 60 percento

- 85 percento

- 100 percento

Q67. Lavori nel Security Operations Center analizzando il traffico sulla rete. Rilevi quello che ritieni essere una scansione delle porte. Cosa significa?

- Potrebbe essere un programma specifico eseguito dal reparto contabilità.

- È un attacco in corso e va segnalato immediatamente.

- È un funzionamento normale per la tua azienda.

- Potrebbe essere un precursore di un attacco.

Q68. Con quale frequenza viene aggiornato l’ISF Standard of Good Practice?

- annualmente

- semestralmente

- bimestralmente

- mensilmente

Q69. Il tuo team di incident response non riesce a contenere un incidente perché manca dell’autorità per agire senza approvazione del management. Quale passaggio critico della fase di preparazione è stato saltato?

- Formare un comitato di incident response per supervisionare gli incidenti che possono verificarsi.

- Ottenere la preautorizzazione per agire unilateralmente e fare o dirigere cambi di emergenza.

- Coinvolgere il management come leadership nel team di incident response.

- Assegnare un responsabile del team di risposta alle emergenze con l’autorità corretta.

Q70. NIST SP 800-53 è uno dei due importanti framework di controllo utilizzati nella cybersecurity. Qual è l’altro?

- ISO 27001

- NIST SP 800-54

- ISO 27002

- NIST SP 751-51

Q71. Quale organizzazione, istituita da NIST nel 1990, organizza workshop per favorire il coordinamento nella prevenzione degli incidenti, stimolare la reazione rapida e consentire agli esperti di condividere informazioni?

- Forum of Incident Response and Security Teams

- Crest UK Response Teams

- Community of Computer Incident Response Teams

- NIST Special Publication 800-61 Response Teams

Q72. Hai implementato controlli per mitigare minacce, vulnerabilità e impatti sul business. Che tipo di rischio rimane?

- rischio inerente

- rischio residuo

- rischio applicato

- rischio rimanente

Q73. Esistono quattro possibili trattamenti una volta che una valutazione ha identificato un rischio. Quale trattamento implementa controlli per ridurre il rischio?

- mitigazione del rischio

- accettazione del rischio

- evitamento del rischio

- trasferimento del rischio

Q74. A quale schema di controllo di sicurezza i vendor sottopongono spesso i propri prodotti per una valutazione indipendente dell’affidabilità del prodotto?

- Common Criteria

- risk management certification board

- valutazione di sicurezza OWASP

- ISO 27000

Q75. Quale organizzazione ha pubblicato l’insieme più completo di controlli nella sua linea guida di sicurezza per l’Internet of Things?

- IoT ISACA

- IoT Security Foundation

- OWASP

- GSMA

Q76. Quale riferimento principale, insieme alla Cloud Security Alliance Guidance, compone la Security Guidance for Critical Areas of Focus in Cloud Computing?

- ISO 27001

- ISO 27017

- Cloud Security Guidelines

- Cloud Controls Matrix

Q77. Quali sono le caratteristiche essenziali del reference monitor?

- È versatile, accurato e opera ad altissima velocità.

- È a prova di manomissione, invocabile sempre e abbastanza piccolo da poter essere testato.

- È ristretto, confidenziale e top secret

Q78. Secondo NIST, qual è la prima azione richiesta per trarre vantaggio dal cybersecurity framework?

- Identificare i principali risultati di business.

- Comprendere minacce e vulnerabilità.

- Condurre una valutazione del rischio.

- Analizzare e prioritizzare i gap per creare il piano d’azione.

Q79. Stai implementando un programma di cybersecurity nella tua organizzazione e vuoi usare il framework “de facto”. Quale opzione sceglieresti?

- ISACA Cybersecurity Framework

- COBIT Cybersecurity Framework

- ISC2 Cybersecurity Framework

- NIST Cybersecurity Framework

Q80. Nel 2014, 4.278 indirizzi IP di computer zombie sono stati usati per inondare un’azienda con oltre un milione di pacchetti al minuto per circa un’ora. Come si chiama questo tipo di attacco?

- salami attack

- attacco DoS (Denial of Service)

- attacco DDoS (Distributed Denial of Service)

- attacco botnet

Q81. I requisiti normativi per le notifiche di data breach, in particolare il Regolamento Generale sulla Protezione dei Dati (GDPR) europeo, hanno avuto che tipo di effetto sul business?

- un aumento della responsabilità aziendale in caso di data breach

- un aumento della responsabilità del consumatore in caso di data breach

- una diminuzione della responsabilità del consumatore in caso di data breach

- una diminuzione della responsabilità aziendale in caso di data breach

Q82. Quale framework di conformità disciplina i requisiti per il settore sanitario degli Stati Uniti?

- FedRAMP

- GDPR

- PCI-DSS

- HIPAA

Q83. Qual è la differenza tra DevOps e DevSecOps?

- DevSecOps richiede l’inclusione di ingegneri di cybersecurity nel processo CI/CD di DevOps.

- DevSecOps rallenta il processo CI/CD di DevOps.

- DevSecOps colloca controlli di sicurezza nel processo CI/CD di DevOps.

- DevSecOps consente agli ingegneri di cybersecurity di dettare il processo CI/CD di DevOps.

Q84. Quando il SAST (static application security testing) richiede l’accesso al codice sorgente?

- sempre

- solo quando si valuta la conformità normativa

- solo seguendo il modello Agile

- mai

Q85. La tua organizzazione gestisce gli ordini dei clienti con un sistema di ordinazione personalizzato sviluppato internamente. Sei responsabile di raccomandare un modello cloud per soddisfare i seguenti requisiti:

Controllo della sicurezza richiesto per la conformità normativa

Supporto di applicazioni e database legacy

Scalabilità per soddisfare gli aumenti stagionali della domanda

Quale modello cloud è l’opzione migliore per questi requisiti?

- government cloud

- public cloud

- hybrid cloud

- private cloud

Q86. Hai appena condotto una scansione delle porte di una rete. Non c’è alcuna porta well-known attiva. Come trovi un web server in esecuzione su un host che usa una porta casuale?

- Abbandona la rete target corrente e passa alla successiva.

- Passa a un altro strumento di scansione. Ricorri a sonde più dispendiose in risorse, lanciando attacchi casuali a tutte le porte aperte.

- Attiva la modalità stealth nel tuo strumento di scansione. Verifica se hai mancato altre porte attive associate a web server.

- Attiva opzioni aggiuntive nel tuo strumento di scansione per indagare ulteriormente i dettagli (tipo e versione) delle applicazioni sulle altre porte attive.

Q87. I dirigenti della tua organizzazione scambiano email con partner esterni durante la negoziazione di contratti di valore. Per rendere queste comunicazioni legalmente difendibili, il team di sicurezza ha raccomandato di aggiungere una firma digitale ai messaggi.

Quali sono gli obiettivi primari della firma digitale in questo scenario? (Scegli la migliore risposta.)

- integrità e non ripudio

- privacy e non ripudio

- privacy e riservatezza

- integrità e privacy

Q88. Quale opzione è un meccanismo per garantire il non ripudio?

- MD5

- cifra di Cesare

- crittografia a chiave simmetrica

- crittografia a chiave asimmetrica

Q89. Quale approccio al ciclo di vita dello sviluppo software è più compatibile con DevSecOps?

- Agile

- Model-Driven Development

- Waterfall

- Model-Driven Architecture

Q90. Quale principio della sicurezza delle informazioni afferma che le organizzazioni dovrebbero difendere i sistemi contro un attacco specifico utilizzando più metodi indipendenti?

- separazione dei compiti

- privileged account management (PAM)

- defense-in-depth

- least privilege

Q91. Quale opzione descrive un principio fondamentale di DevSecOps?

- Test e rilascio dovrebbero essere automatizzati al 100%

- La separazione dei ruoli è la chiave per la sicurezza del software

- La responsabilità finale per la sicurezza ricade sull’architetto dell’applicazione

- Tutti nel processo sono responsabili della sicurezza

Spiegazione: DevSecOps enfatizza l’integrazione delle pratiche di sicurezza lungo l’intero ciclo di vita dello sviluppo software e promuove un cambiamento culturale in cui tutti i coinvolti nello sviluppo e nelle operazioni si assumono la responsabilità della sicurezza.

Q92. Devi implementare una soluzione per proteggere applicazioni esposte a Internet da attacchi comuni come XSS, CSRF e SQL injection. Quale opzione è più adatta?

- Security Information Event Management (SIEM)

- un appliance IDPS (Intrusion Detection and Prevention System)

- un Web Application Firewall (WAF)

- un firewall con stateful packet inspection

Q93. Quale fase del processo di incident response avviene immediatamente dopo l’identificazione?

- Eradication / Remediation

- Reporting

- Containment / Mitigation

- Recovery

Q94. In che modo una policy di conservazione dei dati può ridurre la responsabilità legale della tua organizzazione?

- riducendo i costi di licenza DLP

- assicurando che i dati non siano conservati oltre il necessario

- distruggendo dati che potrebbero implicare dirigenti in comportamenti disonesti

- riducendo i costi associati all’archiviazione e protezione dei dati

Q95. Ritieni che una recente interruzione del servizio sia dovuta a un attacco di denial-of-service da parte di una fonte interna scontenta. Come si chiama l’atto doloso commesso da questo dipendente?

- spionaggio

- sabotaggio

- frode

- violazione della riservatezza

Q96. Quale opzione è un framework ampiamente utilizzato dalle organizzazioni per sviluppare standard di governance della sicurezza?

- Software Capability Maturity Model (SW-CMM)

- Control Objectives for Information and Related Technologies (COBIT)

- The Open Group Architecture Framework (TOGAF)

- Software Development Life Cycle (SDLC)

Q97. Nelle reti esistono protocolli orientati alla connessione e senza connessione. Cosa usano i browser per garantire l’integrità dei dati inviati e ricevuti?

- UDP orientato alla connessione

- TCP orientato alla connessione

- UDP senza connessione

- TCP senza connessione

Q98. Quale tipo di attacco prende di mira vulnerabilità associate alla traduzione degli indirizzi MAC in indirizzi IP nel networking?

- DNS poisoning

- CRL trapping

- ARP spoofing

- DDoS

Q99. Fai parte del team di incident response della tua azienda. Analizzando i log raccolti da un SIEM scopri voci sospette che vuoi indagare. Quale termine descrive al meglio queste attività registrate che richiedono ulteriore esame?

- attack

- information

- threat

- event

Q100. Sei responsabile delle indagini forensi nella tua organizzazione. Devi indagare su un application server virtuale compromesso. Poiché su quel server gira un’applicazione che genera ricavi, deve tornare operativo il prima possibile.

Qual è il prossimo passo che dovresti intraprendere per adempiere al meglio alle tue responsabilità e soddisfare le esigenze del business?

- Ripristinare subito il server da backup.

- Mettere il server offline fino al termine dell’indagine.

- Effettuare uno snapshot del server virtuale compromesso per l’indagine.

- Riavviare il server. Correggere il problema fuori orario lavorativo.

Q101. La site-to-site VPN fornisce accesso da uno spazio di indirizzi di rete (192.168.0.0/24) a un altro spazio di indirizzi _.

- 192.168.0.1/24

- 192.168.0.3/24

- 10.10.0.0/24

- 192.168.0.2/24

Q102. Stai ricercando minacce probabili per le tue applicazioni web esposte a Internet. Quale organizzazione dovresti consultare come fonte autorevole sugli attacchi web-based?

- EC-Council

- ISACA

- NIST

- OWASP

Q103. Quale azione è più probabile che semplifichi la formazione del personale di sicurezza, migliori l’integrazione tra componenti di sicurezza e riduca il rischio per il business? (Scegli la migliore risposta.)

- adottare un approccio “best-in-suite” alla sicurezza

- adottare un approccio “trust but verify” alla sicurezza

- adottare un approccio “best-of-breed” alla sicurezza

- adottare un approccio “defense-in-depth” alla sicurezza

Spiegazione: Un approccio “best-in-suite” prevede la scelta di una soluzione di sicurezza completa da un unico vendor che integri vari componenti. Semplifica la formazione e migliora l’integrazione.

Q104. Gli attacchi _ possono eseguire il codice iniettato dagli aggressori come parte dell’input utente.

- Ping of death

- Buffer overflow

- Distributed Denial of Service

- Denial of Service

Q105. Quale attività non fa parte della valutazione del rischio?

- identificare e valutare gli asset

- analizzare i rischi per criticità e costo

- interrompere attività che introducono rischio

- identificare minacce e analizzare vulnerabilità

Q106. In risposta a un alert su un possibile incidente di sicurezza, stai analizzando i log di una web application. Nel processo, vedi la seguente stringa: ./../../../var/secrets Quale tipo di attacco è stato più probabilmente tentato?

- brute force

- session hijacking

- cross-site scripting

- directory traversal

Q107. Quale quadrante dovrebbe essere il focus del risk management?

-

- 2

- 1

- 3

- 4

Q108. Quale opzione non identifica attivamente un incidente di sicurezza?

- Extended Detection and Response (XDR)

- Cloud Security Posture Management (CSPM)

- Security Information Event Management (SEIM)

- Endpoint Detection and Response (EDR)

Q109. Un sito web richiede una password e invia anche un codice di autenticazione al tuo telefono. Quali fattori vengono usati in questo scenario di autenticazione multifattore?

- ciò che hai e ciò che fai

- ciò che sai e ciò che sei

- ciò che hai e ciò che sai

- ciò che fai e ciò che sai

Q110. Quale opzione è un elenco di difetti di sicurezza delle informazioni divulgati pubblicamente?

- DBIR

- CVE

- CWE

- CERT

Spiegazione: Common Weakness Enumeration (CWE) è un dizionario online universale di difetti di sicurezza individuati nel software.

Q111. Cos’è la cryptovirology?

- Crittografia semplice

- Antivirus

- Progettare software malevolo potente

- Backdoor asimmetrica

Spiegazione: La cryptovirology applica tecniche crittografiche per creare malware potenti e distruttivi (es. ransomware).

Q112. Cosa fa un virus metamorfico?

- Static analyser

- Antivirus

- Genera un intero codice variabile usando un encryptor variabile

- Mutation function

Q113. Qual è la causa più comune di incidenti informatici nelle organizzazioni?

- Vulnerabilità nel software

- Social Engineering

- Ransomware

- Phishing

Spiegazione: Social engineering ed errore umano sono cause frequenti, più facili da sfruttare rispetto al breach tecnico.

Q114. Quale dei seguenti termini descrive una raccolta di patch non correlate?

- Hotfix

- Update

- Security Fix

- Service Pack

Q115. Con quale frequenza i team di sicurezza dovrebbero condurre una revisione degli accessi privilegiati che un utente ha a sistemi sensibili?

- Periodicamente

- Quando un utente lascia l’organizzazione

- Quando un utente cambia ruolo

- Quotidianamente

Spiegazione: Le revisioni degli accessi privilegiati sono critiche per garantire che solo utenti autorizzati abbiano accesso ai sistemi più sensibili.

Q116. Qual è il termine usato per descrivere il set di privilegi predefiniti assegnati a un utente quando viene creato un nuovo account?

- Aggregation

- Transitivity

- Baseline

- Entitlement

Spiegazione: Entitlement si riferisce ai privilegi concessi a un utente quando il suo account viene inizialmente creato.

Q117. Chi è il padre della sicurezza informatica?

- August Kerckhoffs

- Bob Thomas

- Charles Thomas

- Robert Kerckhoffs

Spiegazione: August Kerckhoffs stabilì le basi della crittografia moderna, guadagnandosi il titolo di “Padre della sicurezza informatica”.

Q118. Quale tipo di attacco utilizza email formali per indurre individui specifici a effettuare l’accesso e cambiare le password?

- vishing

- spear phishing

- brute force attack

- password spray attack

Q119. Un registro degli asset di dati dovrebbe contenere quali dei seguenti elementi?

- la posizione dei dati

- il valore dell’asset

- il proprietario dell’asset

- Tutte queste opzioni

Q120. Una volta confermato che Burp Suite sta intercettando le richieste del sito, dove puoi controllare se hai credenziali in chiaro per accedere alla pagina target?

- Seleziona Go nella scheda Repeater

- Verifica che loopback e porta siano attivi nella scheda Options

- Controlla la sezione Raw nella scheda Intercept

- Cerca una riga login.php nella scheda Proxy

Q121. Gli attori delle minacce tenteranno di trovare un vettore d’attacco mappando l’_ di attacco.

- surface

- infrastructure

- threat

- door

Q122. Come potrebbe un’organizzazione garantire il supporto di un prodotto software nel caso in cui il fornitore fallisca o venga venduto a un concorrente?

- Assumere gli sviluppatori del software dopo la chiusura del fornitore.

- Garantire il supporto acquisendo l’organizzazione fornitrice.

- Garantire il supporto tramite un accordo di escrow.

- Reverse engineering del prodotto per supportarlo internamente.

Q123. Quale dei seguenti è lo standard di sicurezza che si applica alla certificazione dei controlli di sicurezza all’interno dei prodotti?

- ISO/IEC 27001

- ISO/IEC 9000

- ISO/IEC 15408

- ISO/IEC 13335

Q124. Qual è il ruolo principale del membro del board noto come information security manager?

- Assicurare l’implementazione di adeguati controlli di sicurezza in tutta l’organizzazione.

- Fornire la gestione quotidiana della funzione di information assurance.

- Avere una comprensione dettagliata delle vulnerabilità dell’organizzazione.

- Avere una comprensione dettagliata delle minacce affrontate dall’organizzazione.

Q125. Quali sono i due principali approcci usati per determinare la probabilità che una minaccia si verifichi?

- Qualitativo e statistico

- Statistico e quantitativo

- Statistico e presuntivo

- Qualitativo e quantitativo

Q126. Quali tipi di hacker sono spesso organizzati e finanziati dall’intelligence militare o dai servizi di sicurezza di una nazione e tentano di ottenere accesso ai segreti di stato o alle informazioni di intelligence militare di un avversario?

- hacktivists

- competitors

- black hat hackers

- state-sponsored hackers

Q127. Quale dei seguenti metodi combina due stream binari per crearne uno nuovo che contiene informazioni nascoste non recuperabili senza l’altro stream usato per crearlo?

- substitution cipher

- weaponization

- transposition cipher

- XOR encryption

Q128. Cos’è Drupalgeddon?

- Uno strumento proxy per web app

- Un bot DDoS

- Un dispositivo di cattura dei pacchetti di rete

- una vulnerabilità di SQL injection

Q129. L’algoritmo utilizzato da una tecnica di crittografia per nascondere le informazioni è noto come _.

- cipher

- XOR

- encoding

- cyber kill chain

Q130. Quale di questi non è un problema che potrebbe sorgere a seguito dell’outsourcing dello sviluppo software?

- L’introduzione accidentale o deliberata di codice malevolo.

- La perdita di proprietà intellettuale o segreti commerciali.

- Potrebbero svilupparsi controversie legali tra cliente e fornitore.

- Le leggi sulla protezione dei dati non si applicano alle informazioni inviate a terzi.

Q131. Un _ hat è un hacker che potrebbe non operare secondo standard etici di testing, ma non ha intenzioni malevole.

- gray

- blue

- red

- purple

Q132. Sapendo che la MFA (multifactor authentication) è una best practice, quale opzione dovrebbe essere evitata come fattore secondario di autenticazione quando possibile?

- biometric authentication

- OAUTH Token

- authenticator apps

- SMS message

Spiegazione: Gli SMS per MFA sono generalmente meno sicuri (es. SIM swapping) rispetto ad altre metodologie.

Reference “(…) All in all, MFA is still very effective…”

Q133. Quale delle seguenti NON è un comune fattore di autenticazione usato in cybersecurity?

- Something you know

- Something you have

- Something you are

- Something you want

Q134. Quale delle seguenti descrive meglio un “Honeytoken” in cybersecurity?

- Un host di rete ingannevole che appare legittimo agli aggressori.

- Un’interfaccia user-friendly per gestire il traffico di rete.

- Una chiave di cifratura usata nelle comunicazioni sicure.

- Un dispositivo hardware per l’autenticazione a due fattori.

Q135. Qual è lo scopo principale di un “Bastion Host” in un’architettura di sicurezza di rete?

- Ospitare servizi pubblicamente accessibili proteggendo la rete interna.

- Intercettare e analizzare tutto il traffico di rete per scopi di sicurezza.

- Agire come server di backup in caso di guasto del principale.

- Facilitare comunicazioni sicure tra due reti remote.

Q136. Nell’analisi di rete, a cosa si riferisce il termine “Port Mirroring”?

- Processo di copia dei pacchetti di rete verso una destinazione specifica per l’analisi.

- Metodo di cifratura dei dati durante la trasmissione per la sicurezza.

- Meccanismo di bilanciamento del carico del traffico di rete.

- Regola del firewall che consente traffico su porte specifiche.

Q137. Quale delle seguenti NON è un metodo comune per occultare software malevolo in una rete?

- Polymorphic malware

- Rootkit

- Packet Sniffing

- Stealthy tunneling protocols

Q138. Nel contesto della cybersecurity, cosa significa l’acronimo “IDS”?

- Internet Domain System

- Intrusion Detection System

- Internet Data Security

- Integrated Defense Strategy

Q139. Cosa comporta un attacco “Man-in-the-Middle (MitM)”?

- Intercettare la comunicazione tra due parti senza che lo sappiano.

- Craccare password cifrate.

- Interrompere servizi di rete con un attacco DDoS.

- Installare software malevolo su un server di rete.

Q140. Quale dei seguenti è un elemento essenziale di una Public Key Infrastructure (PKI)?

- Un firewall per la sicurezza di rete.

- Una Certificate Authority (CA) fidata.

- Una virtual private network (VPN).

- Un router di rete.

Q141. Quale tipo di cifratura viene tipicamente usata per proteggere il traffico di rete wireless in una rete WPA3?

- WEP (Wired Equivalent Privacy)

- AES (Advanced Encryption Standard)

- SSL (Secure Sockets Layer)

- DES (Data Encryption Standard)

Q142. Quale protocollo di sicurezza di rete viene usato per fornire comunicazione sicura e cifrata su Internet, spesso per mettere in sicurezza i siti web?

- SSH (Secure Shell)

- SNMP (Simple Network Management Protocol)

- HTTPS (Hypertext Transfer Protocol Secure)

- ICMP (Internet Control Message Protocol)

Q143. A cosa si riferisce il termine “Zero-Day Vulnerability” in cybersecurity?

- Una vulnerabilità nota e corretta da zero giorni.

- Una vulnerabilità non ancora nota al vendor del software o al pubblico.

- Una vulnerabilità che riguarda zero dispositivi di rete.

- Una vulnerabilità non sfruttabile.

Q144. Qual è lo scopo di un firewall nella sicurezza di rete?

- Cifrare la trasmissione dei dati

- Identificare e rimuovere malware

- Controllare il traffico di rete in ingresso e in uscita

- Fornire accesso sicuro a una rete

Q145. Quale tipo di attacco mira a ingannare le persone per far rivelare informazioni sensibili come password o numeri di carta di credito?

- Ransomware

- DDoS Attack

- Phishing Attack

- SQL Injection

Q146. A cosa si riferisce il termine “Social Engineering” in cybersecurity?

- Tecniche di cifratura avanzate

- Compromissione di account social media

- Manipolare individui per ottenere informazioni confidenziali

- Mettere in sicurezza i social media

Q147. Quale algoritmo di cifratura è comunemente usato per proteggere la trasmissione dei dati su Internet?

- ROT13

- AES

- Caesar Cipher

- RSA

Q148. In cybersecurity, cosa significa l’acronimo “VPN”?

- Virtual Private Network

- Very Private Network

- Virtual Personal Network

- Virtual Public Network

Q149. Quale delle seguenti è un esempio di password robusta?

- Password123

- 123456

- JohnSmith

- P@ssw0rd!

Q150. Cosa significa “Zero Trust” nel contesto della cybersecurity?

- Fidarsi di tutto il traffico di rete

- Verificare tutto il traffico di rete, indipendentemente dalla posizione

- Fidarsi solo del traffico interno

- Verificare il traffico solo da fonti fidate

Q151. Qual è lo scopo di un sistema SIEM (Security Information and Event Management)?

- Bloccare tutto il traffico di rete in ingresso

- Cifrare dati sensibili

- Gestire le password degli utenti

- Raccogliere, analizzare e rispondere agli eventi di sicurezza

Q152. Quale pratica di cybersecurity prevede il probing deliberato di una rete o sistema per trovare vulnerabilità?

- Configurazione del firewall

- Cifratura

- Penetration Testing

- Patch Management

Q153. Qual è l’obiettivo principale di un Red Team in cybersecurity?

- Sviluppare applicazioni software

- Monitorare il traffico di rete

- Simulare attacchi informatici per trovare vulnerabilità

- Implementare policy di sicurezza

Q154. Quale tipo di malware cifra i file della vittima e richiede un riscatto per la decrittazione?

- Spyware

- Worm

- Trojan

- Ransomware

Q155. A cosa si riferisce il termine “Patch Management” in cybersecurity?

- Mettere in sicurezza l’accesso fisico ai server

- Gestire aggiornamenti e correzioni del software

- Cifrare dati sensibili

- Implementare firewall di rete

Q156. Qual è lo scopo principale di una soluzione DLP (Data Loss Prevention)?

- Prevenire il furto fisico dei dispositivi

- Cifrare tutto il traffico di rete

- Monitorare le attività degli utenti

- Prevenire la divulgazione non autorizzata di dati sensibili

Q157. Quale framework di cybersecurity fornisce un insieme di best practice per mettere in sicurezza i sistemi informativi?

- ISO 9001

- COBIT

- Six Sigma

- NIST Cybersecurity Framework

Q158. Qual è lo scopo di un certificato SSL (Secure Sockets Layer)?

- Bloccare il traffico di rete in ingresso

- Cifrare i dati trasmessi tra un web server e un browser

- Autenticare utenti su una rete

- Monitorare le attività degli utenti

Q159. Quale tipo di attacco consiste nel sovraccaricare un sistema o rete con traffico per renderlo indisponibile?

- Phishing

- Ransomware

- Man-in-the-Middle

- Distributed Denial of Service (DDoS)

Q160. Cosa significa “Two-Factor Authentication” in cybersecurity?

- Usare due browser diversi

- Usare due metodi di autenticazione diversi per maggiore sicurezza

- Effettuare il login due volte a un sistema

- Usare due antivirus diversi

Q161. Qual è lo scopo di un Security Token nell’autenticazione?

- Generare one-time password

- Bloccare il traffico in ingresso

- Fornire un ulteriore livello di autenticazione

- Cifrare dati sensibili

Q162. Qual è il ruolo di un SOC (Security Operations Center) nella cybersecurity?

- Sviluppare applicazioni software

- Gestire le password degli utenti

- Monitorare e rispondere agli incidenti di sicurezza

- Cifrare dati sensibili

Q163. Quale tipo di attacco induce un utente a eseguire codice malevolo mascherandolo da file o applicazione legittima?

- DDoS Attack

- SQL Injection

- Ransomware

- Malware

Q164. Quale delle seguenti NON è un comune fattore di autenticazione usato nella MFA?

- Something you are

- Something you do

- Something you have

- Something you say

Q165. Quale tipo di attacco mira a rendere un servizio indisponibile sovraccaricandolo di traffico?

- DDoS (Distributed Denial of Service)

- Phishing

- Ransomware

- Malware

Q166. Qual è lo scopo di una VPN (Virtual Private Network) in cybersecurity?

- Migliorare la velocità di Internet

- Anonimizzare l’attività online e cifrare la trasmissione dei dati

- Monitorare il traffico di rete per attività malevole

- Bloccare malware e virus

Spiegazione

- Una VPN crea una connessione sicura e cifrata su una rete meno sicura (Internet), nasconde l’indirizzo IP e protegge i dati in transito.

Q167. Qual è la funzione principale di un firewall in una rete?

- Cifrare i dati prima della trasmissione

- Monitorare e controllare il traffico di rete in ingresso e in uscita

- Fornire sicurezza fisica ai server

- Gestire l’accesso degli utenti alle applicazioni

Spiegazione

- Un firewall filtra il traffico in base a regole di sicurezza, creando una barriera tra rete interna fidata e reti esterne non fidate.

Q168. Quale delle seguenti è un metodo comune usato dagli aggressori per ottenere accesso non autorizzato ai sistemi?

- Phishing

- Encryption

- Data anonymization

- Two-factor authentication

Spiegazione

- Il phishing induce le persone a fornire informazioni sensibili fingendosi entità legittime. Le altre opzioni sono misure di sicurezza.

Q169. Quale delle seguenti è una tecnica comune usata negli attacchi di social engineering?

- Encryption

- Firewalling

- Pretexting

- Patching

Spiegazione: Il pretexting crea uno scenario plausibile per manipolare la vittima a rivelare informazioni o compiere azioni.

Fonte: SANS Institute - Social Engineering Attacks

Q170. Qual è lo scopo principale di un sistema SIEM (Security Information and Event Management)?

- Cifrare dati sensibili

- Gestire le password degli utenti

- Raccogliere, analizzare e rispondere agli eventi di sicurezza

- Bloccare tutto il traffico di rete in ingresso

Spiegazione: Un SIEM raccoglie, analizza e correla dati di sicurezza da varie fonti, fornisce visibilità centralizzata e supporta il rilevamento e la risposta agli incidenti.